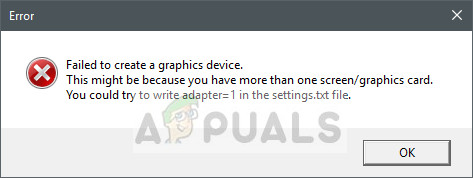

Missatge de rescat creat per Xbash a la base de dades MySQL

Un nou programari maliciós conegut com a ' Xbash 'Ha estat descobert per investigadors de la Unitat 42, s'ha publicat una publicació de bloc a Palo Alto Networks . Aquest programari maliciós és únic pel seu poder d’orientació i afecta simultàniament els servidors Microsoft Windows i Linux. Els investigadors de la Unitat 42 han relacionat aquest programari maliciós amb Iron Group, que és un grup d’actors d’amenaces conegut anteriorment per atacs de ransomware.

Segons l’entrada del bloc, Xbash té funcions de mineria, autopropagació i ransonware. També té algunes funcions que, quan s’implementen, poden permetre que el programari maliciós s’estengui bastant ràpidament a la xarxa d’una organització, de maneres similars com WannaCry o Petya / NotPetya.

Característiques de Xbash

Comentant les característiques d’aquest nou programari maliciós, els investigadors de la Unitat 42 van escriure: “Recentment, la Unitat 42 va utilitzar Palo Alto Networks WildFire per identificar una nova família de programari maliciós dirigida als servidors Linux. Després de més investigacions, ens vam adonar que es tracta d’una combinació de botnet i ransomware que va ser desenvolupada per un grup actiu de ciberdelinqüència Iron (aka Rocke) aquest any. Hem anomenat aquest nou programari maliciós 'Xbash', basat en el nom del mòdul principal original del codi maliciós '.

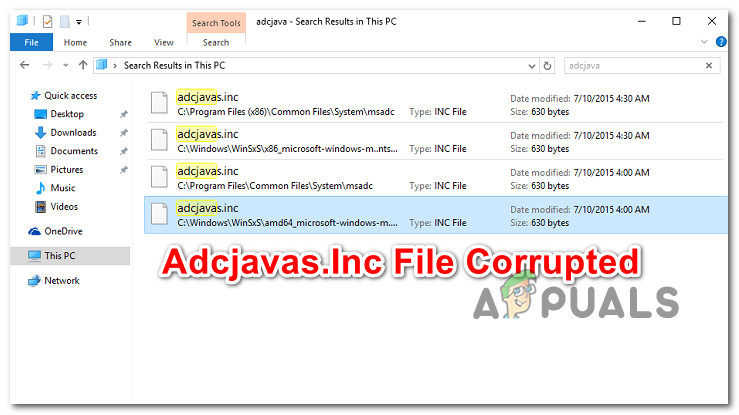

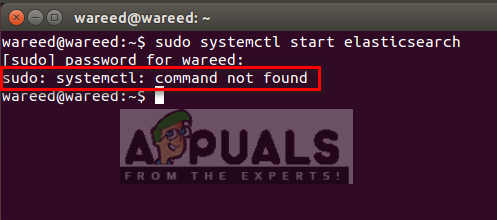

El Grup de Ferro anteriorment tenia com a objectiu desenvolupar i difondre el segrest de transaccions de criptomonedes o troians de miners, destinats principalment a orientar-se a Microsoft Windows. Tot i això, Xbash té com a objectiu descobrir tots els serveis no protegits, eliminar les bases de dades MySQL, PostgreSQL i MongoDB dels usuaris i rescatar Bitcoins. Tres vulnerabilitats conegudes que utilitza Xbash per infectar sistemes Windows són Hadoop, Redis i ActiveMQ.

Xbash es propaga principalment orientant-se a qualsevol vulnerabilitat sense contrasenya i contrasenyes febles. És destructiu de dades , la qual cosa implica que destrueix bases de dades basades en Linux com a funcions de ransomware. A Xbash tampoc no hi ha funcions que restaurin les dades destruïdes després de pagar el rescat.

Al contrari de les famoses xarxes de bot Linux anteriors com Gafgyt i Mirai, Xbash és una xarxa de bot Linux de nivell següent que amplia el seu objectiu a llocs web públics ja que s’orienta a dominis i adreces IP.

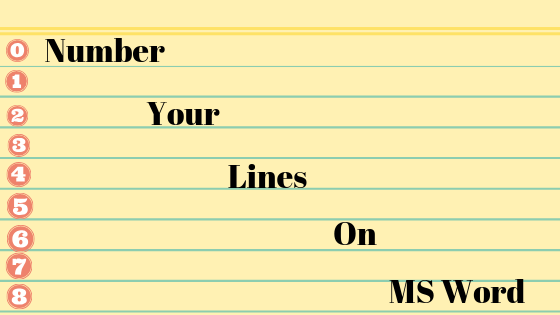

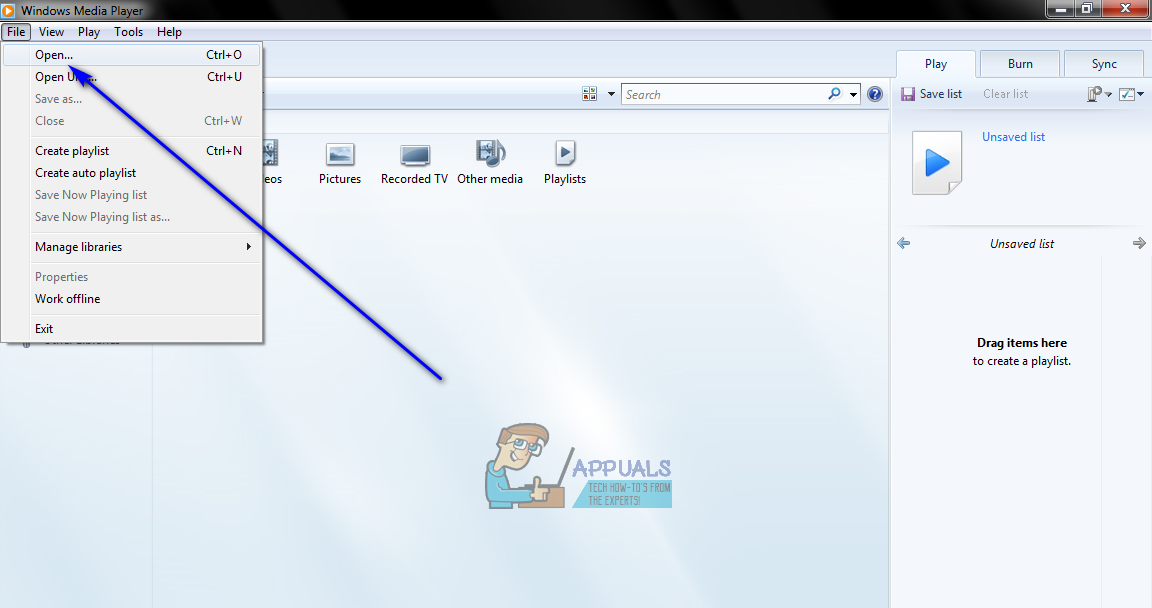

Xbash genera una llista d’adreces IP a la subxarxa de la víctima i realitza l’escaneig de ports (Palo Alto Networks)

Hi ha altres detalls sobre les funcions del programari maliciós:

- Posseeix botnet, mineria, ransomware i capacitats d’autopropagació.

- S'orienta a sistemes basats en Linux per les seves capacitats de ransomware i botnet.

- Es dirigeix als sistemes basats en Microsoft Windows per les seves capacitats de monedes i auto-propagació.

- El component ransomware apunta i suprimeix les bases de dades basades en Linux.

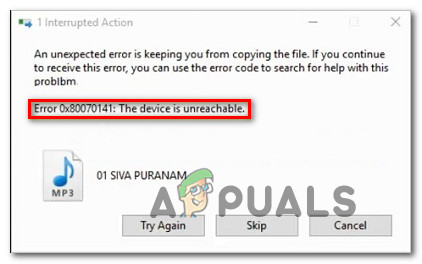

- Fins ara, hem observat 48 transaccions entrants a aquestes carteres amb ingressos totals d’uns 0,964 bitcoins, cosa que significa que 48 víctimes han pagat uns 6.000 dòlars en total (en el moment d’escriure aquest escrit).

- Tot i això, no hi ha proves que els rescats pagats hagin donat lloc a la recuperació de les víctimes.

- De fet, no podem trobar cap prova de cap funcionalitat que faci possible la recuperació mitjançant el pagament del rescat.

- La nostra anàlisi mostra que és probable que sigui el treball del grup Iron, un grup vinculat públicament a altres campanyes de ransomware, incloses aquelles que utilitzen el sistema de control remot (RCS), el codi font del qual es creia que va ser robat al HackingTeam ”El 2015.

Protecció contra Xbash

Les organitzacions poden utilitzar algunes tècniques i consells donats pels investigadors de la Unitat 42 per protegir-se dels possibles atacs de Xbash:

- Utilitzant contrasenyes segures i no predeterminades

- Mantenir-se al dia sobre les actualitzacions de seguretat

- Implementació de seguretat de punts finals en sistemes Microsoft Windows i Linux

- Evitar l'accés a amfitrions desconeguts a Internet (per evitar l'accés als servidors de comandes i control)

- Implementació i manteniment de processos i procediments de còpia de seguretat i restauració rigorosos i eficaços.