SSH és un protocol de xarxa que funciona en una consola. El client SSH més utilitzat és PuTTy. La imatge següent mostra una sessió SSH establerta. És fàcil d'utilitzar i ràpid. La majoria dels professionals de TI gestionen tota la xarxa únicament mitjançant SSH a causa de la seguretat i l’accés fàcil i ràpid per realitzar tasques d’administració i gestió al servidor. Tota la sessió a SSH està xifrada: els protocols principals per a SSH són SSH1 / SSH-1 i SSH2 / SSH-2. SSH-2 és aquest últim, més segur que SSH-1. Un sistema operatiu Linux té una utilitat integrada anomenada Terminal per accedir a la consola i una màquina Windows requereix un client SSH (per exemple, PuTTy).

Accés a un amfitrió remot mitjançant SSH

Per accedir a un amfitrió / màquina remota mitjançant SSH, haureu de tenir el següent:

a) PuTTy (client SSH gratuït)

b) Nom d’usuari del servidor SSH

c) Contrasenya del servidor SSH

d) Port SSH que sol ser 22, però com que 22 és per defecte, s'hauria de canviar a un port diferent per evitar atacs a aquest port.

En una màquina Linux, el fitxer arrel del nom d'usuari és l'administrador per defecte i conté tots els drets administratius.

A Terminal, l'ordre següent iniciarà una connexió amb el servidor.

ssh root@192.168.1.1

on, root és el nom d’usuari i 192.168.1.1 és l’adreça de l’amfitrió

Així és el terminal:

Les vostres ordres s'escriuran després del fitxer símbol $ . Per obtenir ajuda amb qualsevol ordre de terminal / massilla, utilitzeu la sintaxi:

home ssh

man man

man, seguit de qualsevol ordre, retornarà la guia de l'ordre en pantalla

Llavors, el que faré ara és SSH que utilitzi PuTTy al meu sistema operatiu Debian que s'executa a VMWare.

Abans de fer-ho, he d’habilitar SSH iniciant sessió a la meva VM Debian: si acabeu de comprar un servidor d’una empresa d’allotjament, podeu sol·licitar-los que habilitin SSH.

Per habilitar ssh, utilitzeu

sudo /etc/init.d/ssh restart

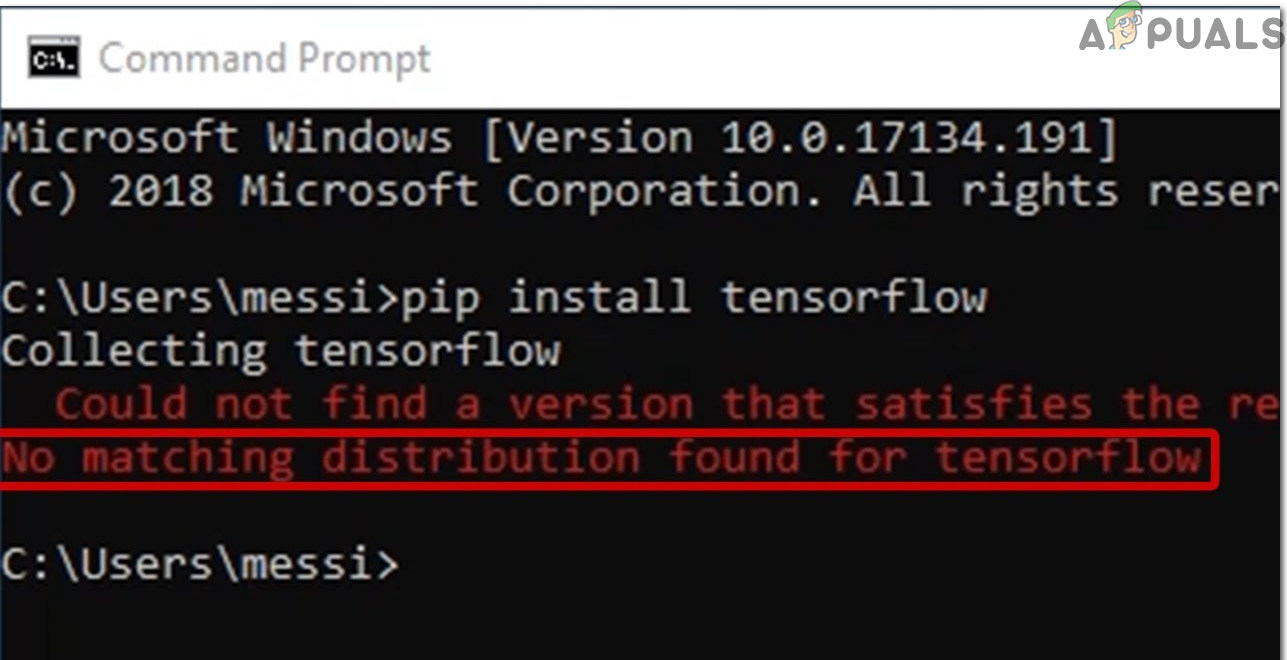

Com que estic fent servir Ubuntu, i ssh no estava instal·lat, així que

Per instal·lar ssh utilitzeu aquestes ordres

sudo apt-get install openssh-client

sudo apt-get install openssh-server

I, això és el que tinc, he iniciat la sessió a SSH mitjançant PuTTy:

Ara això és el que cal per configurar SSH i establir una sessió a través de PuTTy. A continuació, tractaré algunes funcions avançades bàsiques que lentament començaran a oferir-vos una millor visió de tot l'escenari.

El fitxer de configuració ssh per defecte es troba a: / etc / ssh / sshd_config

Per veure el fitxer de configuració, feu el següent: cat / etc / ssh / sshd_config

Per editar el fitxer de configuració utilitzeu: vi / etc / ssh / sshd_config o bé nano / etc / ssh / sshd_config

Després d'editar qualsevol fitxer, utilitzeu CTRL + X i premeu la tecla Y per desar-la i sortir-la (nano editor)

El port SSH es pot canviar des del fitxer de configuració, el port per defecte és 22. Les ordres bàsiques, cat, vi i nano també funcionaran per a altres coses. Per obtenir més informació sobre les ordres específicament, utilitzeu la Cerca de Google.

Si feu canvis a qualsevol fitxer de configuració, cal reiniciar aquest servei. Si anem més enllà, suposem que ara volem canviar el nostre port, de manera que el que farem és editar el fitxer sshd_config i jo utilitzaria

nano / etc / ssh / sshd_config

Heu d’haver iniciat la sessió com a administrador o utilitzar-lo sudo nano / etc / ssh / sshd_config per editar el fitxer. Un cop s'hagi editat, reinicieu el servei ssh, sudo /etc/init.d/ssh restart

Si canvieu un port, assegureu-vos de permetre-ho a les vostres IPTABLES, si utilitzeu el tallafoc predeterminat.

iptables -I INPUT -p tcp –dport 5000 -j ACCEPTE/etc/rc.d/init.d/iptables guardar

Consulteu els iptables per confirmar si el port està obert

iptables -nL | grep 5000

Hi ha diverses directives al fitxer de configuració, com ja s’ha comentat anteriorment, hi ha dos protocols per a SSH (1 i 2). Si s'estableix a 1, canvieu-lo a 2.

A continuació es mostra una mica del meu fitxer de configuració:

# Fitxer de configuració generat pel paquet

# Vegeu la pàgina de manual sshd_config (5) per obtenir més informació

# Quins ports, IPs i protocols escoltem

Port 5000 va substituir el número 22 per port

# Utilitzeu aquestes opcions per restringir a quines interfícies / protocols enllaçarà sshd

#ListenAddress ::

#ListenAddress 0.0.0.0

Protocol 2 ha substituït el protocol 1 per 2

no oblideu reiniciar el servei després de fer canvis

Root és l'administrador i es recomana desactivar-lo; en cas contrari, si esteu obert a connexions remotes, podeu ser objecte d'un atac de força bruta o d'altres vulnerabilitats ssh: els servidors Linux són les caixes més estimades pels pirates informàtics, la directiva LoginGraceTime , estableix un límit de temps perquè l'usuari pugui iniciar sessió i autenticar-se, si l'usuari no ho fa, la connexió es tanca, deixeu-ho per defecte.

# Autenticació:

LoginGraceTime 120

PermitRootLogin núm

StrictModes sí

Una característica fantàstica és la Autenticació de claus (PubkeyAuthentication) - Aquesta funció us permet configurar només l’autenticació basada en claus, tal com veiem amb els servidors Amazon EC3. Només podeu accedir al servidor mitjançant la vostra clau privada, és molt segur. Perquè això funcioni, haureu de generar un parell de claus i afegir aquesta clau privada a la vostra màquina remota i afegir la clau pública al servidor perquè s’hi pugui accedir mitjançant aquesta clau.

PubkeyAuthentication sí

AuthorizedKeysFile .ssh / authorized_keys

RSAAuthentication sí

Contrasenya Autenticació núm

Això denegarà qualsevol contrasenya i només permetrà als usuaris accedir amb una clau.

En una xarxa professional, normalment informareu els vostres usuaris sobre què se'ls permet fer i què no, i sobre qualsevol altra informació necessària

El fitxer de configuració que cal editar per als bàners és: / etc / motd

Per obrir el fitxer a l’editor, escriviu: nano / etc / motd o bé sudo / etc / motd

Editeu el fitxer, tal com faríeu al bloc de notes.

També podeu col·locar el bàner en un fitxer i fer-hi referència al fitxer / etc / motd

per exemple: nano banner.txt crearà un fitxer banner.txt i obrirà immediatament l'editor.

Editeu el bàner i ctrl + x / y per desar-lo. A continuació, consulteu-lo al fitxer motd mitjançant

Bàner /home/users/appualscom/banner.txt O el que sigui, el camí del fitxer és.

Igual que el bàner, també podeu afegir un missatge abans de la sol·licitud d'inici de sessió; el fitxer per editar és / etc / issue

Túnel SSH

El túnel SSH us permet tunelitzar el trànsit de la vostra màquina local a una màquina remota. Es crea mitjançant protocols SSH i es xifra. Consulteu l'article sobre Túnel SSH

Sessió gràfica sobre el túnel SSH

Activeu la sessió gràfica / gui descomentant la línia següentX11 Reenviament sí

Al final del client, l'ordre seria:

ssh -X root@10.10.10.111

Podeu executar un programa com Firefox, etc. mitjançant ordres simples:

firefox

Si apareix un error de visualització, definiu l'adreça:

exportació DISPLAY = IPaddressofmachine: 0.0

Embaladors TCP

Si voleu permetre els amfitrions seleccionats i denegar-ne alguns, aquests són els fitxers que heu d'editar

1. /etc/hosts.allow

2. /etc/hosts.deny

Per permetre uns quants amfitrions

sshd: 10.10.10.111

Per evitar que tothom pugui entrar al vostre servidor, afegiu la línia següent a /etc/hosts.deny

sshd: TOTS

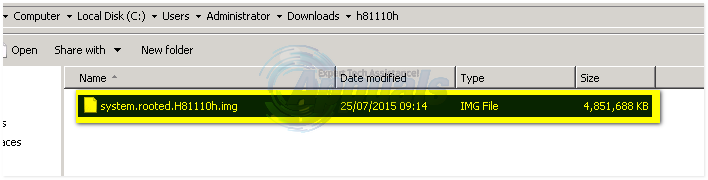

SCP: còpia segura

SCP: còpia segura és una utilitat de transferència de fitxers. Haureu d’utilitzar l’ordre següent per copiar / transferir fitxers a ssh.

l'ordre següent copiarà myfile a / home / user2 el 10.10.10.111

scp / home / user / myfile root@10.10.10.111: / home / user2

sintaxi de la destinació d'origen scp

Per copiar una carpeta

scp –r / home / user / myfolder roor@10.10.10.111: / home / user2

Cerqueu fitxers en una màquina remota

És molt fàcil cercar fitxers en una màquina remota i veure la sortida del vostre sistema. Per cercar fitxers en una màquina remota

ssh root@10.10.10.111 “find / home / user –name‘ * .jpg ’”L'ordre cercarà al directori / home / usuari tots els fitxers * .jpg, podeu jugar-hi. find / -name cercarà a tot el directori / root.

Seguretat addicional SSH

iptables us permet establir limitacions basades en el temps. Les ordres següents bloquejaran l'usuari durant 120 segons si no s'autentifiquen. Podeu utilitzar el paràmetre / second / hour / minute o / day a l'ordre per especificar el període ..

Límits basats en el tempsiptables -A INPUT -p tcp -m state –syn –state NEW –port 22 -m limit –limit 120 / second –limit-burst 1 -j ACCEPT

iptables -A INPUT -p tcp -m state –syn –state NEW –dport 5000 -j DROP

5000 és el port, canvieu-lo segons la vostra configuració .

Permet l’autenticació des d’una IP específica

iptables -A INPUT -p tcp -m state –state NEW –source 10.10.10.111 –dport 22 -j ACCEPT

Altres ordres útils

Adjunteu una pantalla sobre SSH

ssh -t root@10.10.10.111 pantalla –r

Comprovació de la velocitat de transferència SSH

sí | pv | ssh $root@10.10.10.111 'cat> / dev / null'