Oracle VirtualBox

Un investigador independent de vulnerabilitats i desenvolupador d’explotació Sergey Zelenyuk va revelar públicament una vulnerabilitat de zero dies a VirtualBox. VirtualBox és un famós programari de virtualització de codi obert que ha estat desenvolupat per Oracle. Aquesta vulnerabilitat descoberta recentment pot permetre a un programa maliciós escapar de la màquina virtual i després executar codi al sistema operatiu de la màquina host.

Detalls tècnics

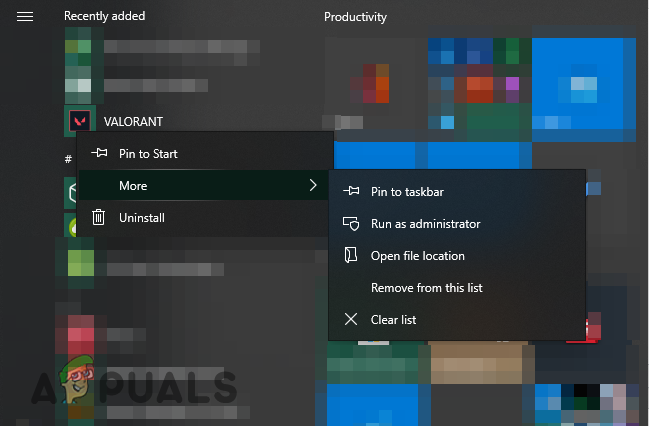

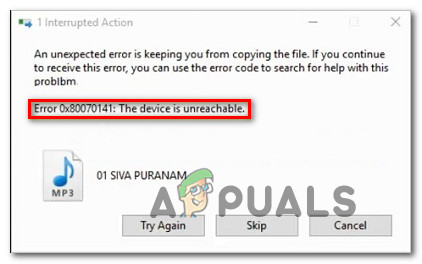

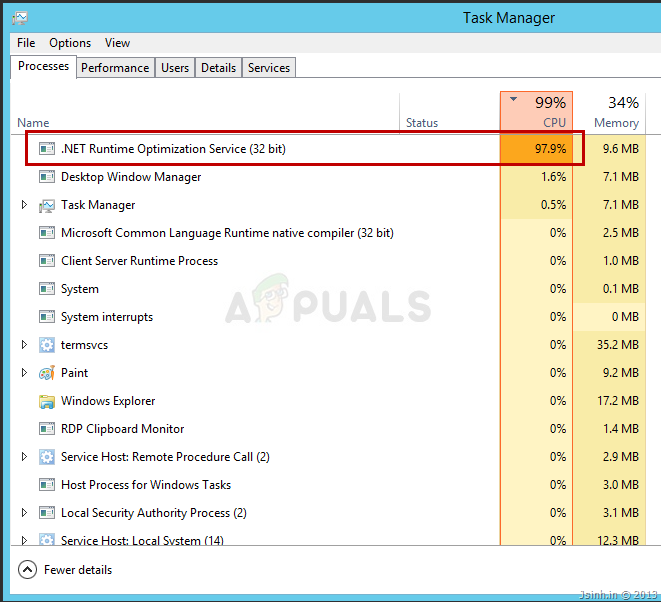

Aquesta vulnerabilitat tendeix a produir-se a causa de problemes de corrupció de memòria i afecta la targeta de xarxa Intel PRO / 1000 MT Desktop (E1000) quan la NAT (Network Address Translation) és el mode de xarxa definit.

El problema sol ser independent del tipus de sistema operatiu que utilitzen l'amfitrió i les màquines virtuals, ja que resideix en una base de codi compartida.

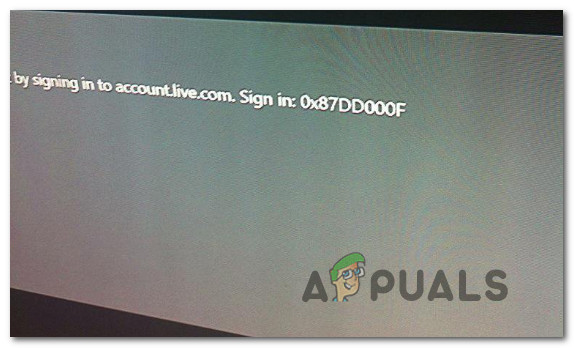

Segons l'explicació tècnica d'aquesta vulnerabilitat descrit a GitHub, la vulnerabilitat afecta totes les versions actuals de VirtualBox i està present a la configuració predeterminada de la màquina virtual (VM). La vulnerabilitat permet que un programa maliciós o un atacant amb drets d’administrador o root del sistema operatiu hoste pugui executar i escapar codi arbitrari a la capa d’aplicació del sistema operatiu amfitrió. S'utilitza per executar codi de la majoria dels programes d'usuari amb el mínim de privilegis. Zelenyuk va dir: 'L'E1000 té una vulnerabilitat que permet a un atacant amb privilegis d'arrel / administrador d'un convidat escapar a un ring d'amfitrió 3. Aleshores, l'atacant pot utilitzar les tècniques existents per augmentar els privilegis per sonar a 0 mitjançant / dev / vboxdrv'. També s’ha publicat una demostració en vídeo de l’atac a Vimeo.

Possible solució

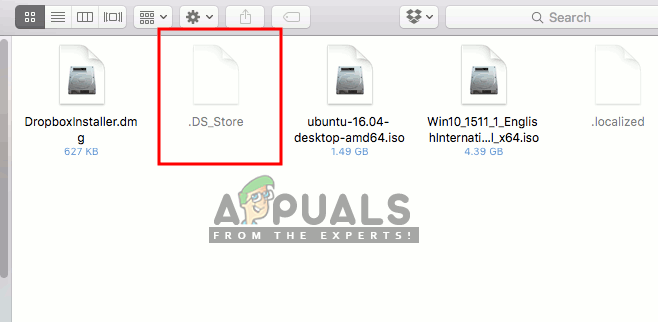

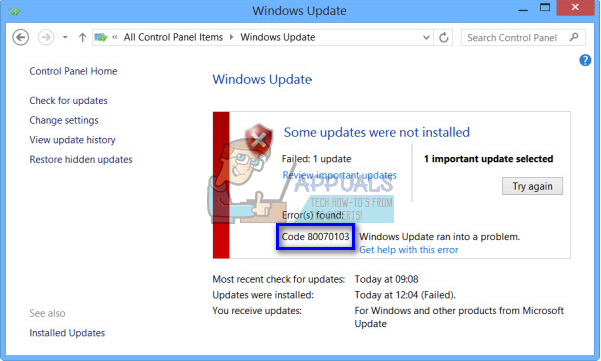

Encara no hi ha cap pedaç de seguretat disponible per a aquesta vulnerabilitat. Segons Zelenyuk, el seu exploit és completament fiable, cosa que va concloure després de provar-lo en Ubuntu versió 16.04 i 18.04 × 86-46. No obstant això, també creu que aquest exploit també funciona contra la plataforma Windows.

Tot i que l’explotació que li proporciona és bastant difícil d’executar, la següent explicació que proporciona pot ajudar a aquells que vulguin fer que funcioni:

'L'explotació és el mòdul del nucli Linux (LKM) per carregar en un sistema operatiu convidat. El cas de Windows requeriria un controlador diferent de l'LKM només amb un embolcall d'inicialització i trucades a l'API del nucli.

Es necessiten privilegis elevats per carregar un controlador als dos sistemes operatius. És comú i no es considera un obstacle insalvable. Mireu el concurs Pwn2Own on els investigadors utilitzen les cadenes d’explotació: s’explota un navegador que va obrir un lloc web maliciós al sistema operatiu convidat, es va escapar una caixa de sorra del navegador per obtenir accés complet al ring 3, s’explota una vulnerabilitat del sistema operatiu per obrir una manera de sonar 0 on hi ha qualsevol cosa que necessiteu per atacar un hipervisor des del sistema operatiu convidat. Les vulnerabilitats d’hipervisor més potents són, de ben segur, les que es poden aprofitar des del timbre de convidats 3. A VirtualBox també hi ha un codi que s’hi pot accedir sense privilegis d’arrel de convidat i que encara no s’audita.

L’explotació és 100% fiable. Vol dir que funciona sempre o mai a causa de binaris no coincidents o per altres raons més subtils que no vaig tenir en compte. Funciona com a mínim en convidats Ubuntu 16.04 i 18.04 x86_64 amb configuració predeterminada. '

Zelenyuk va decidir fer-se públic amb aquest darrer descobriment de vulnerabilitat perquè estava 'en desacord amb [l'estat] contemporani de l'infosec, especialment en la investigació de seguretat i la recompensa d'errors', que es va enfrontar l'any passat quan havia informat de manera responsable un error a VirtualBox a Oracle. També va expressar el seu malestar per la manera com es comercialitza el procés d’alliberament de vulnerabilitats i la manera en què els investigadors de seguretat els destaquen en conferències cada any.

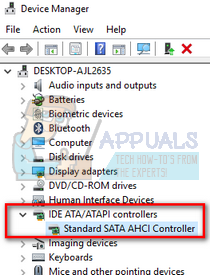

Tot i que encara no hi ha cap pedaç de seguretat disponible per a aquesta vulnerabilitat, els usuaris poden protegir-se contra ella canviant la seva targeta de xarxa de màquines virtuals a Xarxa Paravirtualitzada o PCnet.