Windows 10

El sistema operatiu Microsoft Windows té dues vulnerabilitats de seguretat que estan sent explotades pels redactors de codis maliciosos. Els defectes de seguretat recentment descoberts són capaços d’executar codis remots o RCE i existeixen a la biblioteca d’Adobe Type Manager. L’error de seguretat pot permetre als explotadors accedir i controlar remotament els equips de la víctima després d’instal·lar fins i tot les darreres actualitzacions. És preocupant notar que encara no hi ha cap pedaç disponible.

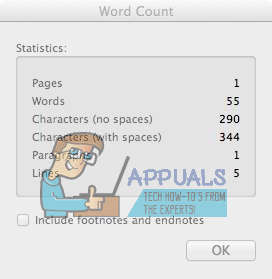

Microsoft ha admès que hi ha dues vulnerabilitats de Windows zero-day que poden executar codi maliciós en sistemes completament actualitzats. Les vulnerabilitats s'han trobat a la biblioteca d'Adobe Type Manager, que s'utilitza per mostrar el format PostScript d'Adobe Type 1 al Windows. Microsoft ha promès que desenvoluparà un pedaç per mitigar el risc i corregir les explotacions. Tot i això, la companyia llançarà els pegats com a part del proper Patch Tuesday. Els usuaris preocupats del sistema operatiu Windows, però, en tenen alguns temporals i solucions senzilles per protegir els seus sistemes d’aquestes dues noves vulnerabilitats RCE.

Microsoft adverteix sobre les vulnerabilitats de 0 dies d’execució de codi de Windows amb potencial d’atacs objectius limitats:

El recentment descobert Vulnerabilitats RCE existeixen a la biblioteca d’Adobe Type Manager, un fitxer DLL del Windows que utilitza una àmplia varietat d’aplicacions per gestionar i representar els tipus de lletra disponibles des d’Adobe Systems. La vulnerabilitat consisteix en dos defectes d’execució de codi que poden desencadenar-se per la manipulació incorrecta de tipus de lletra mestres elaborats malintencionadament en el format Postscript d’Adobe Type 1. Per atacar amb èxit l’ordinador d’una víctima, els atacants només necessiten l’objectiu per obrir un document o fins i tot previsualitzar-lo al tauler de previsualització de Windows. No cal afegir-hi que el document estarà lligat de codi maliciós.

⚠️ AVÍS!

Totes les versions de #Microsoft Els sistemes operatius Windows (7, 8.1, 10, Server 2008, 2012, 2016, 2019) contenen dues noves vulnerabilitats RCE de biblioteca d’anàlisi de tipus de lletra que són:

—CRÍTIC

—SENVIA

—Sota atacs ZERO-DAY actiusDetalls ➤ https://t.co/PXfkKFY250 #seguretat cibernètica pic.twitter.com/USFNpCcQ5t

- The Hacker News (@TheHackersNews) 23 de març de 2020

Microsoft ha confirmat que els ordinadors funcionen Windows 7 són els més vulnerables a les vulnerabilitats de seguretat recentment descobertes. L'empresa assenyala que la vulnerabilitat d'execució remota de codis que analitza la font s'està utilitzant en 'atacs específics limitats' contra sistemes Windows 7. Pel que fa als sistemes Windows 10, l’abast de les vulnerabilitats és bastant limitat, va indicar l’assessor :

'Hi ha diverses maneres en què un atacant pot explotar la vulnerabilitat, com ara convèncer un usuari perquè obri un document dissenyat especialment o visualitzant-lo al tauler de visualització prèvia de Windows', va assenyalar Microsoft. Tot i que encara no hi ha cap correcció per a Windows 10, Windows 8.1 i Windows 7, la companyia explica que 'per als sistemes que executin versions compatibles de Windows 10, un atac amb èxit només podria donar lloc a l'execució de codi dins d'un context de sandbox AppContainer amb privilegis i capacitats limitades.

https://twitter.com/BleepinComputer/status/1242520156296921089

Microsoft no ha ofert molts detalls sobre l’abast de l’impacte de les falles de seguretat recentment descobertes. L’empresa no va indicar si els exploits estan executant amb èxit càrregues útils malicioses o simplement intentant-ho.

Com protegir-se de les noves vulnerabilitats RCE de 0 dies de Windows a la biblioteca Adobe Type Manager?

Microsoft encara no ha publicat oficialment un pedaç per protegir-se de les vulnerabilitats de seguretat RCE recentment descobertes. Es preveu que els pedaços arribin el dimarts del Patch, molt probablement la setmana vinent. Fins aleshores, Microsoft suggereix utilitzar una o més de les solucions següents:

- Desactivació del panell de visualització prèvia i el panell de detalls a l'Explorador de Windows

- Desactivació del servei WebClient

- Canvieu el nom d'ATMFD.DLL (en sistemes Windows 10 que tinguin un fitxer amb aquest nom) o, in alternativa, desactiveu el fitxer del registre

La primera mesura impedirà que l'Explorador de Windows mostri automàticament els tipus de lletra de tipus obert. Per cert, aquesta mesura evitarà alguns tipus d’atacs, però no impedirà que un usuari local autenticat executi un programa especialment dissenyat per explotar la vulnerabilitat.

Els atacants estan explotant defectes del dia zero de Windows sense parches, va dir Microsoft en un avís de seguretat dilluns. La companyia va dir que 'els atacs específics limitats' podrien aprofitar dues vulnerabilitats sense codis executiu de codi remot (RCE) a Windows ... https://t.co/JHjAgO4sSi via @InfoSecHotSpot pic.twitter.com/gAhLt46CGT

- Sean Harris (@InfoSecHotSpot) 24 de març de 2020

La desactivació del servei WebClient bloqueja el vector que els atacants utilitzarien molt probablement per fer explotacions remotes. Aquesta solució provocarà que se sol·liciti als usuaris la confirmació abans d'obrir programes arbitraris des d'Internet. Tot i això, encara és possible que els atacants executin programes ubicats a l’ordinador o a la xarxa local de l’usuari objectiu.

L'última solució suggerida és força problemàtica, ja que provocarà problemes de visualització per a aplicacions que depenen de tipus de lletra incrustats i podria fer que algunes aplicacions deixin de funcionar si utilitzen tipus de lletra OpenType.

S'ha descobert una vulnerabilitat RCE que afecta Windows, i Microsoft ha valorat la seva gravetat com a crítica. https://t.co/oA9cdxJMTW pic.twitter.com/TZP6nESJCN

- Neil Mitchell-Hunter (@polo_nmh) 24 de març de 2020

Com sempre, s’adverteix als usuaris del sistema operatiu Windows que busquin sol·licituds sospitoses per visualitzar documents no fiables. Microsoft ha promès una solució permanent, però els usuaris haurien d’abstenir-se d’accedir o obrir documents de fonts no verificades o no fiables.

Etiquetes Windows