Windows 10

Les darreres edicions de Windows 10, concretament la v1903 i la v1909, contenen una vulnerabilitat de seguretat explotable que es pot utilitzar per explotar el protocol SMB (Server Message Block). Es pot comprometre i utilitzar els servidors i clients SMBv3 per executar codi arbitrari. El que encara és més preocupant és el fet que la vulnerabilitat de seguretat es pugui aprofitar remotament mitjançant uns quants mètodes senzills.

Microsoft ha reconegut una nova vulnerabilitat de seguretat al protocol Microsoft Server Message Block 3.1.1 (SMB). Sembla que la companyia va filtrar prèviament els detalls accidentalment durant les actualitzacions d’aquesta setmana del Patch Tuesday. El la vulnerabilitat es pot explotar remotament per executar codi en un servidor o client SMB. Bàsicament, es tracta d’un error relatiu a RCE (Remote Code Execution).

Microsoft confirma la vulnerabilitat de seguretat dins de l’SMBv3:

En un assessorament de seguretat publicat ahir, Microsoft va explicar que la vulnerabilitat afecta les versions 1903 i 1909 de Windows 10 i Windows Server. Tot i això, la companyia va assenyalar ràpidament que el defecte encara no s’ha explotat. Per cert, la companyia va informar que va filtrar els detalls sobre la vulnerabilitat de seguretat etiquetada com a CVE-2020-0796. Però, mentre ho feia, l’empresa no va publicar cap detall tècnic. Microsoft només va oferir breus resums que descrivien l’error. La informació va publicar-se amb les mateixes empreses de productes de seguretat digital que formen part del programa de proteccions actives de la companyia i que tenen accés anticipat a la informació d’errors.

CVE-2020-0796: una vulnerabilitat 'wormable' SMBv3.

Genial ...

pic.twitter.com/E3uPZkOyQN

- MalwareHunterTeam (@malwrhunterteam) 10 de març de 2020

És important tenir en compte que l’error de seguretat SMBv3 encara no té un pedaç preparat. És evident que Microsoft podria haver planejat inicialment llançar un pedaç per a aquesta vulnerabilitat, però no va poder, i després no va poder actualitzar els proveïdors i socis del sector. Això va conduir a la publicació de la vulnerabilitat de seguretat que encara es pot explotar en estat salvatge.

Com poden els atacants explotar la vulnerabilitat de seguretat SMBv3?

Tot i que encara apareixen detalls, els sistemes informàtics que executen el Windows 10 versió 1903, el Windows Server v1903 (instal·lació de Server Core), el Windows 10 v1909 i el Windows Server v1909 (instal·lació de Server Core) es veuen afectats. No obstant això, és molt probable que les iteracions anteriors del sistema operatiu Windows també puguin ser vulnerables.

Es va publicar un error crític en la implementació SMBv3 de Microsoft en circumstàncies misterioses. https://t.co/8kGcNEpw7R

- Zack Whittaker (@zackwhittaker) 11 de març de 2020

En explicar el concepte bàsic i el tipus de vulnerabilitat de seguretat SMBv3, Microsoft va assenyalar: 'Per explotar la vulnerabilitat contra un servidor SMB, un atacant no autenticat podria enviar un paquet especialment dissenyat a un servidor SMBv3 destinatari. Per explotar la vulnerabilitat contra un client SMB, un atacant no autenticat hauria de configurar un servidor SMBv3 maliciós i convèncer un usuari que es connecti a ell '.

Tot i que els detalls són una mica escassos, els experts indiquen que l’error SMBv3 podria permetre als atacants remots prendre el control total dels sistemes vulnerables. A més, la vulnerabilitat de seguretat també pot ser inestable. En altres paraules, els atacants podrien automatitzar els atacs mitjançant servidors SMBv3 compromesos i atacar diverses màquines.

Com protegir els servidors Windows i SMBv3 de la nova vulnerabilitat de seguretat?

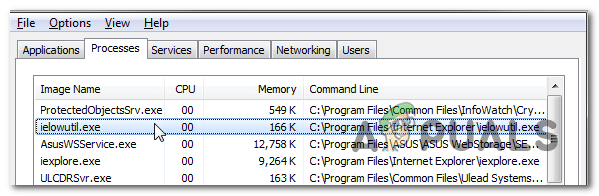

És possible que Microsoft hagi reconegut l'existència d'una vulnerabilitat de seguretat a SMBv3. Tot i això, la companyia no ha ofert cap pegat per protegir-lo. Els usuaris poden desactiveu la compressió SMBv3 per evitar atacants d’explotar la vulnerabilitat contra un servidor SMB. L'ordre senzill d'executar dins de PowerShell és el següent:

Set-ItemProperty -Path 'HKLM: SYSTEM CurrentControlSet Services LanmanServer Parameters' DisableCompression -Type DWORD -Value 1 -Force

Per desfer la protecció temporal contra la vulnerabilitat de seguretat SMBv3, introduïu l'ordre següent:

Set-ItemProperty -Path 'HKLM: SYSTEM CurrentControlSet Services LanmanServer Parameters' DisableCompression -Type DWORD -Value 0 -Force

Moltes empreses NO són vulnerables # SMBv3 CVE-2020-0796, segueixen executant Windows XP / 7 i Server 2003/2008. #SmbGhost #CoronaBlue pic.twitter.com/uONXfwWljO

- CISOwithHoodie (@SecGuru_OTX) 11 de març de 2020

És important tenir en compte que el mètode no és exhaustiu i només retardarà o dissuadirà un atacant. Microsoft recomana bloquejar el port TCP ‘445’ als tallafocs i als equips client. “Això pot ajudar a protegir les xarxes contra atacs que s’originen fora del perímetre de l’empresa. Bloquejar els ports afectats al perímetre empresarial és la millor defensa per evitar atacs basats en Internet ', va aconsellar Microsoft.

Etiquetes Windows finestres 10