artista

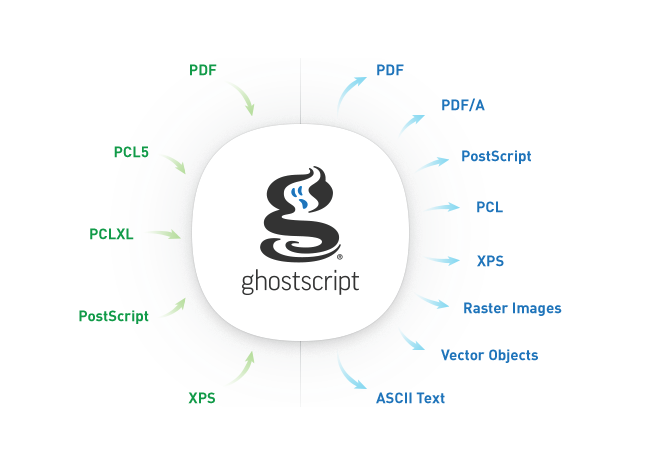

Una vulnerabilitat de l’intèrpret Ghostscript que s’utilitza per desxifrar els documents Adobe Postscript i PDF en línia ha sortit a la llum després d’un informe d’un investigador de seguretat de Google, Tavis Ormandy, i d’una molesta declaració de Steve Giguere, enginyer de Synopsis de l’EMEA. Com que l’intèrpret de llenguatge descriptiu de la pàgina Ghostcript és el sistema més utilitzat en nombrosos programes i bases de dades, aquesta vulnerabilitat té una gran quantitat d’explotació i impacte si es manipula.

Segons la declaració publicada per Giguere, Ghostscript és un sistema d’interpretació d’adopció impressionant que s’utilitza tant en aplicacions locals com en servidors en línia i clients de gestió de dades per desxifrar formats Adobe PostScript i PDF. Els paquets GIMP i ImageMagick, per exemple, assenyala que són integrals per al desenvolupament web, especialment en el context del PDF.

Si s’explota la vulnerabilitat associada descoberta amb Ghostscript, es presta a una violació de la privadesa i a una violació greu de les dades mitjançant la qual els atacants maliciosos poden accedir a fitxers privats. Giguere ho diu 'Aquest exploit de Ghostscript és un exemple premium de dependències en cascada de paquets de programari de codi obert, on la dependència d'un component bàsic pot no actualitzar-se fàcilment. Fins i tot quan un CVE està associat amb alguna cosa així i hi ha una correcció disponible, hi haurà un retard secundari mentre que els paquets que incorporen això al seu propi programari com ImageMagick publiquen una versió amb una correcció '.

Segons Giguere, això provoca un retard de segon nivell, ja que la mitigació d’aquest depèn directament dels autors que resolguin el problema en el seu nucli tan aviat com sorgeixin, en primer lloc, però no serveix per si mateix si aquests components resolts no es carreguen als servidors web. i aplicacions que en fan ús. Els problemes s’han de resoldre bàsicament i actualitzar-los allà on s’utilitzen directament per mitigar una efectiva mitigació. Com que es tracta d’un procés en dos passos, pot proporcionar als atacants maliciosos tot el temps que necessiten per explotar aquest tipus de vulnerabilitat.

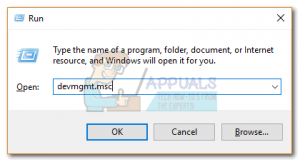

Els consells de mitigació de Giguere són: 'A curt termini, el consell per començar a desactivar els codificadors PS, EPS, PDF i XPS per defecte és l'única defensa, fins que no hi hagi una correcció disponible. Fins aleshores, tanqueu les portes i llegiu còpies en paper! '