Dropbox

S'ha trobat una vulnerabilitat d'injecció de segrest de DLL i d'execució de codi a la solució d'emmagatzematge basada en el núvol: Dropbox. La vulnerabilitat es va trobar per primera vegada a principis d’aquesta setmana després que es constatés que afectava la versió 54.5.90 de Dropbox. Des de llavors, la vulnerabilitat ha estat explorada i investigada, arribant ara a les primeres línies d’informació perquè els usuaris tinguin cura.

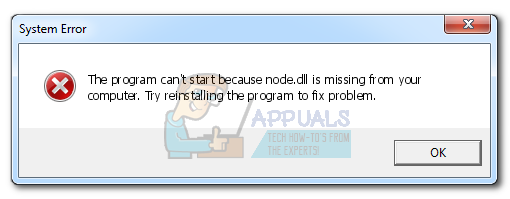

Segons els detalls d’explotació publicats per ZwX Security Researcher, es constata que la vulnerabilitat existeix a DropBox per a Windows, a la versió 54.5.90 de l’aplicació, com s’ha dit anteriorment. La vulnerabilitat prové de forats de bucle i discrepàncies en 4 biblioteques concretes. Aquestes biblioteques són: cryptbase.dll, CRYPTSP.dll, msimg32.dll i netapi32.dll. Les vulnerabilitats sorgeixen de la marge de maniobra d’aquestes biblioteques i tornen a afectar-se i causen el mal funcionament d’aquestes mateixes biblioteques, cosa que provoca un estirament global del servei de núvol Dropbox.

La vulnerabilitat és explotable remotament. Permet que un atacant malintencionat no autenticat pugui explotar la vulnerabilitat de càrrega de DLL modificant les trucades DLL en qüestió de manera que s’obri per error un fitxer DLL elaborat de manera malintencionada amb permisos elevats (com es concedeix als fitxers DLL del sistema). Un usuari el dispositiu del qual estigui sotmès a aquesta explotació no se n'adonarà fins que no s'hagi explotat el procés per injectar programari maliciós al sistema. La injecció i l'execució de DLL s'executen en segon pla sense que calgui cap entrada de l'usuari per executar el seu codi arbitrari.

Per reproduir la vulnerabilitat, es demostra el concepte que primer s’ha de reunir un fitxer DLL maliciós i després canviar-lo pel nom de fitxer DLL Dropbox tradicional al qual el servei sol·licita normalment el sistema. A continuació, s’ha de copiar aquest fitxer a la carpeta Dropbox de la unitat del Windows C, a Fitxers de programa. Una vegada que Dropbox s’iniciï en aquest context, cridarà a un fitxer DLL del mateix nom manipulat i un cop executat el fitxer maliciós al seu lloc per confusió del títol, s’executarà el codi de la DLL elaborada, que permetrà a un atacant remot accedir al sistema per baixar i difondre programari maliciós.

Per fer front a tot això, malauradament, tampoc no hi ha passos de mitigació, tècniques o actualitzacions publicades pel proveïdor fins al moment, però es pot esperar una actualització molt aviat a causa de la gravetat del grau crític del risc d’una explotació d’aquest tipus.

Etiquetes dropbox

![[FIX] 'No s'ha trobat un gravador de disc' en gravar una imatge](https://jf-balio.pt/img/how-tos/61/disc-burner-wasn-t-found-when-burning-an-image.jpg)