WordPress

S’ha trobat una vulnerabilitat per injecció d’ordres a la reconeguda plataforma de gestió de creació de llocs web i blocs personals: WordPress. Es constata que la vulnerabilitat existeix al component del complement de WordPress de Plainview Activity Monitor i se li ha assignat un identificador CVE de CVE-2018-15877.

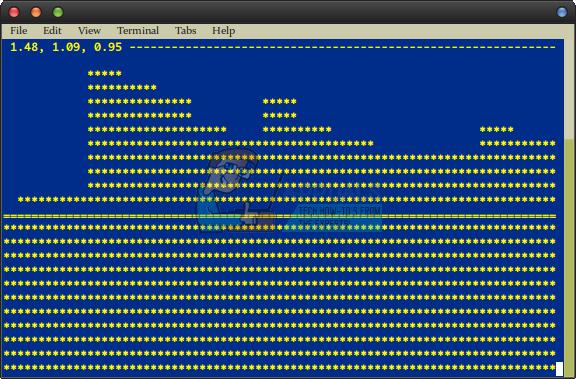

La vulnerabilitat d’injecció d’ordres que es troba al connector Plainview Activity Monitor per a WordPress fa que tingui un risc sever d’atendre un atacant remot que executi ordres en un sistema piratejat de lluny. Les ordres malicioses que s’injecten llancen dades inadequades al flux del servei, sobretot a través del paràmetre IP i a l’activitats_overview.php.

Aquesta vulnerabilitat d'injecció d'ordres en el component esmentat no és explotable de forma remota per si mateixa. Malauradament, el mateix component de WordPress pateix altres dues vulnerabilitats: una vulnerabilitat d’atac CSRF i una vulnerabilitat de seqüències d’ordres de llocs reflectits. Quan aquestes tres vulnerabilitats funcionen de la mà per explotar-les juntes, un atacant pot executar comandes de manera remota al sistema d’un altre usuari, atorgant accés indegut i no autoritzat a les dades privades de l’usuari.

Segons els detalls investigats publicats per WordPress, la vulnerabilitat es va descobrir per primera vegada el 25thd’agost d’aquest any. Es va sol·licitar una etiqueta d’identificador CVE el mateix dia i, després, es va informar de la vulnerabilitat a WordPress l’endemà com a part d’un avís obligatori del venedor. WordPress es va posar ràpidament en marxa per llançar una nova versió per al connector de components, la versió 20180826. S'espera que aquesta nova versió resolgui la vulnerabilitat que es va trobar a les versions 20161228 i anteriors del connector Plainview Activity Monitor.

Aquesta vulnerabilitat es va discutir i descriure a fons en un post a GitHub on també es proporciona una prova de concepte per al potencial exploit correlacionat. Per mitigar els riscos que es plantegen, es demana als usuaris de WordPress que actualitzin els seus sistemes perquè s'utilitzi la versió més nova del connector Plainview Activity Monitor als seus sistemes.

Etiquetes WordPress

![[FIX] CDpusersvc no ha pogut llegir la descripció (codi d'error 15100)](https://jf-balio.pt/img/how-tos/01/cdpusersvc-failed-read-description.png)