Universal Media Server. CordCutting

Una vulnerabilitat de processament d'entitats externes XML fora de banda ha estat trobada per Chris Moberly al motor d’anàlisi XML de la versió 7.1.0 d’Universal Media Server. La vulnerabilitat va assignar l'etiqueta reservada CVE-2018-13416 , afecta la funcionalitat Simple Service Discovery Protocol (SSDP) i Universal Plug and Play (UPnP) del servei.

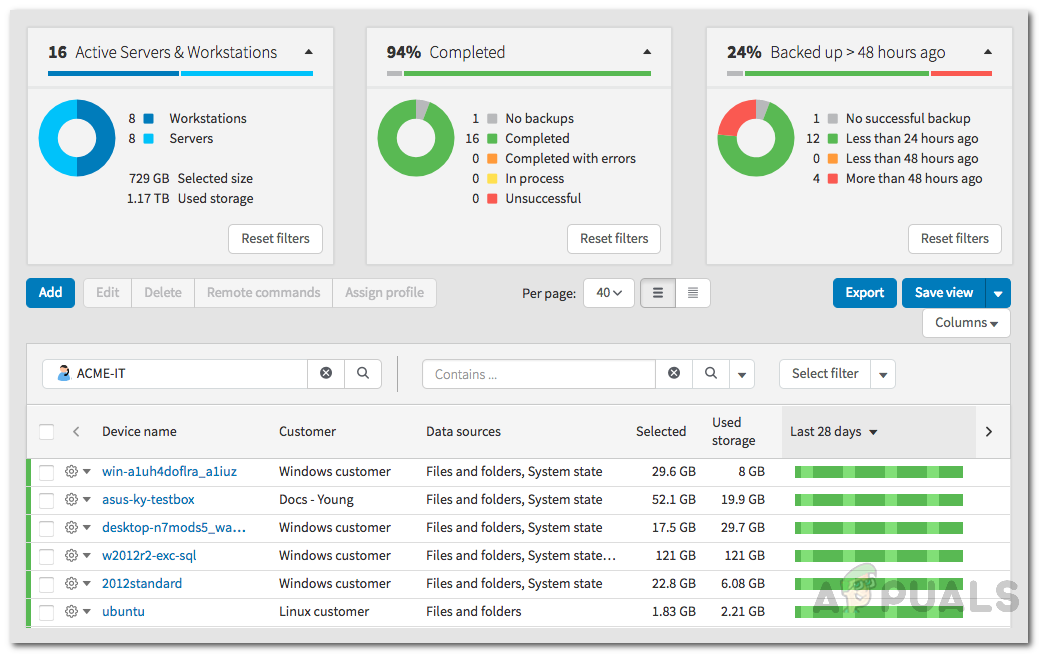

Universal Media Server és un servei gratuït que transmet àudio, vídeo i imatges a dispositius compatibles amb DLNA. Funciona bé amb Sony PlayStations 3 i 4, Xbox 360 i One de Microsoft, i una gran varietat de telèfons intel·ligents, televisors intel·ligents, pantalles intel·ligents i reproductors multimèdia intel·ligents.

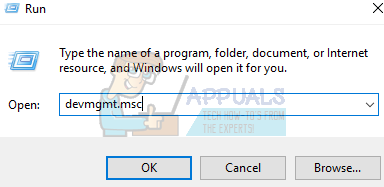

La vulnerabilitat permet a un atacant no autenticat de la mateixa xarxa LAN accedir als fitxers del sistema amb els mateixos permisos que l’usuari autoritzat que executa el servei de Universal Media Server. L'atacant també pot utilitzar connexions de bloqueig de missatges del servidor (SMB) per manipular el protocol de seguretat NetNTLM per exposar informació que es pot convertir en text clar. Es pot utilitzar fàcilment per robar contrasenyes i altres credencials de l'usuari. Utilitzant el mateix mecanisme, l'atacant pot executar ordres en dispositius Windows de forma remota desafiant o responent al protocol de seguretat NetNTLM.

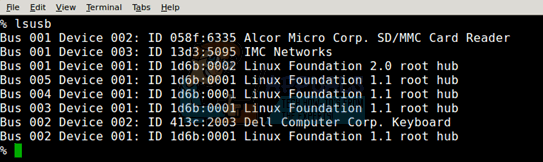

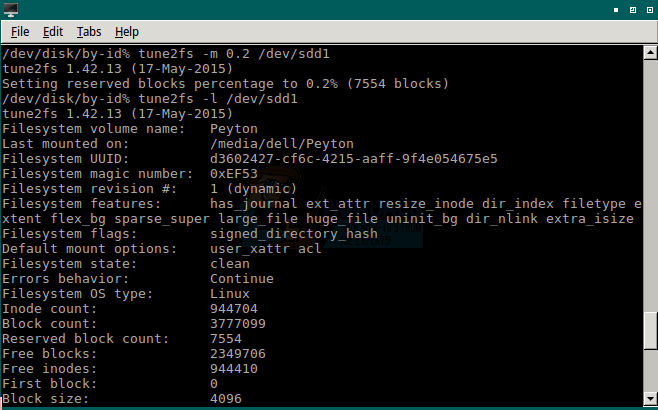

El servei SSDP envia un multidifusió UDP al 239.255.255.250 al port 1900 per al descobriment i l’aparellament de dispositius UPnP. Un cop establerta aquesta connexió, el dispositiu torna a enviar una ubicació per a un fitxer XML Descriptor de dispositiu que conté més informació sobre el dispositiu compartit. A continuació, UMS aprofita la informació d’aquest fitxer XML per HTTP per establir la connexió. La vulnerabilitat es produeix quan els atacants creen els seus propis fitxers XML a la ubicació prevista, cosa que els permet manipular el comportament de l’UMS i les seves comunicacions al respecte. A mesura que UMS analitza el fitxer XML desplegat, accedeix a l’SMB a la variable $ smbServer, cosa que permet a un atacant utilitzar aquest canal per desafiar o respondre al protocol de seguretat NetNTLM com vulgui.

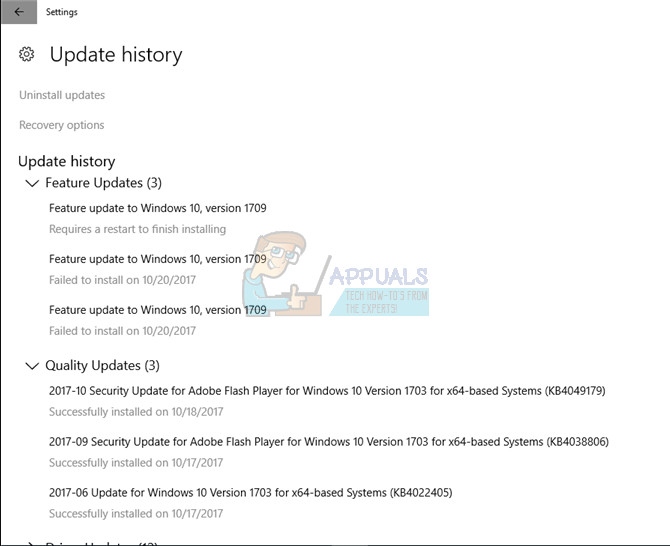

El risc que suposa aquesta vulnerabilitat és el compromís d'informació confidencial com a mínim i l'execució remota de comandes al màxim nivell d'explotació. S'ha comprovat que afecta la versió 7.1.0 de Universal Media Server en dispositius Windows 10. També se sospita que les versions anteriors de UMS són vulnerables al mateix problema, però fins ara només se n'ha provat la versió 7.1.0.

L'explotació més bàsica d'aquesta vulnerabilitat requereix que l'atacant estableixi el fitxer XML per llegir el següent. D’aquesta manera es concedeix a l’atacant l’accés al protocol de seguretat NetNTLM, cosa que permet el desplaçament lateral per la xarxa sobre la base d’un únic compte compromès.

& xxe; & xxe-url; 1 0Si l'atacant explota la vulnerabilitat executant el fitxer evil-ssdp d'eina d'un amfitrió i llança un oient netcat o Impacket al mateix dispositiu, l'atacant podrà manipular les comunicacions SMB del dispositiu i extreure dades, contrasenyes i informació en text clar. Un atacant també pot recuperar la informació completa d'una sola línia de fitxers de l'ordinador de la víctima remotament configurant el fitxer XML del descriptor de dispositiu per llegir el següent:

& enviar;Això demana al sistema que torni a recollir un altre fitxer data.dtd que l'atacant podria configurar per llegir:

% tots;Mitjançant la manipulació d’aquests dos fitxers, l’atacant pot recuperar informació d’una sola línia dels fitxers de l’ordinador de la víctima, atès que l’atacant configura l’ordre per mirar en un lloc específic.

UMS va ser informat d’aquesta vulnerabilitat a les poques hores del seu descobriment i l’empresa ha informat que estan treballant en un pedaç per resoldre el problema de seguretat.