Oracle

Dues vulnerabilitats etiquetades CVE-2018-2998 i CVE-2018-2933 han estat descoberts per Denis Andzakovic de PulseSecurity, que explota el servidor Oracle WebLogic SAML i components bàsics de WLS, respectivament, per accedir i modificar les dades en un grau limitat.

Es van descobrir dues vulnerabilitats dins del mecanisme d'autenticació del proveïdor de serveis SAML d'Oracle WebLogic. En inserir un comentari XML al SAML

ID de nom, un atacant pot obligar el proveïdor de serveis SAML per iniciar la sessió com un altre usuari. A més, WebLogic no requereix afirmacions SAML signades a la configuració predeterminada. En ometre les porcions de signatura d’una afirmació SAML, un atacant pot elaborar una afirmació SAML arbitrària i evitar el mecanisme d’autenticació.

Denis Andzakovic - Pulse Security

Es va trobar que Oracle Fusion Middleware 12c WebLogic Server v.12.2.1.3.0 era vulnerable a aquestes vulnerabilitats, tot i que també s’han vist afectades altres tres versions: 10.3.6.0, 12.1.3.0 i 12.2.1.2.

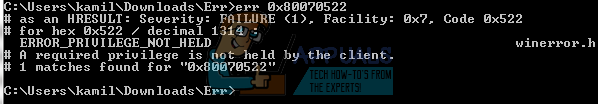

En un matriu d’avaluació de riscos publicat per Oracle, es va avaluar la vulnerabilitat CVE-2018-2998 per explotar localment el component SAML. D'acord amb la Versió 3.0 de CVSS , a aquesta vulnerabilitat se li va donar una puntuació base de 5,4 sobre 10, avaluant-se que tenia un factor de risc de manipulació generalment baix. En la mateixa avaluació, es va avaluar la vulnerabilitat CVE-2018-2933 per explotar els components WLS Core de dispositius de servidor local. La vulnerabilitat va obtenir una puntuació base lleugerament inferior de 4,9 sobre un possible 10. Oracle va publicar un document amb l’identificador 2421480.1 per als seus usuaris amb instruccions per mitigar aquesta vulnerabilitat. Aquest document és accessible per als comptes d’administrador d’Oracle un cop hagin iniciat la sessió.

El llenguatge de marcatge Oracle Security Assertions Markup (SAML) descriu un marc que facilita l'intercanvi d'informació d'autenticació entre diversos dispositius de la mateixa xarxa, cosa que permet que un dispositiu únic actuï per part d'un altre. Permet l'autenticació i l'autorització dels usuaris: si són legítimes les credencials i si tenen els permisos necessaris per dur a terme les accions sol·licitades. Més sovint, aquest protocol s’utilitza per configurar l’inici de sessió únic perquè els usuaris i els proveïdors SAML gestionin el servidor o el dispositiu administrador que assigna aquestes credencials. Un cop autenticat i autoritzat, l'afirmació SAML en XML permet completar la tasca establerta per l'usuari. SAML 2.0 s'ha establert com a estàndard per a aquest procés d'autenticació i autorització en ordinadors des del 2005 i és l'estàndard emprat pels servidors Oracle WebLogic a les aplicacions que creen.

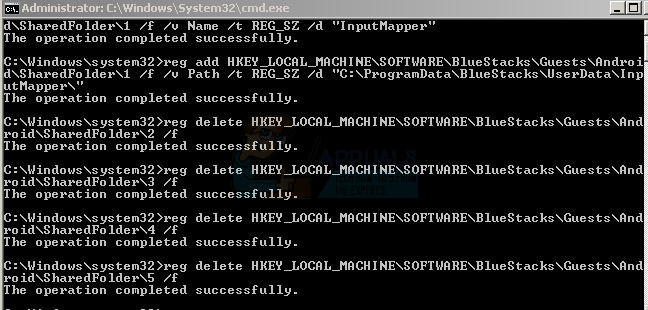

Treballant de la mà de la vulnerabilitat descoberta en els components bàsics del WebLogic Server, es va trobar que les dues vulnerabilitats aprofiten el fet que WebLogic no requereix afirmacions signades per defecte. Les vulnerabilitats van manipular el mecanisme d’autenticació i autorització mitjançant la inserció d’un comentari XML arbitrari a l’etiqueta ID de nom, cosa que va obligar el sistema a permetre iniciar la sessió al compte d’un altre usuari sense invalidar la signatura de l’asserció SAML, ja que el servidor només verifica la cadena que segueix el comentari tal com es mostra. baix.

atacantadministradorA la configuració de configuració del servidor d'administrador, si el fitxer SingleSignOnServicesMBean.WantAssertionsSigned l'atribut està desactivat o no és necessari, com és el cas per defecte, la signatura no es verifica i es pot passar per alt l'autenticació per permetre a algú iniciar la sessió com a qualsevol usuari que triï. Els pirates informàtics poden aprofitar aquesta vulnerabilitat per accedir a comptes potents del sistema per molestar la configuració del sistema, extreure dades o servidors danyats. En aquesta configuració predeterminada que no requereix signatures, el codi següent (escurçat per facilitar la llegibilitat) és compartit per Pols Security mostra com un pirata informàtic pot iniciar la sessió com a 'administrador':

REDACTED REDACTED admin WLS_SP urn: oasis: names: tc: SAML: 2.0: ac: classes: PasswordProtectedTransportPer fer front a aquesta vulnerabilitat i l’anterior que es va descobrir, Oracle ha sol·licitat als usuaris que actualitzin el component Oracle respectiu del seu producte amb el Patch crític de juliol de 2018 per a Oracle Fusion Middleware.

![[FIX] Codi d'error d'Amazon Prime Video 7031](https://jf-balio.pt/img/how-tos/61/amazon-prime-video-error-code-7031.png)