intezer Labs

APT15, un grup de detecció d’informació que possiblement està vinculat a una organització a la Xina, ha desenvolupat una nova varietat de programari maliciós que els experts de la firma d’investigació de seguretat Intezer afirmen que pren préstec de codi d’eines antigues. El grup ha estat actiu com a mínim des del 2010-2011 i, per tant, disposa d’una biblioteca de codi bastant gran per treure’s.

Atès que tendeix a realitzar campanyes d’espionatge contra objectius de defensa i energia, APT15 ha mantingut un perfil bastant alt. Crackers del grup van utilitzar vulnerabilitats de portes posteriors en instal·lacions de programari britàniques per colpejar contractistes governamentals del Regne Unit al març.

La seva campanya més recent inclou una cosa que els experts en seguretat anomenen MirageFox, ja que aparentment es basa en una eina vintage del 2012 anomenada Mirage. Sembla que el nom prové d’una cadena que es troba en un dels mòduls que alimenta l’eina de cracking.

Com que els atacs originals de Mirage utilitzaven codi per crear un intèrpret d'ordres remot, així com funcions de desxifratge, es podia utilitzar per obtenir control de sistemes segurs independentment de si estaven virtualitzats o s'executaven en metall nu. Mirage també compartia codi amb eines de ciberatac com MyWeb i BMW.

Aquests també s’han remuntat a l’APT15. Els experts en seguretat de DLL van recopilar una mostra de la seva nova eina el 8 de juny i després la van penjar a VirusTotal un dia després. Això va donar als investigadors de seguretat la possibilitat de comparar-lo amb altres eines similars.

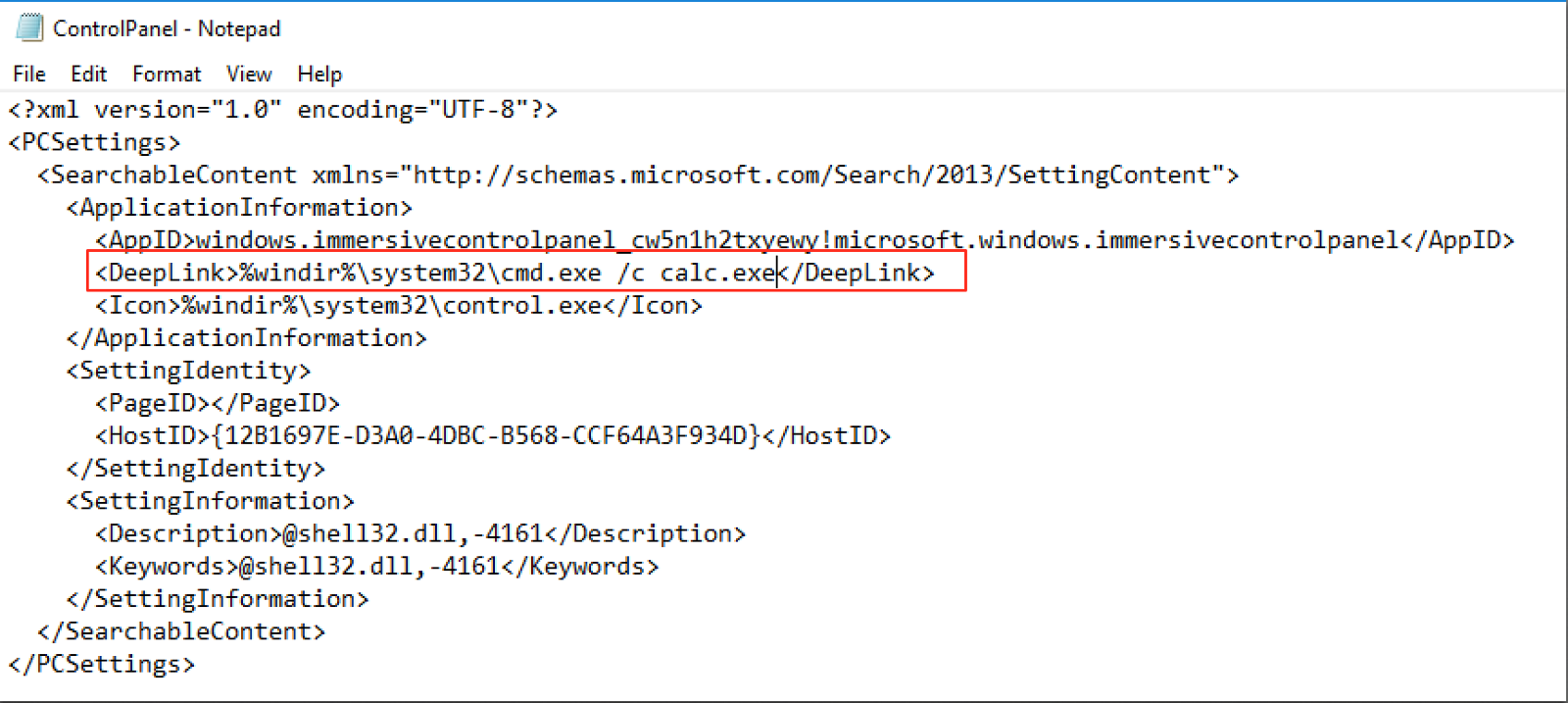

MirageFox utilitza un fitxer executable de McAfee per comprometre una DLL i, a continuació, segrestar-lo per permetre l'execució de codi arbitrari. Alguns experts creuen que això es fa per fer-se càrrec de sistemes específics als quals es poden transmetre instruccions de comandament i control manuals (C&C).

Això coincidiria amb el patró que APT15 feia servir en el passat. Un representant d'Intezer fins i tot ha afirmat que la construcció habitual de components maliciosos dissenyats per adaptar-se millor a l'entorn compromès és, per dir-ho d'alguna manera, l'APT15.

Les eines anteriors feien servir un exploit present a Internet Explorer perquè el programari maliciós pogués comunicar-se amb servidors C&C remots. Tot i que encara no està disponible una llista de plataformes afectades, sembla que aquest programari maliciós específic és molt especialitzat i, per tant, no sembla representar una amenaça per a la majoria dels tipus d’usuaris finals.

Etiquetes programari maliciós