Seguretat Global 24h

Entre els 2ndi 6thde maig, a Fre de mà l'enllaç mirall de descàrrega de programari (download.handbrake.fr) s'ha vist compromès i els desenvolupadors han publicat un fitxer advertència avís al 6thde maig per guiar els usuaris a determinar si els seus sistemes MacOS estaven infectats pel conegut troià Proton Remote Access (RAT). Es va informar que aproximadament el 50% de totes les descàrregues realitzades en aquest període de temps van provocar sistemes de dispositius infectats. Ara, els investigadors de Kaspersky han aconseguit ensopegar amb un predecessor del programari maliciós Proton RAT, Calisto, que creuen que es va desenvolupar un any abans que Proton, ja que no tenia la possibilitat de passar per alt la protecció per integritat del sistema (SIP) que requereix credencials d'administrador per a l'edició de fitxers fonamentals, una característica que es millorava en aquell moment. Els investigadors de Kaspersky han conclòs que Calisto va ser abandonat a favor de Proton ja que el codi de Calisto semblava sense polir. Calisto va ser descobert el VirusTotal , i sembla que el virus va romandre allà durant dos o tres anys sense ser detectat fins ara.

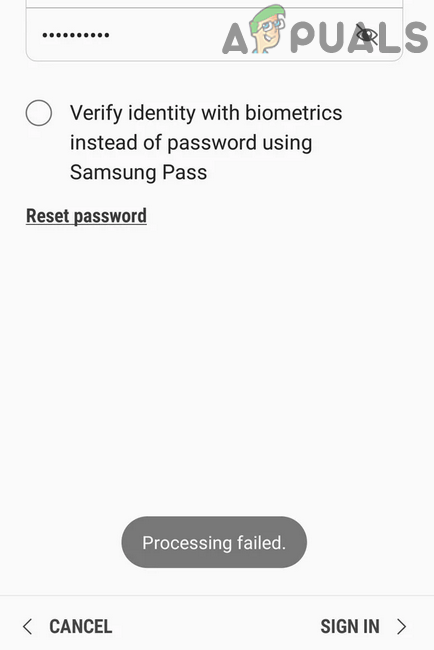

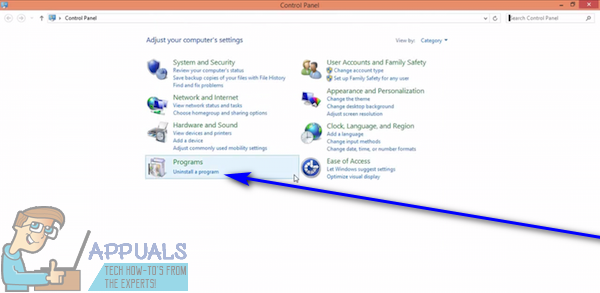

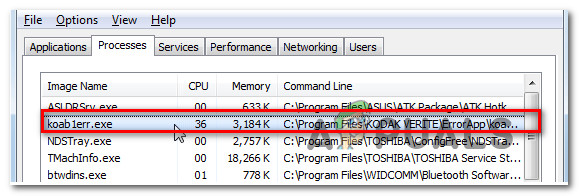

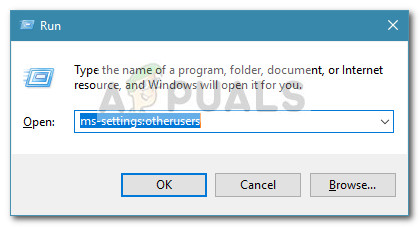

Proton RAT és un malware perillós i potent llançat per primera vegada a finals del 2016 que utilitza certificats genuïns de signatura de codi d’Apple per manipular el sistema i obtenir accés root als dispositius MacOS. El programari maliciós pot evitar totes les mesures de seguretat establertes, inclosa l’autenticació de dos factors d’iCloud i la Protecció de la integritat del sistema, de manera que pot controlar de forma remota l’activitat de l’ordinador registrant pulsacions de tecles, executant finestres emergents falses per recopilar informació, fent captures de pantalla, visualitzant de forma remota tot l’activitat a la pantalla, extraient fitxers de dades d’interès i observant l’usuari a través de la seva càmera web. Sembla que hi ha una manera senzilla d’eliminar el programari maliciós un cop detectat, però si es detecta que ha estat actiu al sistema (si el procés “Activity_agent” apareix a l’aplicació Activity Monitor al dispositiu), els usuaris poden estar segurs que tenen emmagatzemava totes les seves contrasenyes i accedia a totes les dades guardades als navegadors o al clauer del propi Mac. Per tant, es demana als usuaris que els canviïn en un dispositiu net a l’instant per evitar comprometre les seves dades financeres i en línia.

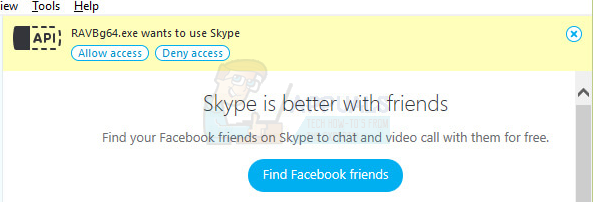

El que és més interessant del Proton RAT és que, segons el Cèl·lula d'integració de comunicacions i ciberseguretat de Nova Jersey (NJCCIC) , el creador del programari maliciós l’ha anunciat com a programari de supervisió per a empreses i fins i tot pares per a la supervisió de l’ús domèstic de l’activitat digital dels seus fills. Aquest programari tenia un preu entre 1.200 i 820.000 dòlars, segons la llicència i les funcions concedides a l'usuari. Aquestes funcions de 'supervisió', però, eren il·legals i, a mesura que els pirates informàtics van aconseguir el codi, el programa es va enviar a través de moltes descàrregues als vídeos de YouTube, portals web compromesos, el programari HandBrake (en el cas del qual HandBrake-1.0. 7.dmg es va substituir per un fitxer OSX.PROTON) i a través de la web fosca. Tot i que els usuaris no tenen res a témer amb Calisto sempre que el seu SIP estigui activat i funcionant, els investigadors troben alarmant la capacitat del codi per manipular el sistema amb autèntiques credencials d’Apple i temen el futur malware que pugui fer amb el mateix mecanisme. En aquesta etapa, el Proton RAT és extraïble un cop detectat. Tot i que, treballant en la mateixa manipulació fonamental dels certificats, el malware podria aviat incorporar-se als sistemes com a agent permanent.