La tecnologia evoluciona contínuament per protegir les dades dels consumidors. Una millora fonamental va ser la implementació de 2FA (autenticació de dos factors). L'ús de 2FA és bloquejar l'accés no autoritzat a comptes/serveis en línia (inclosos serveis financers com els bancs).

Aquesta tècnica 2FA es basa en el número de telèfon d'un consumidor, i el consumidor ha d'introduir el codi o OTP enviat al seu número de telèfon per iniciar sessió al compte/servei requerit. A mesura que la tecnologia està evolucionant, també ho fan els estafadors.

Atac d'intercanvi de SIM

Una de les tècniques que van desenvolupar és un atac d'intercanvi de SIM anomenat estafa d'intercanvi de SIM, estafa de port-out, connector de SIM, segrest de SIM, atac d'intercepció de SIM, etc.

Introducció d'un atac/frau d'intercanvi de SIM

Les indústries de telecomunicacions i TI utilitzen el vostre Sim a autenticar diferents accions com el restabliment de la contrasenya en un lloc web (tot i que els números de mòbil no estaven pensats per a aquest ús). A causa d'aquest factor, el vostre Sim és el clau màgica a molts (si no tots) serveis essencials. Els vostres comptes bancaris, comptes de correu electrònic, xarxes socials i fins i tot carteres en línia (incloses carteres criptogràfiques) estan lligats al vostre número de telèfon.

Fins i tot el 2FA La tècnica es va desenvolupar per utilitzar la vostra SIM per autoritzar l'inici de sessió a un compte o servei introduint un codi que us va enviar per trucada o missatge de text per protegir-vos fins i tot si us van robar les credencials.

Però la força d'aquesta tècnica també forma part de la seva debilitat, ja que qui tingui el telèfon o el número de telèfon obtindrà el codi. Per tant, els estafadors van desenvolupar l'atac d'intercanvi de SIM. Un estafador pot no ser un pirata informàtic o un expert en tecnologia amb equips de milions de dòlars, només necessita un telèfon i una targeta SIM per realitzar la seva mala acció.

En aquest atac, estafadors obtenir el número de telèfon d'un consumidor a la seva SIM (física o E-SIM) per convèncer l'operador del consumidor que és el consumidor real i, per tant, evitar el 2FA, obrint-los un infern d'oportunitats. Aquest pot ser el pitjor dels malsons que un individu pot enfrontar, ja que la seva SIM pràcticament és robada, però físicament present amb el consumidor. En altres paraules, un atac d'intercanvi de SIM es produeix quan un estafador pren el control del número de telèfon de la víctima.

La popularitat de les criptomonedes també va augmentar la freqüència dels atacs d'intercanvi de SIM, ja que els fons transferits des de la cartera criptogràfica de la víctima són difícils de rastrejar. A més, hi ha informes de violacions de dades en els intercanvis de criptomonedes, posant les dades (especialment els números de telèfon dels propietaris de criptomonedes) a la venda al mercat negre. El 2020, Interpol va arrestar 10 estafadors que van poder robar més de 100 milions de dòlars en criptomonedes mitjançant atacs d'intercanvi de SIM.

L'atac d'intercanvi de SIM és part enginyeria social ja que els estafadors han de conèixer les dades personals de la víctima i part frau de telecomunicacions ja que els estafadors han de convèncer (o subornar) el representant de telecomunicacions perquè emeti la nova SIM amb el número de telèfon de la víctima. El propòsit més bàsic d'un atac d'intercanvi de SIM és eludir les funcions de seguretat dels comptes basades en missatges o trucades.

Els atacs d'intercanvi de SIM van ser els titulars de les notícies el 2017, tot i que estaven succeint fins i tot abans. Només al Regne Unit, s'ha informat d'un augment dels atacs d'intercanvi de SIM del 400% del 2015 al 2020. L'intercanvi de SIM és un procés legítim si ho fa la persona original, però serà il·legal si ho fa un impostor.

L'intercanvi de SIM també s'utilitza per habilitar la SIM incrustada (E-SIM) al telèfon. Aquest atac és (pràcticament) més letal per a una persona com el telèfon, o la SIM no sortirà de les seves mans ni de les seves instal·lacions.

Detalls requerits pels estafadors per fer un atac d'intercanvi de SIM

Detalls requerits per la reemissió d'una SIM depenen en el teu país i la operador, però normalment, s'orienten a la informació següent:

- Data de naixement

- Número de la Seguretat Social (SSN)

- Comptes de xarxes socials

- Cognom de soltera de la mare

- De vegades, còpies de les identificacions del govern (per generar-ne una de falsa)

El més informació un atacant pot tenir, més possibilitats pot tenir èxit en la seva mala intenció. Amb la informació esmentada a les mans dels estafadors, l'atac podria ser tan devastador (adquisició de comptes, robatori d'identitat, frau amb targeta de crèdit, etc.) que una víctima pot no restablir completament la seva identitat en línia.

Mètodes utilitzats pels estafadors per triar víctimes

Un atacant pot seleccionar víctimes mitjançant el mètode següent:

- Utilitzant la força bruta : Molts estafadors simplement poden utilitzar números de telèfon aleatoris o números de telèfon en una sèrie per triar la seva víctima. A més, els números de telèfon exposats en una violació de dades també poden estar orientats.

- Dirigit a un individu concret : aquest és el mode principal en què un atacant tria una víctima vulnerable i té el número de telèfon de la víctima i altres dades/informació valuoses com ara les manetes de les xarxes socials. S'informa que els comptes robats d'Instagram o de jocs (amb molts seguidors) es poden vendre per uns 40.000 USD.

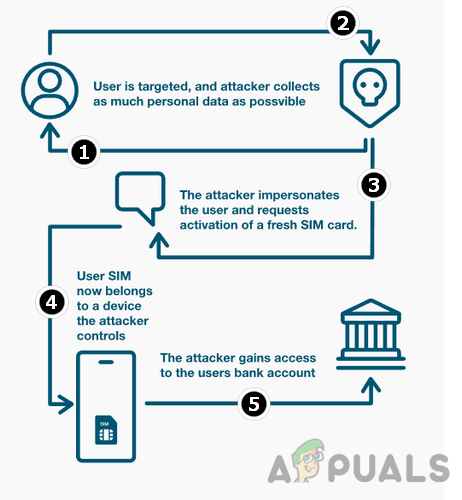

Passos per realitzar l'atac d'intercanvi de SIM

Els passos generals d'un atac d'intercanvi de SIM es poden enumerar com:

Passos implicats en un atac d'intercanvi de SIM

- Un cop atacant panys a número de telèfon per realitzar el seu atac d'intercanvi de SIM, ho farà cerca el informació de la probable víctima , requerit per suplantar una víctima a un representant de telecomunicacions. Pot obtenir aquests detalls utilitzant tècniques d'enginyeria social, correus electrònics/missatges de pesca, espiant-te quan feies servir el telèfon o comprant els detalls d'una estafa criminal organitzada (si les teves dades formaven part d'una violació de dades). Després de tenir els detalls de la víctima, alguns estafadors poden començar trucades i missatges constants a una probable víctima molestar-lo fins a un nivell on l'objectiu està obligat apagar el seu telèfon de manera que l'operador no pugui contactar amb ell quan torni a emetre o transfereixi la SIM.

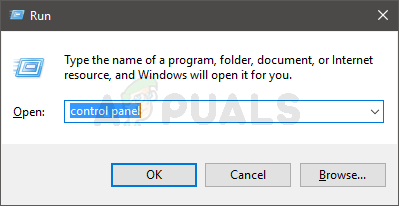

- Llavors ho farà contacte el operador de telecomunicacions i suplantar la víctima.

- Ara ho farà enganyar i convèncer el representant de telecomunicacions a transferència el número de telèfon de la víctima a a SIM nova ja que la SIM antiga es perd o es roba i pot fer que el rep emetre una SIM nova fins al atacant o emetre el número de telèfon de la víctima en una SIM en possessió de l'atacant, fent-se passar per la víctima.

En alguns països, l'atacant ha de convèncer la víctima perquè faci una acció concreta per autoritzar l'intercanvi de SIM, per exemple, a Nigèria i l'Índia, un atacant haver de convèncer el víctima a premeu 1 al seu número de registre a autoritzar l'intercanvi de SIM . Alguns estafadors poden utilitzar un insider a la costat de l'operador de telecomunicacions per completar la seva tasca (incidents menys comuns però denunciats en què un empleat guanyava 100 USD per cada intercanvi il·legal de SIM).

Un estafador que es fa passar com a víctima d'un representant del transportista

- Una vegada que l'atacant controla la SIM de la víctima (el telèfon de la víctima perdrà la connexió i no podrà fer trucades, utilitzar dades mòbils o enviar missatges), l'atacant pot iniciar el properes fases de l'atac utilitzant missatges OTP/2FA per iniciar sessió als comptes de la víctima, robar la seva informació i dades personals.

Ús de l'atac d'intercanvi de SIM per part dels estafadors

L'atac d'intercanvi de SIM és el pas bàsic del frau. Una vegada que un estafador controla el número de telèfon d'una víctima, pot utilitzar-lo per al següent (però no limitat a):

- Adquisició de comptes : aquesta és la forma més comuna d'atac d'intercanvi de SIM i és la raó bàsica per la qual un estafador pot apuntar a una víctima. Com que l'estafador controla el número de telèfon, pot rebre missatges 2FA o OTP i iniciar sessió als comptes/serveis d'una víctima. Aquests inclouen xarxes socials, jocs, banca mòbil, cartera criptogràfica en línia o comptes de botiga en línia. Fins i tot pot canviar les credencials del compte (fent gairebé impossible la recuperació) o suprimir un compte i les seves dades.

- Frau d'identitat : una vegada que un estafador controla el número de telèfon d'una víctima, pot fer-se passar per la víctima a les aplicacions d'SMS i de xarxes socials que es poden utilitzar per obtenir beneficis personals, com ara demanar un préstec urgent als amics o familiars de la víctima. A més, si teniu els vostres documents (com ara les identificacions governamentals) en un servei al núvol i els estafadors poden iniciar sessió en aquest compte, poden utilitzar els vostres documents per realitzar diferents fraus amb els vostres identificadors.

- Phishing : Un cop compromès el vostre número de telèfon, els estafadors poden ampliar la seva xarxa d'atacs d'intercanvi de SIM enviant programari maliciós als vostres amics/famílies, i poden convertir-se en la propera víctima de l'atac d'intercanvi de SIM quan obren aquests enllaços/missatges del defraudador, pensant que els has enviat alguna cosa.

- Frau de transaccions : l'atacant pot utilitzar aquesta cartera electrònica per realitzar diferents tipus de compres, com ara targetes de regal, regals, etc. Si el vostre número de targeta de crèdit està enllaçat amb algun d'aquests comptes compromesos, això podria ser un jackpot per a l'atacant, que pot utilitzar per realitzar diferents accions com comprar. Si el vostre banc o institut financer envia un missatge de verificació o demana verificació, l'atacant us fa passar per la vostra verificació de la transacció i patireu una pèrdua financera.

- Frau del CEO : Als estafadors els agrada suplantar la identitat de directius o executius d'empreses de bona reputació per atraure el personal de nivell inferior al frau, i si poden aconseguir el número de telèfon d'una persona d'aquest tipus, poden utilitzar aquest número per suplantar fàcilment el director general d'una empresa i poden fer un frau amb la resta d'empleats d'aquesta empresa.

- Xantatge : Cap individu en aquest món és perfecte i pot tenir algunes coses/esdeveniments que un individu pot voler mantenir ocult de la família/amics. Per mantenir privades la informació/dades d'una víctima, un estafador pot fer xantatge a una víctima. A més, alguns estafadors poden contactar-vos per retornar les vostres dades a canvi d'alguns beneficis monetaris o d'altres tipus.

La gravetat de l'atac

Per conèixer la gravetat de l'atac, citem an experiència compartida per una víctima :

“Tot el meu vida digital era destruït en una hora després de l'atac d'intercanvi de SIM. En primer lloc, l'estafador es va fer càrrec del meu Compte de Google i després el va eliminar. Aleshores, van iniciar sessió al meu Compte de Twitter i va començar a emetre contingut racista/homòfob.

El pitjor va ser que em van irrompre compte d'identificació d'Apple, i els estafadors van esborrar les dades de manera remota el meu MacBook , iPhone , i iPad . No tinc cap còpia de seguretat de les dades, així que he perdut fotos/vídeos de tota la vida de la meva filla i també s'han perdut documents/correus electrònics essencials'.

Senyals d'advertència que esteu sota un atac d'intercanvi de SIM

Com que potser heu entès la idea de com de letal pot ser un atac d'intercanvi de SIM, ara aquí teniu alguns senyals d'advertència que podeu notar quan esteu atacats:

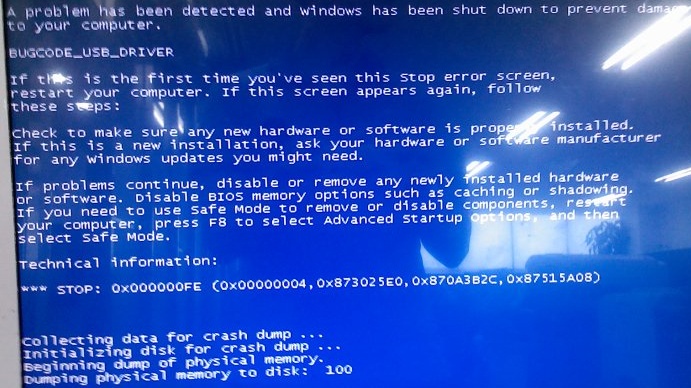

- No hi ha servei de xarxa al telèfon de la víctima : si el vostre telèfon deixa de rebre senyals de l'operador de telefonia mòbil, aquest podria ser el primer signe d'un atac d'intercanvi de SIM, atès que no hi ha cap interrupció de la xarxa per als altres als voltants.

- Activitat desconeguda de comptes de xarxes socials : Si observeu una activitat inusual als vostres comptes de xarxes socials (com tancar la sessió de les aplicacions de xarxes socials al vostre telèfon intel·ligent) que no heu iniciat, aleshores podria ser un altre signe que podeu ser víctima d'un atac d'intercanvi de SIM.

- No hi ha accés als serveis financers o bancaris : Un altre signe de l'estafa d'intercanvi de SIM és que és possible que no pugueu accedir als vostres serveis financers (com una targeta de crèdit) o bancaris si un estafador ha canviat la vostra SIM vinculada a aquests serveis.

- Notificacions : és possible que comencis a veure notificacions de diferents aplicacions que no hagis iniciat, com ara una notificació d'una transacció a l'aplicació Cash, no autoritzada per tu.

- Porta intimació : Si teniu instal·lada una aplicació de l'operador a qualsevol dels vostres telèfons intel·ligents i aquesta aplicació us indica (o un missatge de correu electrònic de l'operador us diu) que s'ha emès una SIM nova per al vostre número de telèfon (no l'hau iniciat vosaltres), és un senyal clar que esteu sota un atac d'intercanvi de SIM.

Passos si ets atacat

Si sou d'aquells desafortunats que pateixen l'atac d'intercanvi de SIM, heu de fer les accions que s'indiquen a continuació, ja que el temps és la clau aquí:

- En primer lloc, contacteu amb el vostre operador i obteniu una nova SIM del vostre número de telèfon o activeu el vostre número de telèfon a la vostra SIM actual perquè el vostre número de telèfon estigui desactivat a la SIM que té el pirata informàtic.

- Contacta amb entitats financeres (bancs, emissors de targetes de crèdit, etc.) i bloquejar o revertir qualsevol transacció. Moltes institucions financeres afegeixen un retard per a una transacció inusual o sospitosa i, si us poseu en contacte amb la institució a temps, és possible que els estafadors revertiran les transaccions. Si hi ha transaccions que no heu iniciat, poseu-les en coneixement del vostre institut financer. Tingueu en compte que les possibilitats de recuperació de les pèrdues financeres són mínimes, ja que els estafadors transfereixen fons a comptes d'un altre país.

- Restableix les contrasenyes/PINS per a qualsevol compte i servei en línia. Si és possible, canvieu el número de telèfon preferit del compte o dels serveis a un altre número de telèfon. A més, si és possible, canvieu el correu electrònic principal dels vostres comptes de xarxes socials a una altra adreça electrònica.

- Si el teu SSN (o qualsevol altra identificació emesa pel govern) també ho és robat i utilitzat pels estafadors, immediatament contacte el Administració de la Seguretat Social (o les autoritats que van emetre els DNI).

- Alguns pirates informàtics poden intentar posar-se en contacte amb tu, i aquest contacte serà força temptador, ja que tenen la teva informació sensible, però no t'enamorin, ja que seràs extorsionat o, sense saber-ho, formaràs part d'una activitat de pirateria més gran. No us comprometeu amb els pirates informàtics però poseu-ho en coneixement de les forces de l'ordre.

- Informeu l'atac d'intercanvi de SIM i les pèrdues patides a través de les agències d'aplicació de la llei del vostre país.

Passos per prevenir els atacs d'intercanvi de SIM

Hi ha una dita que diu que és millor prevenir que curar, i hi ha alguns passos que podeu prendre per minimitzar les possibilitats d'atacs d'intercanvi de SIM. Però la prevenció no és responsabilitat d'una sola entitat, és a dir, governs , operadors de telecomunicacions , instituts financers , i subscriptors de telefonia mòbil .

Tots han d'actuar en els seus respectius dominis per frenar aquesta tècnica d'estafa, ja que el desconeixement de qualsevol d'aquestes pot provocar un atac d'intercanvi de SIM amb èxit. Un punt a recordar és que si una persona és atacada una vegada, hi ha possibilitats de més atacs posteriors (probablement automatitzats) si no pren mesures per prevenir atacs.

Països ha de lligar el operadors de telecomunicacions a tornar a emetre una SIM amb les verificacions adequades, i si hi ha un atac d'intercanvi de SIM, el del país policia ha d'actuar al màxim per capturar els delinqüents implicats. En cas contrari, a atac d'intercanvi de SIM amb èxit serà a reforç moral per a altres delinqüents .

Molts països estan fent lleis i accions per contrarestar aquesta tècnica d'estafa (la FCC ja està fent normes en aquest sentit). Operadors de telecomunicacions han de fer procediments per protegir els seus clients dels atacs de lliscament SIM. Els operadors han de garantir que els seus els empleats no cauen en suborns que ofereixen els estafadors.

En aquest sentit, T-Mobile ja va fer alguns protocols que han de seguir els seus empleats abans que es pugui canviar una SIM, com ara aprovació de dos empleats de T-Mobile, que abans estava lligat a l'aprovació d'un gerent; tot i que no és infal·lible, és un pas en la direcció correcta.

Bancs pot utilitzar un API pel regulador del país comprovar si hi ha un intercanvi de SIM recent, i si és així, hauria de ser limitar la connexió en línia del client accés durant un període determinat o el client autoritza físicament l'intercanvi. També, utilitzant autenticació de maquinari per un banc hauria de ser imprescindible per evitar qualsevol pirateria del compte d'un client.

Com un client , tu podries adoptar les tècniques següents per protegir-se d'un atac d'intercanvi de SIM o atacs repetits (si ja n'és una víctima). El propòsit bàsic d'aquestes tècniques és trencar el cercle viciós que pot enfrontar una víctima si és atacada mitjançant el mètode d'intercanvi de SIM.

Consulteu la normativa del vostre país

El primer pas per contrarestar els atacs d'intercanvi de SIM hauria de ser comprovar les normatives del vostre país i veure com el vostre operador de telecomunicacions segueix les normatives del país.

Comproveu els procediments del vostre operador per emetre una SIM

Intenteu entendre correctament els procediments del vostre operador de telefonia mòbil per emetre una SIM, i si ofereix algun tipus de portal de gestió de comptes per gestionar la vostra SIM o bloquejar el vostre número de telèfon a una SIM determinada, si és així, podeu utilitzar-lo per protegir-vos.

Si el vostre operador és una mica dolent en els seus procediments, és possible que porteu el vostre número a un operador més segur (si és possible). Fins i tot alguns operadors proporcionen un codi especial que podeu marcar des del vostre telèfon per informar de qualsevol incident d'intercanvi de SIM.

Alguns operadors poden facilitar-los amb una funció de devolució de trucades. Amb la funció de devolució de trucada, sempre que es contacti amb l'operador de la xarxa mòbil per tornar a emetre la targeta SIM d'una víctima probable, l'operador pot contactar amb la víctima probable al número de telèfon proporcionat per la persona quan configura una funció de devolució de trucada i assegurar-se que si està sol·licitant legítimament una reemissió de SIM.

Si no, l'operador no emetrà una nova SIM i l'atac fallarà. Per tant, si el vostre operador de telefonia mòbil té una funció de devolució de trucades, utilitzeu-la per protegir-vos de l'atac d'intercanvi de SIM.

Alguns operadors tenen un retard (unes 72 hores) abans que s'intercanviï la SIM d'un client. Comproveu si el vostre transportista disposa d'aquestes instal·lacions. Si és així, activeu-lo al vostre número de telèfon perquè tingueu una finestra de temps abans que un estafador tingui èxit en les seves males intencions.

Comproveu els vostres tràmits financers o bancaris

Alguns bancs (o instituts financers) estan aplicant tècniques per protegir els seus clients contra el frau financer mitjançant atacs d'intercanvi de SIM. Una d'aquestes tècniques és utilitzar les API reguladores del país per comprovar si un client ha canviat recentment la seva SIM abans de realitzar transaccions.

Si és així, el banc limitarà les transaccions del client durant un temps determinat o si el client verifica físicament l'intercanvi de SIM a la sucursal d'un banc. El Regne Unit, Austràlia i molts països africans (com Sud-àfrica, Kenya, Moçambic i Nigèria) han implementat la tècnica esmentada. Per tant, comproveu quina és la salvaguarda del vostre banc contra un atac d'intercanvi de SIM i seguiu les directrius del banc per evitar qualsevol atac d'intercanvi de SIM.

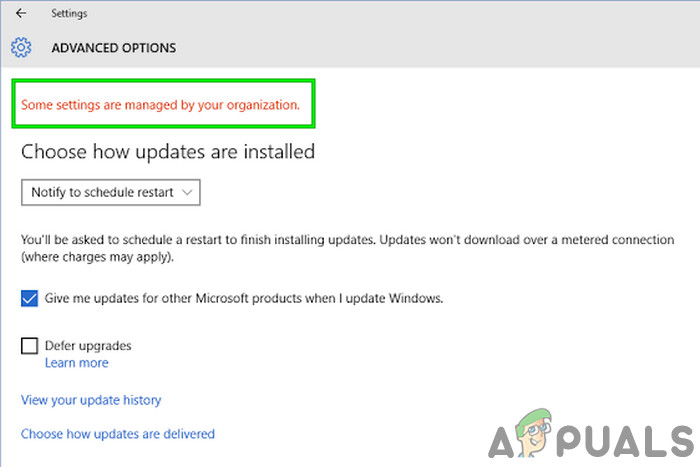

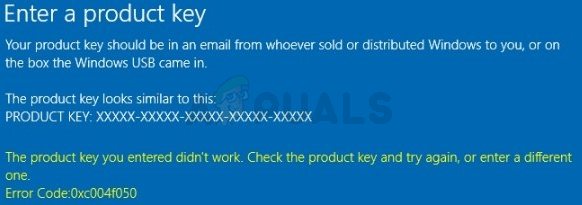

Estableix un PIN o una contrasenya al portal de gestió de comptes de la teva SIM o de l'operador

Segons les recomanacions de la FTC, és millor que un subscriptor de la xarxa mòbil configure un PIN o una contrasenya a la seva SIM. A més, per evitar canvis al número de telèfon de l'abonat sense el consentiment de l'abonat, un abonat ha de bloquejar el seu número de telèfon al portal de gestió de l'operador (si està disponible). Si el vostre operador admet algun d'aquests, assegureu-vos d'aprofitar la funció per evitar cap contratemps en el futur.

Eviteu compartir informació personal

La pedra angular d'un atac de lliscament de SIM és la informació personal de la víctima que requereixen els operadors mòbils per tornar a emetre o portar un número de telèfon a una SIM nova. Si la informació personal d'una víctima no està disponible per a un atacant, les possibilitats d'atac mitjançant el mètode d'intercanvi de SIM es minimitzen, però l'atacant encara pot comprar les dades de la víctima al mercat en línia negre, atès que les dades de la víctima formaven part d'una dada. incompliment.

Per tant, per aprofitar-ho, assegureu-vos de no compartir mai la vostra informació personal amb persones per telèfon o en línia (encara que algú digui que és essencial). Una altra tècnica que fan servir els estafadors és trucar a una víctima des d'un número semblant al número de la línia d'ajuda de l'operador mòbil (o qualsevol departament governamental com el departament de salut) i intentar recollir la informació personal de la víctima.

Per tant, no compartiu la vostra informació personal per telèfon, fins i tot amb les persones que diuen ser de la línia d'ajuda de l'operador o agències governamentals.

Eviteu utilitzar el mateix número de telèfon per a comptes sensibles

Una bona pràctica que es pot utilitzar és utilitzar diferents números de telèfon per a diferents serveis (això suposarà una càrrega per a algunes persones) o un altre enfocament que podeu utilitzar és utilitzar un sol número per als comptes de xarxes socials i després un altre número de telèfon per a altres serveis. (com ara correu electrònic, bancs, etc.).

Mantingueu-vos lluny de la mentalitat que 'estic segur'

Quan els estafadors ataquen un nombre utilitzant el mètode de la força bruta, estan disparant a la natura sense saber qui és l'objectiu, i pensar que estic a salvo, ja que no sóc una persona d'alt perfil, us pot costar tota la vostra vida digital (pot ser que torneu a llegir la secció Gravetat de l'atac) i també pot causar altres problemes.

Pot ser que hi hagi gent que pensi que no tenim res a amagar, però això és només una excusa coixa perquè aquestes persones no s'obliden de tancar les portes de casa quan surten de casa.

Utilitzeu números de telèfon fixos, eSIM o números de telèfon virtuals

Sempre que se us demani que utilitzeu un número de telèfon, sempre és millor utilitzar un número de telèfon fix, ja que us protegirà d'un atac d'intercanvi de SIM. A més, si heu de compartir el vostre número de telèfon en línia, busqueu un número de telèfon fix.

A més, en alguns països, les eSIM us poden protegir contra un atac d'intercanvi de SIM si l'eSIM només s'emet després de la verificació física del client a la franquícia d'una empresa. Si heu d'utilitzar un número de telèfon mòbil i compartir-lo en línia, busqueu un número virtual com ara Google Voice o Google Fi.

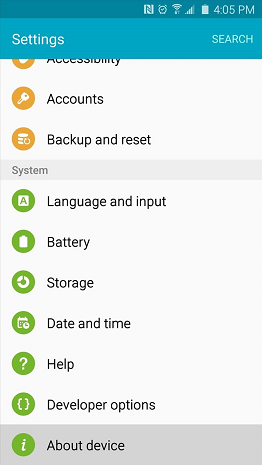

Utilitzeu un mètode de verificació diferent

Molts serveis ofereixen mètodes de verificació, a més dels SMS, com Google ofereix Google Authenticator per obtenir codis quan inicieu sessió a Google o una clau de maquinari que ofereix YubiKey. Serà millor utilitzar aquestes alternatives per generar un codi d'inici de sessió (en lloc d'un SMS o d'una autorització basada en trucades), de manera que si perdeu l'accés al vostre compte, encara podreu iniciar sessió amb l'aplicació d'autenticació.

Utilitzeu un gestor de contrasenyes

L'ús de contrasenyes comunes o similars als llocs web és un gran perill per a la seguretat. Serà millor utilitzar una contrasenya única i segura. Si és habitual utilitzar contrasenyes comunes o similars, podeu canviar a un gestor de contrasenyes per evitar una catàstrofe.

Manteniu-vos lluny de correus electrònics o missatges sospitosos

Si rebeu correus electrònics o missatges (fins i tot de persones properes) que semblen sospitosos, no heu d'obrir aquests correus electrònics o missatges ni fer clic a cap enllaç de cap correu electrònic o missatge fins que no estigueu 100% segur que l'enllaç és segur ja que els estafadors utilitzen un missatge sospitós. correus electrònics o missatges, o enllaços que hi conten per recopilar informació sobre una probable víctima i, a continuació, portar a terme l'atac d'intercanvi de SIM.

A més, no descarregueu mai un fitxer adjunt al vostre sistema/dispositiu fins que no estigueu totalment segur que el fitxer adjunt és legítim. Els estafadors els fan servir principalment mentre mantenen els vostres interessos (des del vostre compte de xarxes socials) al seu punt de vista, així que no us caigueu.

Utilitzeu targetes de crèdit/dèbit d'un sol ús

Podeu utilitzar serveis en línia (per exemple, Privadesa o Blur) per obtenir targetes de crèdit/dèbit d'un sol ús o targetes de crèdit/dèbit recarregables per evitar utilitzar les vostres targetes de crèdit/dèbit originals en línia per evitar els danys que es puguin produir si la vostra targeta de crèdit original. La informació és robada pels estafadors mitjançant l'atac d'intercanvi de SIM.

Utilitzeu l'autorització biomètrica o de clau de maquinari

Cada cop hi ha més serveis que passen a l'autorització biomètrica. Si els vostres comptes o serveis admeten l'autorització biomètrica, serà millor canviar a aquests serveis per evitar intercanvis de SIM o intents de pirateig. Si no us sentiu còmode utilitzant la biometria, podeu adoptar l'autorització de clau de maquinari (com YubiKey).

Utilitzeu l'autorització biomètrica

Utilitzeu les eines de seguretat actualitzades als vostres dispositius

La web no és segura, i una persona ha d'utilitzar eines de seguretat (com ara antivirus, tallafoc, bloquejadors d'anuncis o finestres emergents, etc.) per mantenir les seves dades i informació segura, especialment d'un atac de pesca per recollir la informació necessària per continuar. un atac d'intercanvi de SIM. Aneu amb compte amb aquestes finestres emergents del navegador o utilitzeu un bloquejador d'anuncis o finestres emergents.

No compartiu mai OTP, codis 2FA ni feu una acció que no enteneu.

Els estafadors intentaran utilitzar diferents tècniques per atraure les víctimes probables. Intenten obtenir-vos codis OTP i 2FA per obtenir la vostra informació personal. A més, si una persona us demana que premeu una tecla numèrica específica o que realitzeu una acció al vostre telèfon, no ho feu, ja que és possible que estigueu autoritzant una sol·licitud d'intercanvi de SIM, ja que molts operadors requereixen que premeu una tecla específica (com ara 1 a l'Índia). per autoritzar una operació d'intercanvi de SIM.

Així que això és tot, estimats lectors; hem fet tot el possible per analitzar el tema i tenim l'esperança que tots estareu segurs d'un atac d'intercanvi de SIM.

![[FIX] Error de Xbox One 'No podem trobar un micròfon per a aquestes persones'](https://jf-balio.pt/img/how-tos/21/xbox-one-error-we-can-t-find-microphone.png)