Font d’il·lustració d’Android: Fossbytes

Google ha treballat molt netejant el codi d’Android i fent més segures les versions futures. Aquest any han pres decisions de disseny constantment que facilitarien la implementació de pegats de seguretat. Fins i tot després dels minuciosos esforços dels desenvolupadors per solucionar les vulnerabilitats, sembla que n’hi ha un de nou.

S'ha descobert una vulnerabilitat a Android RSSI retransmeses per investigadors. Com que Android és de codi obert, hi ha diversos mètodes de canals de comunicació entre diferents aplicacions i el sistema operatiu, les aplicacions poden utilitzar el canal 'intencional' per emetre missatges de tot el sistema que puguin ser captats per altres aplicacions. Hi ha maneres d’impedir que l’emissió vagi a determinades aplicacions, però a causa de la negligència d’alguns desenvolupadors, aquestes restriccions no s’imposen correctament.

Google ha implementat permisos a Android, cosa que demana a l'usuari que el sistema operatiu lliuri les dades rellevants a una aplicació. Aquesta és una característica de seguretat excel·lent, però, malauradament, no es requereix cap permís especial per emetre el valor de la força del WiFi. La intensitat del senyal rebut pel dispositiu la representen els valors RSSI. Tot i que això no es correlaciona amb els valors de dBm (físics).

La versió d'Android 9.0 té una 'intenció' diferent per a aquests valors, ' android.net.wifi.STATE_CHANGE ”. Tot i que les versions anteriors encara utilitzen el text ' android.net.wifi.RSSI_CHANGED ” intenció. Tots dos cedeixen valors RSSI per transmissió, passant per alt els permisos requerits normalment.

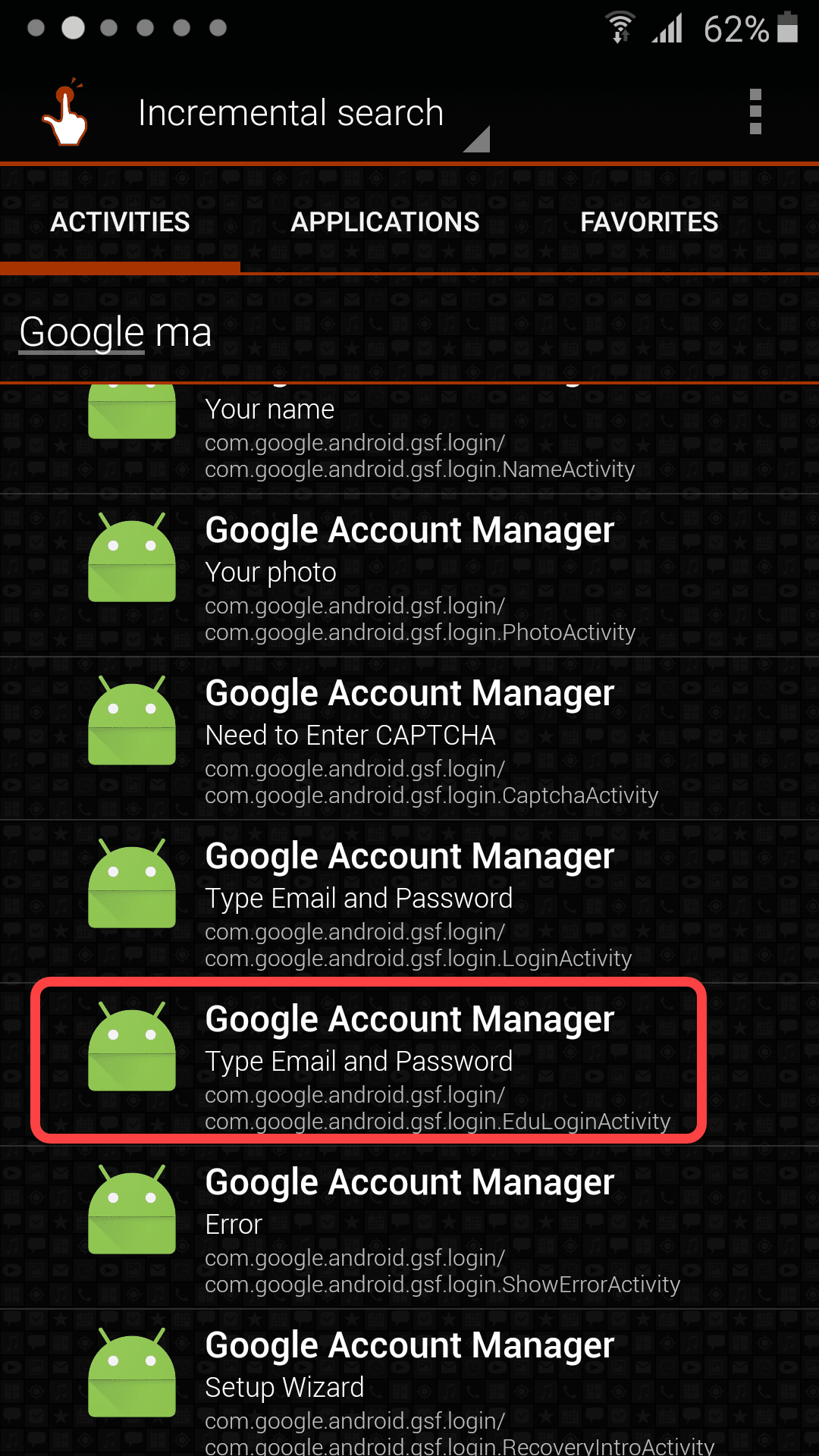

Segons l'article font de seguretat de vigilància nocturna , això pot ser replicat pels usuaris normals. Només heu d’instal·lar el fitxer “ Monitor intern de l'emissora ”I executeu-la. Podreu observar els valors RSSI emesos des del vostre dispositiu.

Fins i tot, això va ser provat en diversos dispositius seguretat de vigilància nocturna .

Pixel 2, amb Android 8.1.0, nivell de pegat juliol de 2018

Nexus 6P, amb Android 8.1.0, nivell de pegat juliol de 2018

Moto G4, amb Android 7.0, nivell de pegat abril de 2018

Kindle Fire HD (8 gen), amb Fire OS 5.6.10, que es bifurca des d’Android 5.1.1, actualitzat a l’abril de 2018

El router utilitzat era ASUS RT-N56U amb el firmware més recent

Tots ells van mostrar una gamma única de valors RSSI.

Resposta de Google

Google ha reconegut el problema i l'ha classificat com un nivell d'explotació moderat. Això es va solucionar parcialment a Android 9.0, ja que una de les intencions no produeix dades sensibles.

Els valors RSSI es poden utilitzar per localitzar geoindividualment en xarxes wifi locals. Tenint en compte que afecta tots els telèfons Android, independentment del proveïdor, això pot esdevenir un greu problema de seguretat, si es deixa sense pegar.

Etiquetes Seguretat d'Android Dades

![Frosty Mod Manager no llançarà jocs [Solucions]](https://jf-balio.pt/img/how-tos/90/frosty-mod-manager-wont-launch-games.jpg)