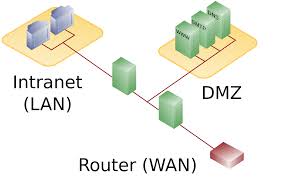

En seguretat informàtica, una DMZ (de vegades anomenada xarxa perimetral) és una subxarxa física o lògica que conté i exposa els serveis externs d’una organització a una xarxa no fiable, generalment Internet. L’objectiu d’una DMZ és afegir una capa de seguretat addicional a la xarxa d’àrea local (LAN) d’una organització; un atacant extern només té accés a equips de la DMZ, en lloc de qualsevol altra part de la xarxa. El nom deriva del terme 'zona desmilitaritzada', una zona entre estats nació en la qual no es permet l'acció militar.

És una pràctica habitual tenir un tallafoc i una zona desmilitaritzada (DMZ) a la vostra xarxa, però moltes persones, fins i tot professionals de TI, no entenen realment el perquè, excepte alguna idea vaga de semiseguretat.

La majoria d’empreses que allotgen els seus propis servidors operen les seves xarxes amb una DMZ situada al perímetre de la seva xarxa, que normalment opera en un tallafoc separat com a àrea semi-fiable per als sistemes que s’interfacen amb el món exterior.

Per què existeixen aquestes zones i quins tipus de sistemes o dades hi hauria d’haver?

Per mantenir una seguretat real, és important entendre clarament el propòsit d’una DMZ.

La majoria dels tallafocs són dispositius de seguretat a nivell de xarxa, generalment un aparell o un dispositiu en combinació amb equips de xarxa. Estan destinats a proporcionar un mitjà granular de control d'accés en un punt clau d'una xarxa empresarial. Una DMZ és una àrea de la vostra xarxa que està separada de la vostra xarxa interna i d'Internet, però que està connectada a totes dues.

Una DMZ està pensada per allotjar sistemes que han de ser accessibles a Internet però de maneres diferents de la vostra xarxa interna. El grau de disponibilitat a Internet a nivell de xarxa està controlat pel tallafoc. El grau de disponibilitat d’Internet a nivell d’aplicació està controlat per un programari realment una combinació de servidor web, sistema operatiu, aplicació personalitzada i sovint programari de bases de dades.

La DMZ normalment permet l'accés restringit des d'Internet i des de la xarxa interna. Normalment, els usuaris interns han d’accedir als sistemes de la DMZ per actualitzar la informació o per utilitzar les dades recollides o processades allà. La DMZ està pensada per permetre l'accés públic a la informació a través d'Internet, però de maneres limitades. Però, atès que hi ha una exposició a Internet i a un món de persones enginyoses, hi ha un risc sempre present que es puguin comprometre aquests sistemes.

L’impacte del compromís és doble: en primer lloc, es podria perdre informació sobre els sistemes exposats (és a dir, copiar-los, destruir-los o danyar-los) i, en segon lloc, el propi sistema es pot utilitzar com a plataforma per a atacs posteriors a sistemes interns sensibles.

Per mitigar el primer risc, la DMZ només hauria de permetre l'accés mitjançant protocols limitats (per exemple, HTTP per a accés web normal i HTTPS per a accés web xifrat). A continuació, els sistemes han de configurar-se amb cura per proporcionar protecció mitjançant permisos, mecanismes d’autenticació, programació acurada i, de vegades, xifratge.

Penseu en quina informació recopilarà i emmagatzemarà el vostre lloc web o aplicació. Això és el que es pot perdre si els sistemes es veuen compromesos mitjançant atacs web comuns com una injecció SQL, desbordaments de memòria intermèdia o permisos incorrectes.

Per mitigar el segon risc, els sistemes DMZ no haurien de confiar en sistemes més profunds de la xarxa interna. En altres paraules, els sistemes DMZ no haurien de saber res sobre els sistemes interns, tot i que alguns sistemes interns poden saber sobre els sistemes DMZ. A més, els controls d'accés DMZ no haurien de permetre als sistemes DMZ iniciar cap connexió a la xarxa. En lloc d'això, qualsevol contacte amb sistemes DMZ s'hauria d'iniciar per sistemes interns. Si es compromet un sistema DMZ com a plataforma d'atac, els únics sistemes visibles per a ell haurien de ser altres sistemes DMZ.

És fonamental que els administradors de TI i els empresaris entenguin els tipus de danys possibles als sistemes exposats a Internet, així com els mecanismes i mètodes de protecció, com les DMZ. Els propietaris i gestors només poden prendre decisions informades sobre quins riscos estan disposats a acceptar quan tenen una comprensió ferma de l’eficàcia de les seves eines i processos per mitigar aquests riscos.

3 minuts de lectura