Il·lustració de ciberseguretat

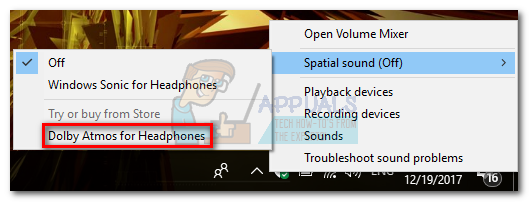

Sembla que un grup professional de pirates informàtics amb tècniques sofisticades per executar el phishing i altres formes d’atacs de programari maliciós altera la seva direcció. Amb un clar objectiu de prioritzar la qualitat per sobre de la quantitat, el famós grup de pirates informàtics TA505 ha pivotat mitjançant una nova forma de codi maliciós anomenat AndroMut. Curiosament, el programari maliciós sembla estar inspirat en Andromeda. Dissenyat originalment per un altre grup de pirateria, Andromeda era una de les botnets de programari maliciós més grans del món tan recentment com el 2017. Les botnets basades en el codi d’Andromeda van executar amb èxit la seva càrrega útil en diversos ordinadors vulnerables i sospitosos que executaven el sistema operatiu Windows. L'AndroMut sembla basar-se en gran mesura en aquest mateix codi d'Andromeda que indica una possible col·laboració entre els grups de pirates informàtics.

Sembla que un dels grups cibercriminals amb més èxit del món, que es fa dir TA505, ha alterat les seves tàctiques. Com a part de la darrera campanya maliciosa d’atac i robatori d’informació financera, el grup està ocupat distribuint una nova forma de programari maliciós. En lloc d’orientar-se a un gran nombre d’individus, com a part del pivot, el grup TA505 sembla que persegueix els bancs i altres serveis financers. Per cert, el punt d’entrada o origen continua sent el mateix, però l’objectiu i el focus previstos semblen estar en el sector financer organitzat. Per cert, es recomana a les empreses financeres dels Estats Units, els Emirats Àrabs Units i Singapur que estiguin en alerta màxima i busquin qualsevol contingut sospitós. Alguns dels punts més habituals de l’atac continuen sent els correus electrònics d’aspecte oficial.

El grup TA505 utilitza la base d'Andromeda per desenvolupar i desplegar AndroMut

Sembla que el famós grup TA505 ha augmentat la seva intensitat durant el darrer mes i ha continuat amb la mateixa ferocitat. Ja no s’intenta desplegar onades aleatòries d’atacs que intenten controlar les màquines de les víctimes. En altres paraules, els correus electrònics de pesca en massa ja no són les tàctiques preferides. En canvi, el grup TA505 ha reduït significativament el volum d’atacs i ha canviat clarament a atacs més específics.

Bon escrit de @proofpoint

investigadors que van discutir dues campanyes diferents de TA505 que van utilitzar AndroMut per descarregar FlawedAmmyy. AndroMut està escrit en C ++ i és un tipus de descarregador.

Bloc: https://t.co/vIDcrhKQ3z

Mostres: https://t.co/QM83SVr0GA pic.twitter.com/TNO7COhcl0

- InQuest (@InQuest) 3 de juliol de 2019

Basant-se en l’anàlisi de diversos correus electrònics sospitosos i altres formes de comunicació i mitjans electrònics, els investigadors de ciberseguretat de Punt de prova han indicat que el grup de pirates informàtics sembla estar dirigit a empleats de bancs i altres proveïdors de serveis financers. Els investigadors també han descobert l’ús d’una nova forma de programari maliciós sofisticat. Els investigadors l’anomenen AndroMut i han descobert que el malware té força semblances amb Andromeda. Dissenyat i desplegat per un grup completament diferent de pirates informàtics, Andromeda ha estat una de les xarxes de botnets de programari maliciós més executades, perilloses i més grans del món. Fins al 2017, Andromeda es va estendre de manera prolífica i es va instal·lar amb èxit en equips vulnerables que executaven el sistema operatiu Windows.

Com està executant el grup TA505 l'atac de programari maliciós?

Com la majoria dels atacs de l’altre grup TA505, el nou programari maliciós d’AndroMut també es distribueix mitjançant correus electrònics d’aspecte legítim. Els atacs de pesca impliquen correus electrònics que semblen molt oficials i autèntics. Aquests correus electrònics solen afirmar que contenen factures i altres documents que pretenen estar relacionats amb la banca i les finances. Els correus electrònics que s’utilitzen en pesca són sovint creats amb molta cura. Tot i que diversos correus electrònics contenen el popular document PDF, els correus electrònics de pesca del grup TA505 semblen dependre de documents de Word.

https://twitter.com/rsz619mania/status/1146387091598667777

Un cop la víctima despreocupada obre el document de Word, el grup confia en l'enginyeria social per continuar l'atac. Pot semblar complicat, però, en realitat, l'atac es basa en un mètode bastant antic de 'macros' en el document de Word. S'informa als objectius que la informació està 'protegida' i que necessiten habilitar l'edició per veure'n el contingut. En fer-ho, es permeten les macros i es pot lliurar AndroMut a la màquina. Aquest programari maliciós descarrega discretament FlawedAmmyy. Un cop instal·lades les dues, les màquines de les víctimes es veuen totalment compromeses.

Què és AndroMut i com funciona el programari maliciós en diverses etapes?

Actualment, el TA505 utilitza AndroMut com a primera etapa d’un atac de dues etapes. Dit d’una altra manera, AndroMut és la primera part d’una infecció i control amb èxit dels ordinadors de les víctimes. Un cop aconseguit la penetració, AndroMut utilitza la infecció per deixar discretament una segona càrrega útil a la màquina compromesa. La segona càrrega útil de codi maliciós es diu FlawedAmmyy. Bàsicament, FlawedAmmyy és un troià o RAT d'accés remot potent i eficient.

L’agressiu RAT FlawedAmmyy de la segona fase és un malware maliciós que atorga accés remot als ordinadors de les víctimes. Els atacants poden obtenir privilegis administratius remots. Un cop dins, els atacants tenen accés complet a fitxers, credencials i molt més.

Per cert, les dades, per si soles, no són l'objectiu. En altres paraules, robar dades no és la intenció principal. Com a part del pivot, el grup TA505 busca informació que els permet accedir a la xarxa interna de bancs i altres institucions financeres.

TA505 llança el programari maliciós AndroMut https://t.co/Gv0krE1U66 pic.twitter.com/dStN33FsUy

- C_138 (@ C_138) 3 de juliol de 2019

El grup TA505 segueix els diners, diuen els experts:

Parlant de les activitats del grup de pirateria, Chris Dawson, líder de la intel·ligència sobre amenaces Punt de prova va dir: 'El pas d'A505 a distribuir principalment RATs i descarregadors en campanyes molt més específiques del que anteriorment feien servir amb troians i ransomware bancaris suggereix un canvi fonamental en les seves tàctiques. Bàsicament, el grup persegueix infeccions de més qualitat amb possibilitats d’obtenció d’ingressos a més llarg termini: qualitat per sobre de quantitat ”.

Els cibercriminals estan essencialment afinant els seus atacs i seleccionen els seus objectius en lloc d’emprendre campanyes massives de correu electrònic i esperen atrapar víctimes. Busquen les dades i, el que és més important, la informació sensible per robar diners. L’últim pivot és essencialment només un exemple de pirates informàtics que segueixen el mercat i els diners. Per tant, el canvi d’estratègia no s’ha de considerar permanent, va observar Dawson, “el que no està clar és el resultat final o el final d’aquest canvi. A505 segueix molt els diners, adaptant-se a les tendències mundials i explorant noves geografies i càrregues útils per maximitzar els seus rendiments '.

Etiquetes programari maliciós