Internet Explorer

S’està produint un defecte de seguretat dins de l’envellit però que encara s’utilitza activament Internet Explorer, el navegador web ‘per defecte’ del sistema operatiu Microsoft Windows explotat activament per atacants i redactors de codis maliciosos . Tot i que Microsoft és conscient de l'explotació Zero-Day a IE, la companyia actualment ha emès un avís de seguretat d'emergència. Microsoft encara no ha publicat ni desplegat cap fitxer actualització del pegat de seguretat d'emergència per solucionar la vulnerabilitat de seguretat a Internet Explorer.

Segons els informes, un atac de 0 dies a Internet Explorer està sent explotat pels atacants 'en llibertat'. En poques paraules, un error recentment descobert a IE s’utilitza activament per executar de forma remota codi maliciós o arbitrari. Microsoft ha emès un avís de seguretat que adverteix milions d’usuaris del sistema operatiu Windows sobre la nova vulnerabilitat de zero dies al navegador web Internet Explorer, però encara no ha publicat un pedaç per connectar la bretxa de seguretat corresponent.

Vulnerabilitat de seguretat a Internet Explorer, classificada com a 'moderada' explotada activament en llibertat:

La vulnerabilitat de seguretat recentment descoberta i explotada a Internet Explorer està oficialment etiquetada com a CVE-2020-0674 . L'explotació de 0 dies es classifica com a 'Moderada'. L’escletxa de seguretat és essencialment un problema d’execució de codi remot que existeix en la forma en què el motor de scripts gestiona objectes a la memòria d’Internet Explorer. L’error s’activa a través de la biblioteca JScript.dll.

#darkhotel # 0 dia #exploit

CVE-2020-0674

Guia de Microsoft sobre la vulnerabilitat de la corrupció de la memòria del motor de scripts

Existeix una vulnerabilitat d'execució de codi remot en la forma en què el motor de seqüència de comandes gestiona objectes de la memòria a Internet Explorer. https://t.co/1mbqh1IMDz

- Blackorbird (@blackorbird) 18 de gener de 2020

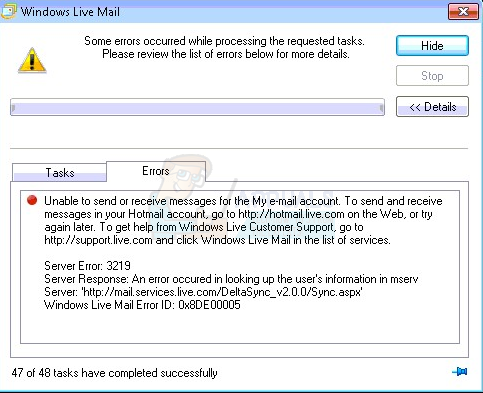

En explotar amb èxit l’error, un atacant remot pot executar codi arbitrari en equips objectiu. Els atacants poden controlar plenament les víctimes només convencent-les d’obrir una pàgina web malintencionada al vulnerable navegador Microsoft. Dit d’una altra manera, els atacants poden implementar un atac de pesca i enganyar els usuaris del sistema operatiu Windows mitjançant IE perquè facin clic als enllaços web que condueixen les víctimes a un lloc web contaminat que està lligat de programari maliciós. Curiosament, la vulnerabilitat no pot atorgar privilegis administratius, tret que el propi usuari estigui iniciat la sessió com a administrador, segons indica Microsoft Security Advisory :

“La vulnerabilitat podria corrompre la memòria de manera que un atacant pogués executar codi arbitrari en el context de l'usuari actual. Un atacant que hagi explotat amb èxit la vulnerabilitat podria obtenir els mateixos drets d'usuari que l'usuari actual. Si l’usuari actual inicia la sessió amb drets d’usuari administratius, un atacant que hagi explotat amb èxit la vulnerabilitat podria prendre el control d’un sistema afectat. Un atacant podria instal·lar programes; visualitzar, canviar o suprimir dades; o bé creeu comptes nous amb drets d'usuari complets '.

Microsoft és conscient de la vulnerabilitat de seguretat d’explotació ZE Zero Day i treballa en una solució:

És preocupant notar que gairebé totes les versions i variants d'Internet Explorer són vulnerables a l'explotació de 0 dies. La plataforma de navegació web afectada inclou Internet Explorer 9, Internet Explorer 10 i Internet Explorer 11. Qualsevol d’aquestes versions d’IE es pot executar en totes les versions de Windows 10, Windows 8.1, Windows 7.

És divendres, el cap de setmana ha aterrat ... i #Microsoft adverteix d'una explotació de zero dies d'Internet Explorer ... https://t.co/1bkNhKIDYt #TheRegister

- Bot de notícies de seguretat (@SecurityNewsbot) 18 de gener de 2020

Tot i que Microsoft té t eliminat el suport gratuït a Windows 7 , l'empresa encara està donant suport a l'envelliment i ja obsolet Navegador web IE. Segons els informes, Microsoft ha indicat que és conscient dels 'atacs específics limitats' en llibertat i que treballa en una solució. Tot i això, el pegat encara no està a punt. Dit d’una altra manera, milions d’usuaris del sistema operatiu Windows que treballen a IE continuen sent vulnerables.

Solucions senzilles però temporals per protegir-se de l'explotació de zero dies a IE:

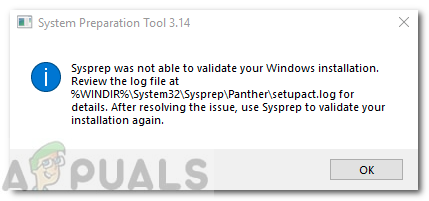

La solució senzilla i factible per protegir-se del nou Exploit de 0 dies a IE depèn de prevenir la càrrega de la biblioteca JScript.dll. En altres paraules, els usuaris d 'IE han d' evitar que la biblioteca es carregui a la memòria per bloquejar manualment el fitxer explotació d’aquesta vulnerabilitat .

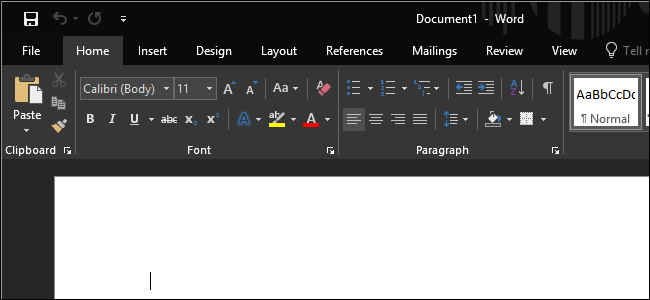

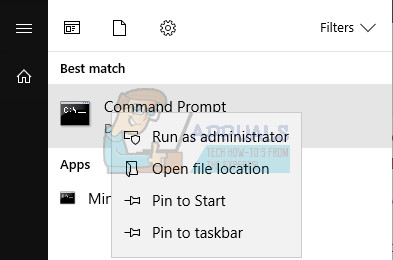

Com que l'explotació de 0 dies a IE s'està explotant activament, els usuaris del sistema operatiu Windows que treballin amb IE han de seguir les instruccions. Per restringir l'accés a JScript.dll, els usuaris han d'executar les ordres següents al vostre sistema Windows amb privilegis d'administrador TheHackerNews .

Per a sistemes de 32 bits:

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P tothom: N

Per a sistemes de 64 bits:

takeown / f% windir% syswow64 jscript.dll

cacls% windir% syswow64 jscript.dll / E / P tothom: N

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P tothom: N

Microsoft ha confirmat que desplegarà el pedaç aviat. Els usuaris que executin les ordres esmentades podrien experimentar alguns llocs web comportant-se de manera erràtica o no carregant. Quan el pedaç estigui disponible, probablement mitjançant Windows Update, els usuaris poden desfer els canvis executant les ordres següents:

Per a sistemes de 32 bits:

cacls% windir% system32 jscript.dll / E / R per a tothom

Etiquetes Internet ExplorerPer a sistemes de 64 bits:

cacls% windir% system32 jscript.dll / E / R per a tothom

cacls% windir% syswow64 jscript.dll / E / R per a tothom