Dels 44 pegats, 11 es van classificar com a crítics i la resta amb una gravetat elevada.

2 minuts de lectura

Foto: reproducció

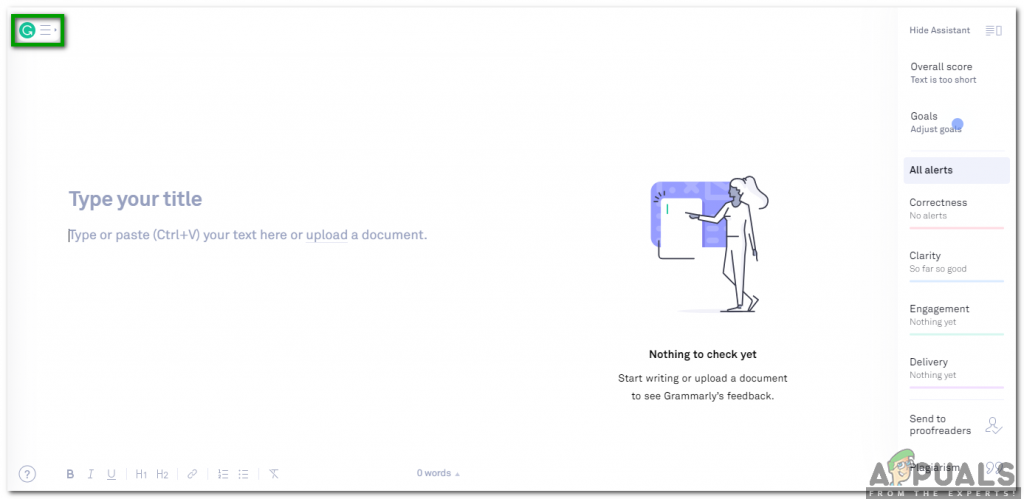

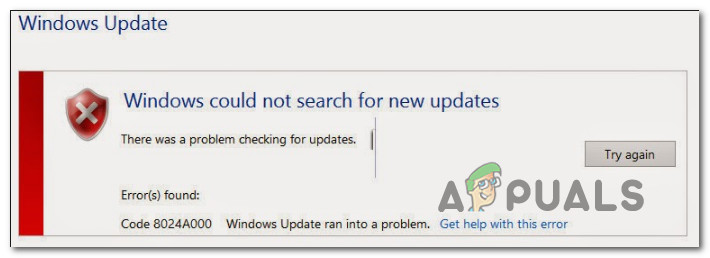

Per a un sistema operatiu tan popular com Android, la seguretat és una àrea a la qual Google no es pot permetre el compromís. Per la seva Actualització de juliol , Google ha llançat pegats per a 44 vulnerabilitats a Android. La majoria d'aquests errors són molt greus o de naturalesa crítica.

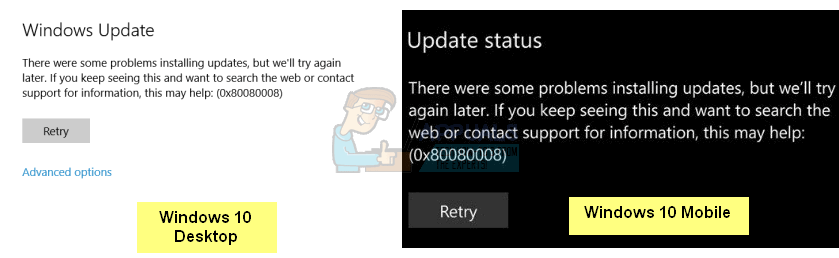

Aquests pegats estan disponibles a l'instant per als dispositius Pixel i Nexus de Google. Els telèfons d'altres empreses hauran d'esperar fins que els seus fabricants introdueixin les actualitzacions amb els pegats. Per tal de facilitar aquest procés, Google va notificar a tots els socis d'Android les amenaces de seguretat un mes abans de la publicació de l'actualització de juliol.

Vulnerabilitats greus

Per a l'actualització de juliol, Google va identificar i corregir errors al sistema operatiu i el marc multimèdia, inclosos els problemes relacionats amb el nucli i el sistema.

D'acord amb la butlletí publicat per Google, 'La vulnerabilitat [Framework] més severa (CVE-2018-9433) d'aquesta secció podria permetre a un atacant remot que utilitza un fitxer PAC dissenyat especialment per executar codi arbitrari en el context d'un procés privilegiat'.

Zcaler descriu un fitxer PAC com un fitxer de text que demana al navegador que reenviï trànsit a un servidor intermediari en lloc de directament al servidor de destinació.

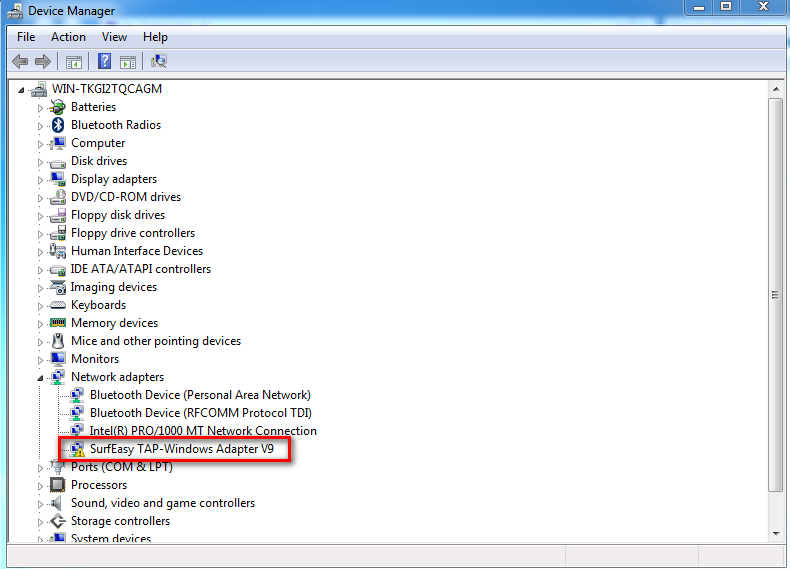

Més de 20 errors identificats i corregits ara estaven relacionats amb components de Qualcomm, la companyia d’equips de telecomunicacions que fabrica els processadors d’un gran nombre de dispositius Android. El més greu dels errors relacionats amb Qualcomm va ser un (que de nou) va permetre a un atacant remot executar codi arbitrari en el context d'un procés privilegiat.

Cal destacar que Google afirma que cap d'aquests problemes crítics de seguretat s'havia explotat o abusat encara, ja que no hi ha informes de clients sobre aquesta explotació.

Procés d’actualització

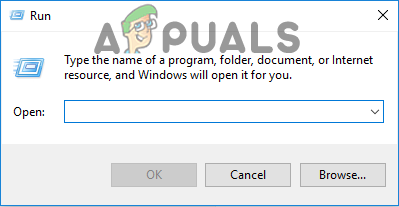

Els usuaris de Google Pixel i Nexus poden comprovar si hi ha actualitzacions al telèfon intel·ligent per baixar automàticament els pedaços de seguretat. Google també ho ha fet ha penjat el pegat en línia , de manera que els usuaris poden descarregar manualment l'actualització als seus telèfons.

Pel que fa a altres fabricants, Samsung i LG ja han començat a llançar pegats de seguretat per als seus telèfons. Aviat Google publicarà els pegats de codi font al dipòsit de codi obert d’Android (AOSP) aviat. Això permetrà a altres fabricants implementar amb més fluïdesa els pegats de seguretat crítics als seus telèfons intel·ligents Android.

Segurament és el millor que Google es mantingui per davant dels pirates informàtics en solucionar problemes de seguretat que encara no s’han explotat. Android com a plataforma, certament, no es pot permetre el luxe de deixar obertes les vies perquè l’abús i l’explotació continuïn oberts.

![[FIX] La impressora continua imprimint documents en un esquema de color invertit](https://jf-balio.pt/img/how-tos/61/printer-keeps-printing-documents-an-inverted-color-scheme.png)