Intel

Es va trobar que les CPU Intel, especialment utilitzades en servidors i mainframes, eren vulnerables a un defecte de seguretat que permet als atacants explorar les dades que s’estan processant. L’error de seguretat de l’Intel Xeon de nivell servidor i altres processadors similars pot permetre als atacants iniciar un atac de canal lateral que pugui inferir en què està treballant una CPU i intervenir per comprendre i recollir dades.

Investigadors de la Universitat Vrije d’Amsterdam van informar que els processadors Intel de nivell de servidor pateixen una vulnerabilitat. Han batejat el defecte, que es pot classificar com a greu, com a NetCAT. El la vulnerabilitat obre la possibilitat als atacants per aprofitar les CPU que executen processos i inferir les dades. El defecte de seguretat es pot aprofitar de forma remota i les empreses que confien en aquests processadors Intel Xeon només poden intentar minimitzar l'exposició dels seus servidors i equips principals per limitar les possibilitats d'atacs i intents de robatori de dades.

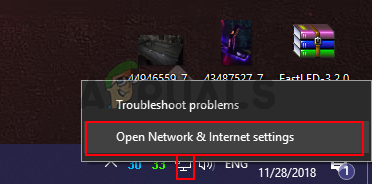

CPU Intel Xeon amb tecnologies DDIO i RDMA vulnerables:

Investigadors de seguretat de la Universitat de Vrije van investigar detalladament les vulnerabilitats de seguretat i van descobrir que només es veien afectades algunes CPU Intel Zenon específiques. Més important encara, aquestes CPU necessitaven tenir dues tecnologies Intel específiques que es poguessin aprofitar. Segons els investigadors, l'atac necessitava dues tecnologies Intel que es trobaven principalment a la línia de CPU Xeon: tecnologia d'E / S de dades directes (DDIO) i accés directe a memòria remota (RDMA) per tenir èxit. Detalls sobre el La vulnerabilitat NetCAT està disponible en un document de recerca . Oficialment, l’error de seguretat de NetCAT s’ha etiquetat com a CVE-2019-11184 .

Sembla que Intel té va reconèixer la vulnerabilitat de seguretat en algunes de les línies de processadors Intel Xeon . L'empresa va emetre un butlletí de seguretat que va assenyalar que NetCAT afecta els processadors Xeon E5, E7 i SP que admeten DDIO i RDMA. Més concretament, un problema subjacent amb DDIO permet els atacs de canal lateral. El DDIO és prevalent a les CPU Intel Zenon des del 2012. Dit d’una altra manera, diverses CPU Intel Xeon de nivell servidor més antigues que s’utilitzen actualment en servidors i mainframes podrien ser vulnerables.

És possible distingir la contrasenya SSH d'algú mentre l'escriu en un terminal de la xarxa explotant una interessant vulnerabilitat de canal lateral en la tecnologia de xarxes d'Intel, diuen els gurus de l'infosec. https://t.co/X0jZpgCSks I els regals d’errors de la CPU Intel segueixen arribant.

- El millor bloc de Linux a Unixverse (@nixcraft) 10 de setembre de 2019

D'altra banda, els investigadors de la Universitat de Vrije van dir que RDMA permet al seu exploit NetCAT 'controlar quirúrgicament la ubicació relativa de la memòria dels paquets de xarxa al servidor de destinació'. En poques paraules, es tracta d'una altra classe d'atac que no només pot inhalar informació dels processos que estan executant les CPU, sinó que també pot manipular la mateixa.

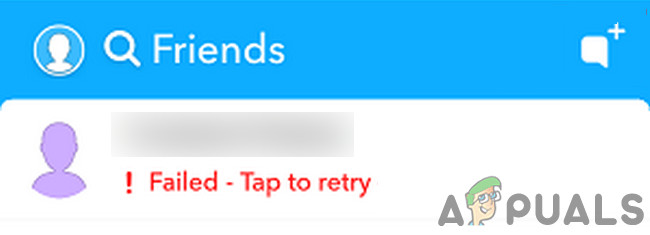

La vulnerabilitat significa que els dispositius que no són de confiança en una xarxa 'ara poden filtrar dades sensibles com les pulsacions de tecles en una sessió SSH des de servidors remots sense accés local'. No cal dir que es tracta d’un risc de seguretat força greu que posa en perill la integritat de les dades. Per cert, els investigadors de la Universitat de Vrije havien alertat no només Intel sobre les vulnerabilitats de seguretat de les CPU Intel Zenon, sinó també al Centre Nacional de Seguretat Cibernètica holandesa el mes de juny d’aquest any. Com a mostra d’agraïment i per coordinar la divulgació de la vulnerabilitat amb Intel, la universitat fins i tot va rebre una recompensa. La quantitat exacta no s'ha revelat, però, atesa la gravetat del problema, podria haver estat substancial.

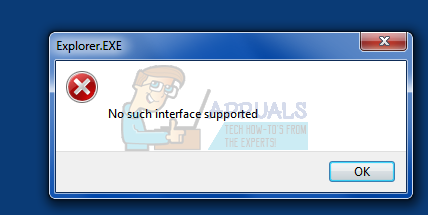

Com protegir-se contra la vulnerabilitat de seguretat de NetCAT?

Actualment, l’únic mètode assegurat per protegir-se contra la vulnerabilitat de seguretat NetCAT és desactivar completament la funció DDIO en la seva totalitat. A més, els investigadors adverteixen que els usuaris amb processadors Intel Xeon afectats també haurien de desactivar la funció RDMA per ser segurs. No cal dir que és possible que diversos administradors de sistemes no vulguin renunciar a DDIO als seus servidors, ja que és una característica important.

Intel ha assenyalat que els usuaris de la CPU Xeon haurien de 'limitar l'accés directe des de xarxes no fiables' i utilitzar 'mòduls de programari resistents als atacs de temps, mitjançant codi d'estil en temps constant'. Els investigadors de la Universitat Vrije, però, insisteixen que el simple mòdul de programari pot no ser capaç de defensar-se realment contra NetCAT. No obstant això, els mòduls podrien ajudar amb gestions similars en el futur.

Etiquetes intel