Durant força temps es creia que el ransomware poques vegades afecta les màquines que funcionen amb Linux i fins i tot FreeBSD. Malauradament, ara el ransomware KillDisk ha atacat un grapat de màquines alimentades per Linux, i sembla que fins i tot les distribucions que eliminen el compte root com ara Ubuntu i els seus diversos girs oficials podrien ser vulnerables. Alguns científics informàtics han expressat l'opinió que moltes amenaces de seguretat que van influir en Ubuntu d'alguna manera van comprometre algun aspecte de la interfície d'escriptori Unity, però aquesta amenaça pot perjudicar fins i tot aquells que utilitzen KDE, Xfce4, Openbox o fins i tot el servidor Ubuntu basat en consola completament virtual.

Naturalment, les bones normes de sentit comú s’apliquen per combatre aquest tipus d’amenaça. No accediu a enllaços sospitosos en un navegador i assegureu-vos de realitzar un escaneig de programari maliciós tant en fitxers baixats d’Internet com en fitxers adjunts de correu electrònic. Això és especialment cert per a qualsevol codi executable que hàgiu baixat, tot i que els programes que provenen dels dipòsits oficials reben una signatura digital per reduir aquesta amenaça. Sempre us heu d’assegurar d’utilitzar un editor de text per llegir el contingut de qualsevol script abans d’executar-lo. A més d’aquestes coses, hi ha alguns passos específics que podeu fer per protegir el vostre sistema de la forma de KillDIsk que ataca Ubuntu.

Mètode 1: Hash Out el compte arrel

Els desenvolupadors d’Ubuntu van prendre una decisió conscient per eliminar el compte d’arrel i, tot i que això no s’ha demostrat totalment capaç d’aturar aquest tipus d’atac, és una de les principals raons per les quals ha estat lent a danyar els sistemes. És possible restaurar l’accés al compte root, cosa habitual per a aquells que utilitzen les seves màquines com a servidors, però això té greus conseqüències pel que fa a la seguretat.

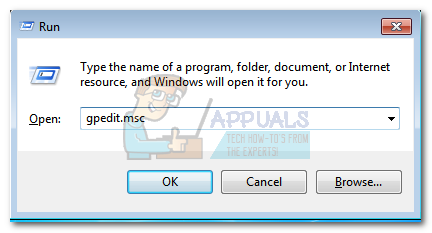

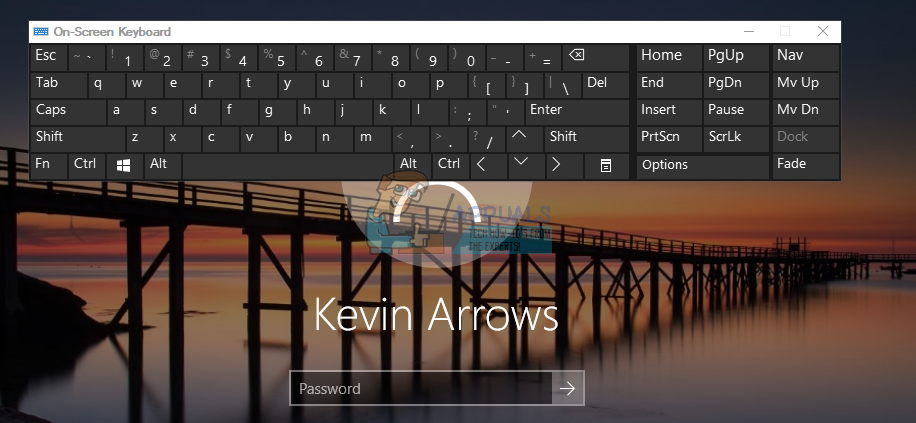

És possible que alguns usuaris hagin emès sudo passwd i després hagin donat al compte root una contrasenya que podrien utilitzar per iniciar la sessió des de les consoles gràfiques i virtuals. Per desactivar immediatament aquesta funcionalitat, utilitzeu sudo passwd -l root per eliminar l'inici de sessió de root i torneu a posar Ubuntu o el spin que utilitzeu a on era originalment. Quan se us demani la vostra contrasenya, haureu d’introduir la vostra contrasenya d’usuari i no l’especial que heu donat al compte root, suposant que treballeu des d’un inici de sessió d’usuari.

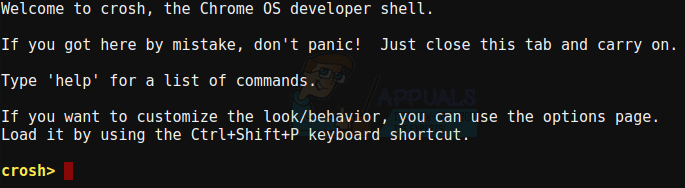

Naturalment, el millor mètode consisteix a no haver utilitzat mai sudo passwd per començar. Una manera més segura de gestionar el problema és fer servir sudo bash per obtenir un compte root. Se us demanarà la vostra contrasenya, que de nou seria la vostra contrasenya d’usuari i no d’arrel, suposant que només teniu un compte d’usuari a la vostra màquina Ubuntu. Tingueu en compte que també podeu obtenir un indicador d’arrel per a altres intèrprets d’ordres utilitzant sudo seguit del nom d’aquesta intèrpret d’ordres. Per exemple, sudo tclsh crea un intèrpret d'ordres basat en un senzill intèrpret de Tcl.

Assegureu-vos d’escriure exit per sortir d’un intèrpret d’ordres un cop hàgiu acabat les tasques d’administració, perquè un intèrpret d’ordres d’usuari root pot suprimir qualsevol fitxer del sistema independentment de la propietat. Si utilitzeu un intèrpret d'ordres com tclsh i el vostre missatge és simplement un signe%, proveu whoami com a ordre al missatge. Us hauria de dir exactament amb qui heu iniciat la sessió.

Sempre podeu utilitzar sudo rbash per accedir a un intèrpret d’ordres restringit que no té tantes funcions i, per tant, ofereix menys possibilitats de causar danys. Tingueu en compte que funcionen igualment bé des d’un terminal gràfic que obriu al vostre entorn d’escriptori, un entorn de terminal gràfic a pantalla completa o una de les sis consoles virtuals que Linux posa a la vostra disposició. El sistema no pot distingir entre aquestes diferents opcions, cosa que significa que podreu fer aquests canvis des de l’Ubuntu estàndard, qualsevol dels girs com Lubuntu o Kubuntu o una instal·lació de l’Ubuntu Server sense cap paquet gràfic d’escriptori.

Mètode 2: comproveu si el compte arrel té una contrasenya inutilitzable

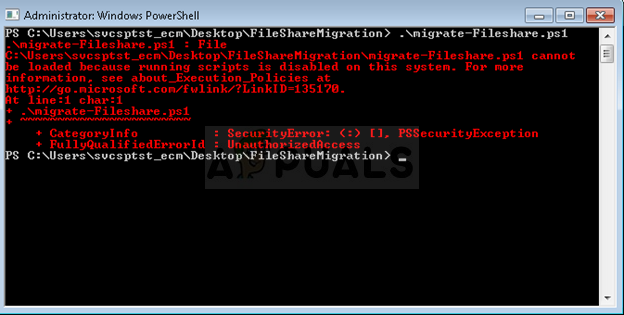

Executeu sudo passwd -S root per comprovar si el compte root té una contrasenya inutilitzable en qualsevol moment. Si ho fa, llegirà l'arrel L a la sortida retornada, així com alguna informació sobre la data i l'hora en què es va tancar la contrasenya d'arrel. Això generalment es correspon amb quan vau instal·lar Ubuntu i es pot ignorar amb seguretat. Si en el seu lloc es llegeix l’arrel P, el compte d’arrel té una contrasenya vàlida i cal bloquejar-la amb els passos del mètode 1.

Si a la sortida d’aquest programa es llegeix NP, és més imperatiu que calgui executar sudo passwd -l root per solucionar el problema, ja que això indica que no hi ha cap contrasenya d’arrel i que qualsevol persona que inclogui un script pugui obtenir un shell d’arrel. des d’una consola virtual.

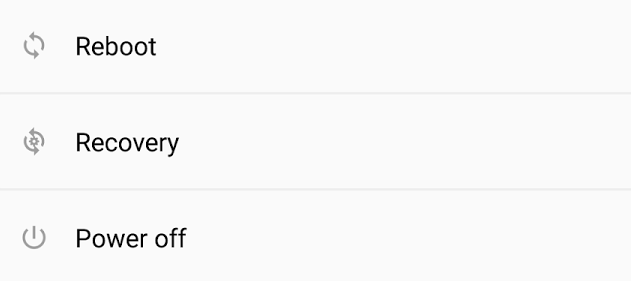

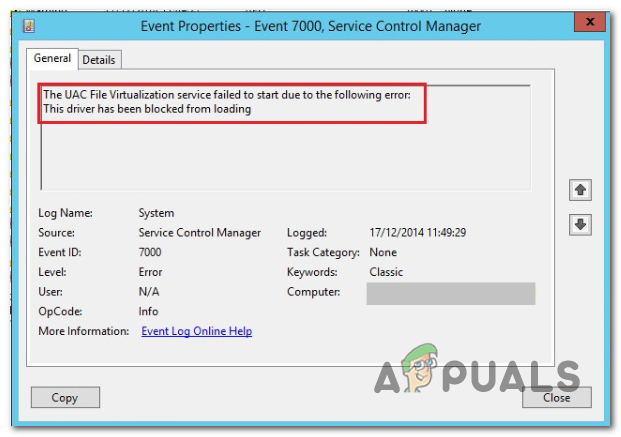

Mètode 3: identificació d'un sistema compromès de GRUB

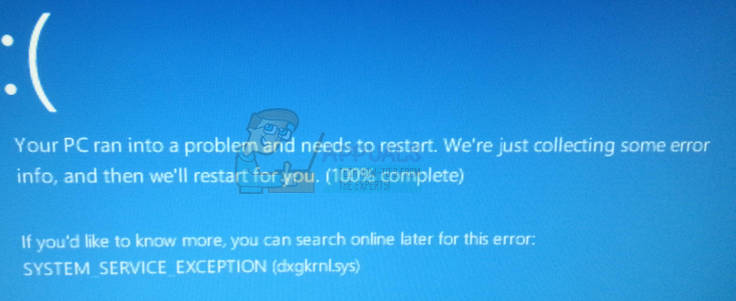

Aquesta és la part que fa por i és el motiu pel qual sempre heu de fer còpies de seguretat dels fitxers més importants. Quan carregueu el menú GNU GRUB, generalment prement Esc durant l'arrencada del sistema, hauríeu de veure diverses opcions d'arrencada diferents. Tanmateix, si veieu un missatge explicat on serien, és possible que estigueu veient una màquina compromesa.

Les màquines de prova compromeses amb el programa KillDisk es llegeixen com:

* Ho sentim molt, però el xifratge

de les vostres dades s'han completat amb èxit,

de manera que podeu perdre les vostres dades o

El missatge continuarà indicant-vos que envieu diners a una adreça específica. Heu de tornar a formatar aquesta màquina i reinstal·lar-hi Linux. No respongueu a cap de les amenaces de KillDisk. Això no només ajuda les persones que executen aquest tipus d'esquemes, sinó que el programa de versió de Linux no emmagatzema correctament la clau de xifratge a causa d'un error. Això vol dir que no hi ha manera d’evitar-ho, fins i tot si cedíssiu. Assegureu-vos de tenir còpies de seguretat netes i no us haureu de preocupar de ser una posició com aquesta.

4 minuts de lectura