DrainerBot

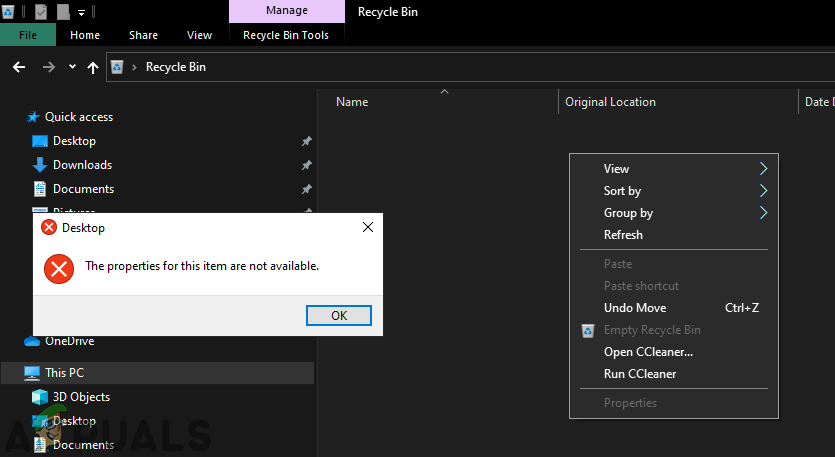

La bateria del telèfon Android és inusualment baixa amb freqüència? O utilitza notablement més dades de les que solia utilitzar? Això podria significar que sou víctima de DrainerBot. DrainerBot és una enorme operació de frau que s’està dispersant a través de les aplicacions de Google Play Store. Els investigadors van concloure dimecres que les aplicacions que incloïen el codi 'DrainerBot' s'han descarregat col·lectivament més de deu milions de vegades.

DrainerBot

Les revelacions sobre DrainerBot provenien d’equips que treballaven amb el seguiment d’anuncis Fossa i equipament d'infraestructura d'Internet Home . Van començar a investigar després de detectar un augment de l'activitat de navegació des d'aplicacions d'Android. Segons ells, el codi DrainerBot es va distribuir mitjançant un SDK infectat integrat a 'Centenars d'aplicacions i jocs populars d'Android per a consumidors'.

El codi inclou diversos tipus d'aplicacions. Des d’aplicacions de maquillatge i bellesa fins a aplicacions de jocs per a mòbils. Inclouen l’aplicació de bellesa de realitat augmentada Perfect365, Draw Clash of Clans per dibuixar personatges del joc, l’aplicació de música Touch ‘n’ Beat i molt més. Oracle afirma que aquestes aplicacions s'han descarregat més de 10 milions col·lectivament. Les aplicacions han baixat secretament anuncis de vídeo ocults. Això va provocar que els telèfons consumissin fins a 10 GB al mes d'ample de banda. Tot i que els vídeos no són visibles, les baixades generen ingressos publicitaris fraudulents cada vegada que un dispositiu d’usuari final legítim apareix per veure un vídeo mentre visita un lloc d’editors falsificat però legítim. Això comporta una gran quantitat de bateria, fins i tot si el telèfon està en mode de repòs o està inactiu, el codi continua funcionant en segon pla.

Eric Roza, vicepresident sènior i director general d'Oracle Data Cloud, va afirmar: 'DrainerBot és una de les primeres grans operacions de frau publicitari que causa danys financers clars i directes als consumidors', i va continuar dient: 'DrainerBot és una de les primeres grans operacions de frau publicitari que causa danys financers clars i directes als consumidors'.

Tapcore

Oracle va afirmar que el codi semblava distribuir-se la firma holandesa Tapcore. A causa de les falses afirmacions de la companyia d’haver participat en la detecció i la lluita contra el frau publicitari. Tapcore va negar qualsevol coneixement de Drainerbot que afirmés que era 'Extremadament sorprès i alarmat per les denúncies i l'intent de connectar l'empresa' amb DrainerBot. Podeu llegir més a l’informe detallat publicat per The Register aquí .

Des que Oracle va publicar aquest informe. Google ha iniciat la seva pròpia investigació i ha començat a eliminar les aplicacions que contenien el codi. Podeu comprovar si el vostre telèfon està infectat o no aquí .

Etiquetes android