Aplicació interna de persones + Llibreta d’adreces de Microsoft

Microsoft té la seva pròpia llibreta d'adreces centralitzada que combina totes les vostres trucades socials, comunicacions i connexions en un sol lloc sota el paraigua de la seva aplicació People. S’ha trobat una vulnerabilitat de denegació de servei a la versió de Microsoft 10.1807.2131.0 de Microsoft per part del 4thde setembre de 2018. Aquesta vulnerabilitat es va detectar i provar al sistema operatiu Windows 10 de Microsoft.

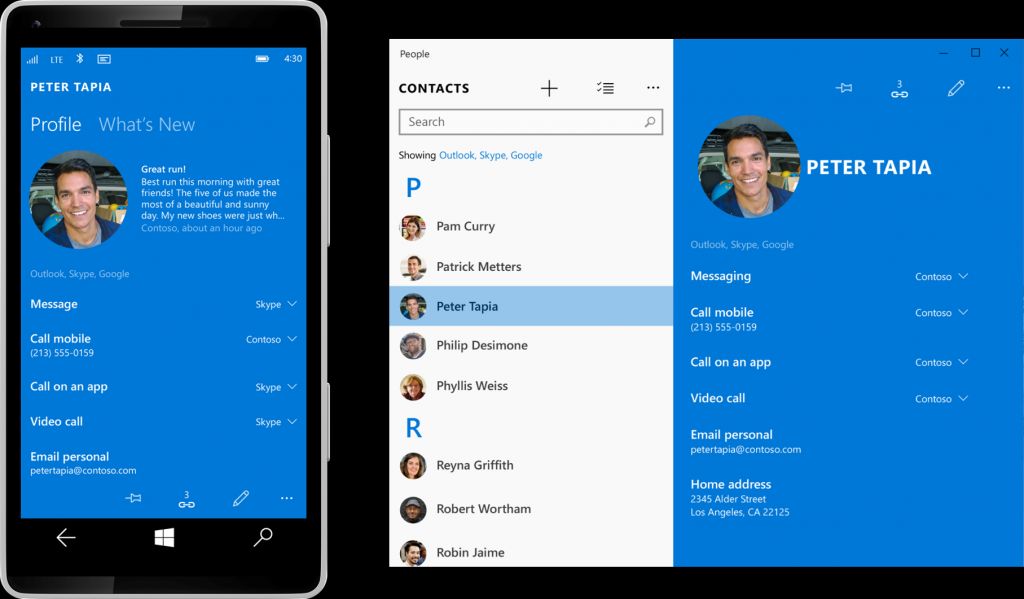

L’aplicació Microsoft People dels sistemes operatius d’escriptori Windows 8 i 10 és essencialment una plataforma de bases de dades de gestió de contactes anomenada llibreta d’adreces. Uneix diversos comptes de correu electrònic i contactes d'altres plataformes en un sol lloc per accedir fàcilment amb un clic. Incorpora els vostres comptes d’Apple, comptes de Microsoft, comptes Xbox, comptes de Google, Skype i molt més, tot en un sol lloc, de manera que pugueu connectar-vos a la gent que voleu a l’instant.

L’aplicació intel·ligent també combina contactes de diferents plataformes per obtenir targetes de contacte saludables que contenen tota la informació que teniu sobre una persona en concret. L’aplicació us permet fer un seguiment dels vostres correus electrònics i calendaris, connectant-lo amb les vostres persones d’interès.

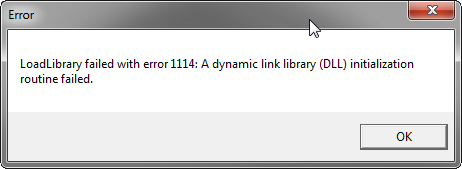

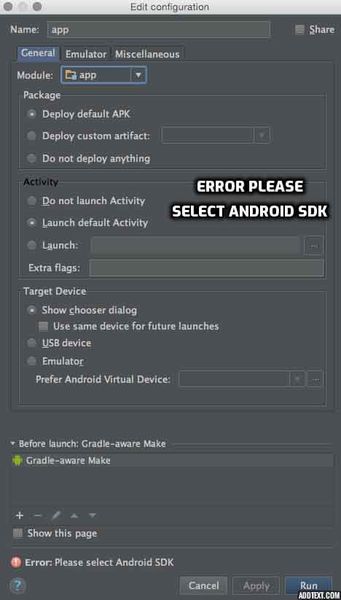

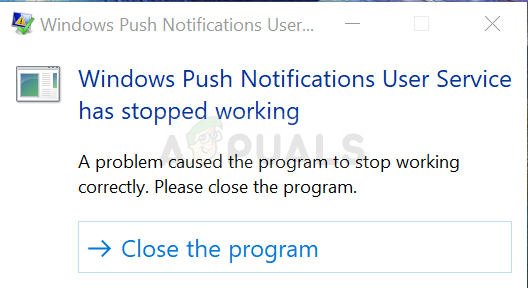

El bloqueig de denegació de servei es produeix en aquesta aplicació quan s'executa el codi d'explotació de Python i s'enganxa un codi que provoca un bloqueig a l'aplicació. Per fer-ho, heu de copiar el contingut del fitxer de text 'poc.txt' que conté aquest codi i iniciar l'aplicació People. Dins de l'aplicació, feu clic a 'contacte nou (+)' i enganxeu el codi copiat al porta-retalls al camp del nom. Un cop desat aquest contacte, l'aplicació es bloqueja amb una denegació de servei.

Encara no s'ha assignat cap etiqueta d'identificació CVE a aquesta vulnerabilitat. Tampoc hi ha informació sobre si el proveïdor ha reconegut aquesta vulnerabilitat encara, o si Microsoft fins i tot planeja llançar una actualització per mitigar aquesta vulnerabilitat. Tenint en compte els detalls de la vulnerabilitat, però, crec que l’explotació probablement cau al voltant d’una puntuació de 4 a l’escala CVSS 3.0, comprometent només la disponibilitat del programa, cosa que fa que sigui una preocupació menor sense garantia d’una actualització completa per solucionar-ho a el seu propi.

Etiquetes Microsoft