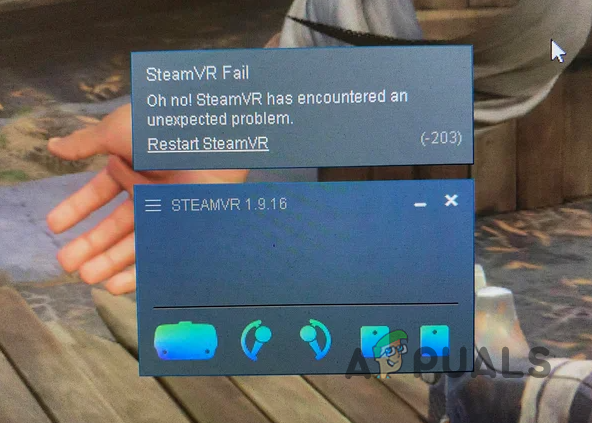

Interfície MITMWEB. MITMProxy

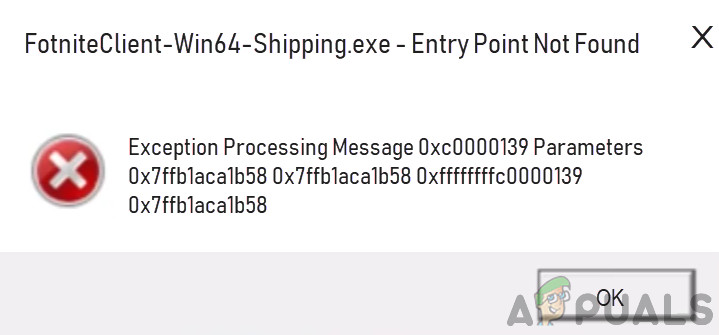

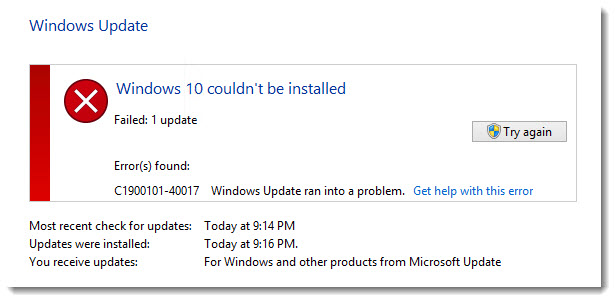

El CVE-2018-14505 es va donar una etiqueta a una vulnerabilitat descoberta a la interfície d’usuari basada en web de Mitmproxy, mitmweb. La vulnerabilitat va ser trobada inicialment per Josef Gajdusek a Praga, que va descriure que la manca de protecció contra la vinculació de DNS a la interfície mitmweb podria provocar que els llocs web maliciosos accedissin a dades o executessin remotament scripts Python arbitraris al sistema de fitxers establint l’opció de configuració dels scripts.

Gajdusek també va proporcionar una prova de concepte per mostrar una possible explotació.

Aquesta prova del concepte es va basar en una altra prova genèrica del concepte estretament relacionada per Travis Ormandy.

Sembla que la millor manera de mitigar-ho immediatament és fent que el nom de l'amfitrió coincideixi amb '(localhost | d + . D + . D + . D +)' perquè els usuaris puguin evitar la vulnerabilitat de la reconnexió del DNS mentre puguin accedir-hi mitmweb d'altres amfitrions també. Una solució més permanent comportaria l'adopció d'una solució d'estil júpiter en què la interfície web estaria protegida amb contrasenya i passaria un testimoni d'accés a la trucada webbrowser.open. La llista blanca basada en capçalera d'amfitrió també es podria implementar per aconseguir el mateix efecte que permet l'accés a l'adreça IP local o host per defecte. Un ipv6 de suport codi El desenvolupador de mitmproxy i estudiant de doctorat Maximilian Hils va escriure per millorar la protecció contra el rebinding DNS en resposta al registre d'aquesta vulnerabilitat amb CVE MITRE