Disposicions de seguretat i informació de Dahua. IFSEC Global

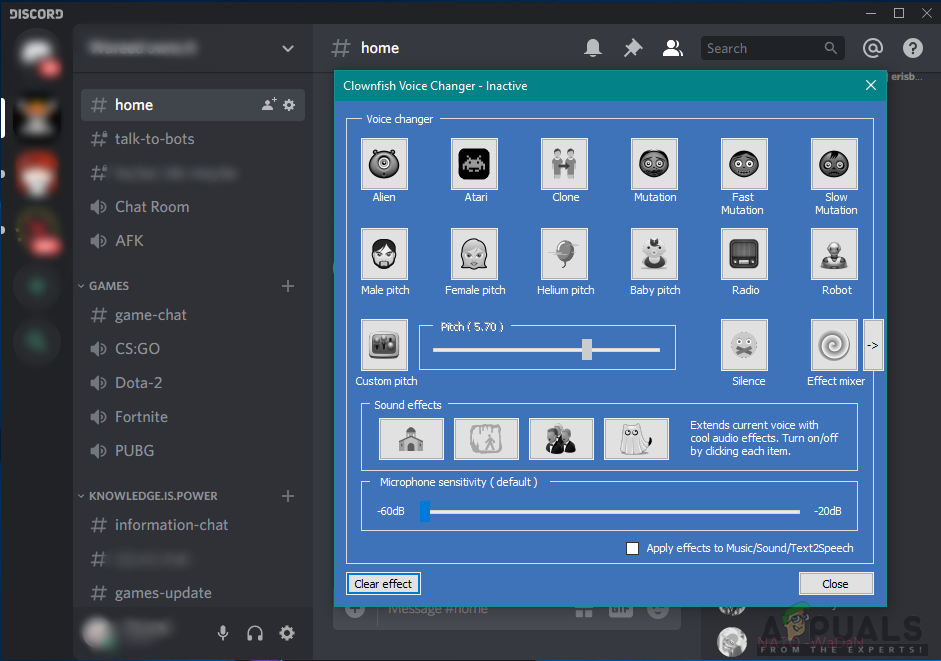

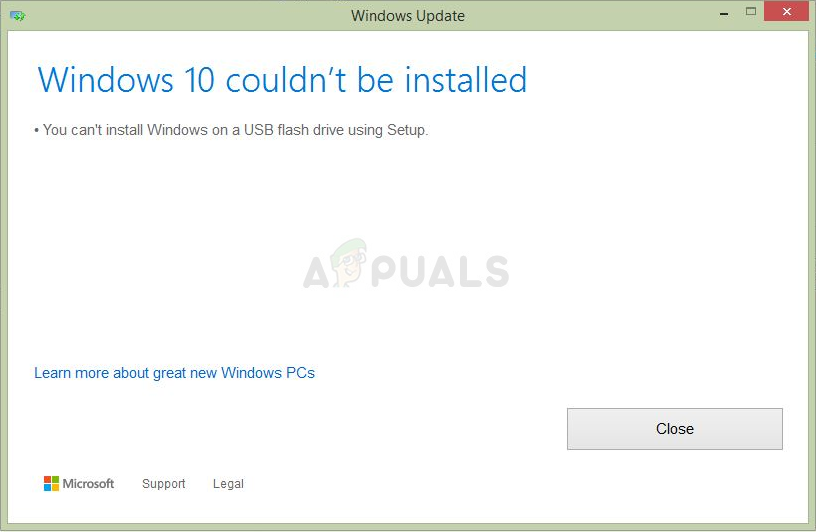

A mesura que la gent s’aparta de les guàrdies físiques de la llar, els agents de seguretat i els animals de la guarda cap a les càmeres de seguretat de televisió de circuit tancat (CCTV) de gravació de vídeo digital (DVR), els pirates informàtics han trobat una vulnerabilitat en tecnologies antigues que permeten incomplir l’accés als comptes de dispositius de vigilància domèstica instal·lats. cosa que pot posar en risc els propietaris. Dahua és una empresa líder en tecnologia de seguretat i vigilància que proporciona solucions segures actualitzades per substituir mòduls obsolets mitjançant connexions i cablejats preexistents. Sembla, però, que hi ha una vulnerabilitat que es coneix des del 2013 en els dispositius DVR d’imatge de seguretat de Dahua, als quals es va enviar una actualització per actualitzar la seguretat, però com molts usuaris no han aprofitat l’actualització gratuïta, hi ha milers de dispositius han robat les seves credencials d'accés i ara estan etiquetades en vermell com a risc.

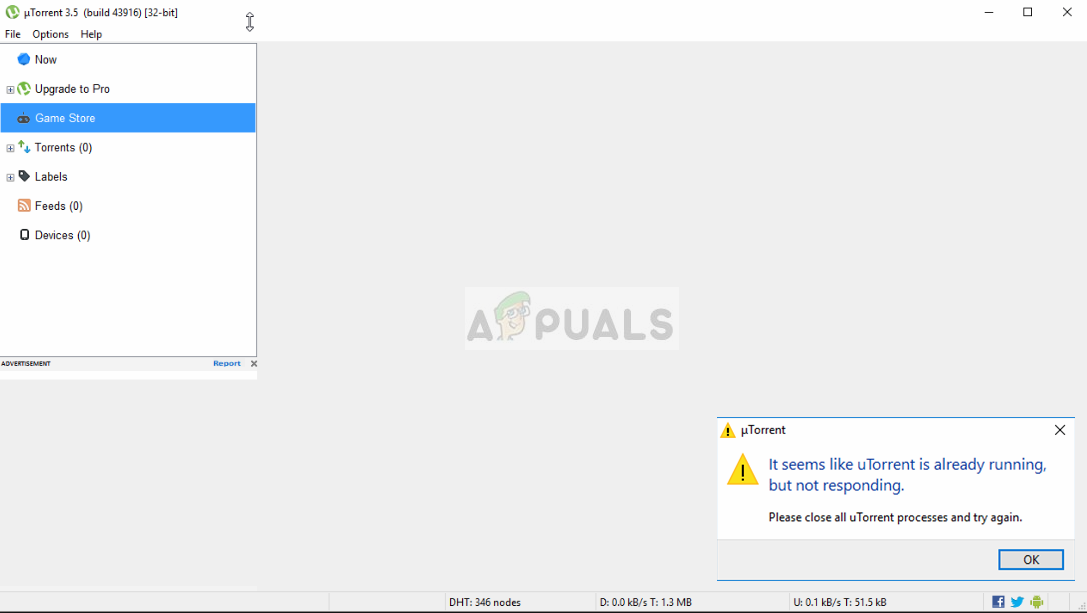

L'explotació va ser investigada i escrita en profunditat abans de ser presentada al públic. El informe CVE-2013-6117, descobert i detallat per Jake Reynolds explica que l'explotació comença amb un hacker que inicia un protocol de control de transmissió amb el dispositiu Dahua al port 37777 per a la càrrega útil. A aquesta sol·licitud, el dispositiu envia automàticament les seves credencials del sistema de noms de domini dinàmic que l’hacker pot utilitzar per accedir remotament al dispositiu, manipular el contingut emmagatzemat i manipular les seves configuracions. Des que es va informar de la vulnerabilitat, es van enviar sol·licituds d’actualització però, com que molts usuaris van optar per renunciar a les actualitzacions, les seves credencials han estat robades i ara estan disponibles a ZoomEye, un motor de cerca que manté un registre de la informació obtinguda de diversos dispositius i llocs web en línia.

Motor de cerca del ciberespai ZoomEye. ICS ZoomEye

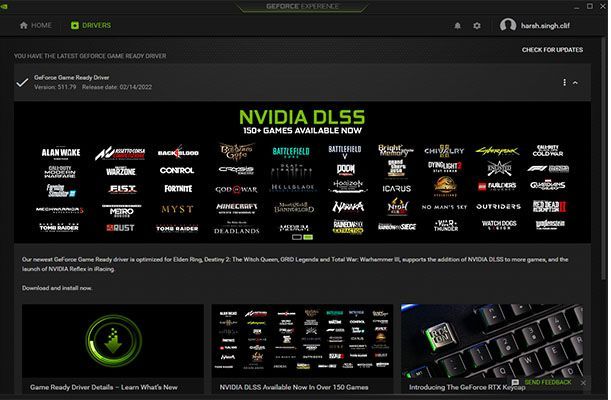

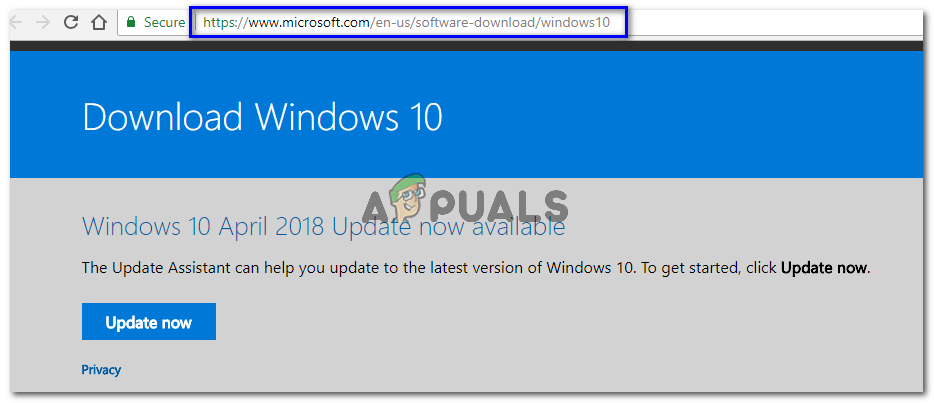

Els dispositius DVR Dahua funcionen a través del port TCP 37777 mitjançant el qual utilitzen un simple protocol binari per accedir al sistema de càmeres del DVR des d’una ubicació remota a la xarxa. En cap moment d’aquest procés no es requereix autenticació de credencials suficient, com s’espera amb els procediments binaris puntuals. És una connexió directa al port del dispositiu i permet accedir a les seqüències actuals de imatges, així com a les imatges enregistrades prèviament, que es poden gestionar i esborrar de forma remota. ActiveX, PSS, iDMSS i similars també permeten al pirata informàtic passar per alt la pàgina d’inici de sessió mínima proporcionada, cosa que permet al pirata enviar sol·licituds no autoritzades que poden fer tot, des de netejar el DVR fins a canviar les credencials d’accés. En un altre escenari, un pirata informàtic pot accedir al port TCP 37777 per mesurar el firmware i el número de sèrie del DVR que s’utilitza. Aprofitant els protocols binaris puntuals a continuació, podia obtenir informació de correu electrònic, DDNS i FTP emmagatzemats al dispositiu. Aquesta informació es pot utilitzar per seguir la pàgina d'inici de sessió del portal web d'accés remot del DVR i, a continuació, el pirata informàtic pot accedir als fluxos i imatges d'interès. Això passa si l’hacker no supera el procés i ignora la pàgina d’inici de sessió completament, tal com s’ha assenyalat anteriorment.

Pàgina d'inici de sessió remot. Seguretat de profunditat

Mirant els registres de ZoomEye, és evident que s’ha aprofitat aquesta vulnerabilitat per accedir a centenars de milers de DVR i recuperar les seves credencials d’accés per a la visualització remota a través del portal web del producte. Els registres de milers de contrasenyes s’emmagatzemen en accés senzill a ZoomEye i una simple cerca de les contrasenyes o noms d’usuari pot retornar un nombre increïble de visites. Si cerqueu les dades recopilades, no és reconfortant veure que unes 14.000 persones opten per mantenir la contrasenya com a 'contrasenya', però no és el motiu directament preocupant d'aquesta vulnerabilitat. Dahua va llançar una actualització que afegeix més nivells de seguretat per evitar l'accés no autoritzat a les imatges de la càmera, però malgrat això, l'accés remot manté tot el procés una mica pesat, ja que no hi ha restriccions de temps i lloc a l'accés i tan bé com el propietari. pot accedir a les seves càmeres des de lluny, un hacker que aconsegueix robar les credencials d’inici de sessió també. Com s’ha explicat anteriorment, robar-los no és massa difícil de fer quan tots els dispositius de Dahua funcionen en ports i connexions uniformes.

![[FIX] S'ha produït un error en sincronitzar-se amb Garmin Connect](https://jf-balio.pt/img/how-tos/02/there-was-an-error-syncing-with-garmin-connect.png)

![[FIX] Codi d'error 9001-0026 de Nintendo Switch](https://jf-balio.pt/img/how-tos/79/nintendo-switch-error-code-9001-0026.png)