Càmera IP Axis. IPCam

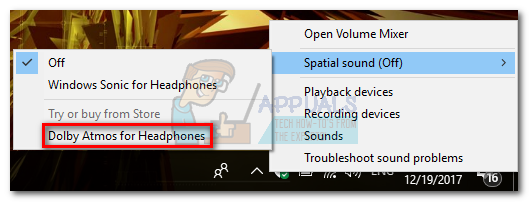

Segons un assessorament de seguretat publicat per Axis Communications amb l’ID ACV-128401, s’han detectat 7 vulnerabilitats a la xarxa de càmeres Axis que permeten l’execució remota d’ordres. Les vulnerabilitats han estat assignades amb etiquetes CVE; ells són: CVE-2018-10658 , CVE-2018-10659 , CVE-2018-10660 , CVE-2018-10661 , CVE-2018-10662 , CVE-2018-10663 , i CVE-2018-10664 . CVE-2018-10658 es presta a un problema de corrupció de memòria en diversos models de càmeres IP Axis que provoca una resposta de bloqueig de denegació de servei originada a partir d’un codi de l’objecte compartit libdbus-send.so. CVE-2018-10659 tracta un altre problema de corrupció de memòria que provoca un bloqueig de DoS mitjançant l'enviament d'una ordre creada que recorda la instrucció ARM indefinida d'UND. CVE-2018-10660 descriu una vulnerabilitat d'injecció d'ordres de l'intèrpret d'ordres. CVE-2018-10661 va descriure una derivació de la vulnerabilitat del control d'accés. CVE-2018-10662 descriu una vulnerabilitat de la interfície insegura exposada. CVE-2018-10663 descriu un problema de càlcul de mida incorrecte al sistema. Finalment, CVE-2018-10664 descriu un problema de corrupció de memòria genèrica en el procés httpd de diversos models de càmeres IP Axis.

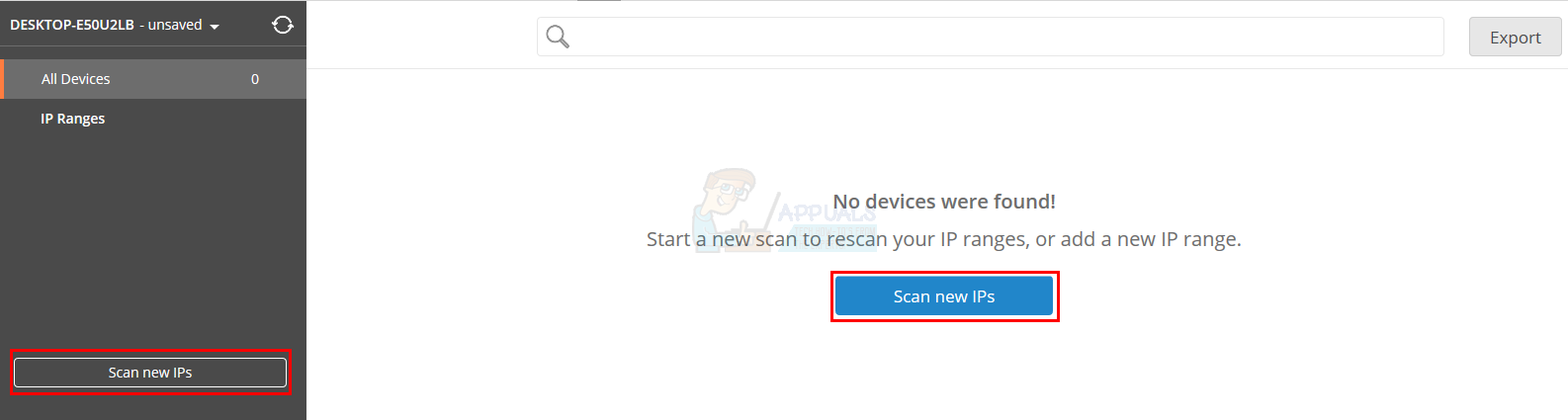

Les vulnerabilitats no han estat analitzades per CVE MITRE encara i encara estan pendents CVSS 3.0 qualificacions, però Axis informa que quan s’explota en combinació, el risc plantejat és fonamental. Segons l'avaluació de riscos de l'informe publicat, un atacant ha de tenir accés a la xarxa al dispositiu per explotar les vulnerabilitats, però no necessita cap credencial per obtenir aquest accés. Segons l'avaluació, els dispositius tenen un risc proporcional a la seva exposició. Els dispositius orientats a Internet exposats a través del reenviament de ports de l’encaminador presenten un risc elevat pel que fa als dispositius d’una xarxa local protegida amb un risc d’explotació relativament inferior.

Axis ha proporcionat una llista completa dels fitxers productes afectats i també ha llançat un fitxer actualització del pegat pel microprogramari al qual se sol·licita que els usuaris actualitzin per evitar l'explotació d'aquestes vulnerabilitats. A més, també es recomana als usuaris que no exposin els seus dispositius directament a les configuracions de reenviament de ports d'Internet i es recomana que utilitzeu AXIS Companion aplicació per a Windows, Android i iOS que proporciona accés segur a les imatges de forma remota. També es suggereix una taula IP interna que utilitza l'aplicació de filtratge IP per mitigar el risc de futures vulnerabilitats de manera preventiva.