A principis d’aquesta setmana, un usuari de Twitter que utilitza el nom d’usuari SandboxEscaper va publicar al feed de la plataforma de xarxes socials amb informació sobre una vulnerabilitat local de zero dies d’escalada de privilegis que afecta el sistema operatiu Windows de Microsoft. L’usuari, SandboxEscaper, també va incloure una prova de concepte juntament amb la seva publicació que es va enllaçar a través d’una referència del lloc web de GitHub que contenia la prova de concepte en detall.

Segons la informació que l’usuari ha publicat, la vulnerabilitat d’escalada de privilegis local existeix a la interfície Advanced Local Procedure Procedure (ALPC) que utilitza el Task Scheduler de Microsoft Windows. L’explotació d’aquesta vulnerabilitat pot atorgar a un atacant maliciós el dret d’obtenir privilegis d’usuari local del sistema al dispositiu explotat.

Continuant amb el tuit de l'usuari, sembla que encara no hi ha cap distribuïdor publicat per a aquesta vulnerabilitat. També sembla que, malgrat la discussió de la vulnerabilitat a Twitter de SandboxEscaper i la seva validació per part d'altres investigadors de seguretat com Kevin Beaumont, la vulnerabilitat no ha estat resolta oficialment pel venedor i ni tan sols ha rebut una etiqueta d'identificació CVE fins ara per a una investigació posterior. i difusió d’informació pública. Tot i que no s’ha processat al domini CVE, la vulnerabilitat s’ha classificat a l’escala CVSS 3.0 per ser de risc mitjà que requereix una atenció ràpida.

Hi ha un error d’usuari final -> SYSTEM d’escalada de privilegis a Windows mitjançant Task Scheduler, funciona. També algú contracta @SandboxEscaper . https://t.co/TArOrY0YGV

- Inscriviu-vos per votar (@GossiTheDog) 27 d’agost de 2018

Tot i que Microsoft encara no ha publicat cap correcció, actualització oficial o assessorament sobre el problema, un portaveu de Microsoft ha confirmat que la companyia és conscient de la vulnerabilitat, i ha afegit que Microsoft 'actualitzarà proactivament els consells afectats tan aviat com sigui possible'. Atès el historial de Microsoft en proporcionar solucions ràpides i intel·ligents per a vulnerabilitats de risc, podem esperar una actualització molt aviat.

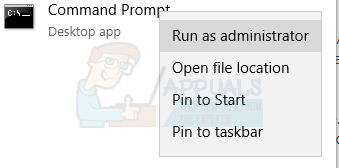

0patch, però, ha llançat un micropatch per a la vulnerabilitat mentrestant que els usuaris afectats poden implementar si cal. El micropatch funciona amb la versió 1803 de Windows 10 de 64 bits completament actualitzada i el Windows Server 2016 de 64 bits. Per aconseguir aquest micropatch, heu de descarregar i executar l’instal·lador de l’agent 0patch, registrar-vos al servei amb un compte i, a continuació, descarregar les actualitzacions de micropatch disponibles segons les necessitats. del vostre sistema. La pàgina de descàrrega també conté aquest darrer micropatch de vulnerabilitats del Task Scheduler. 0patch adverteix que el micropatch és una solució temporal i que s'ha de buscar la versió oficial de Microsoft com a solució permanent a la vulnerabilitat.

Sorprenentment, SandboxEscaper va desaparèixer completament de Twitter i el seu compte va desaparèixer de les fonts principals poc després del informació pel que fa a l'explotació de Windows de zero dies. Sembla que l'usuari torna a estar a Twitter (o està fluctuant a la xarxa social), però no s'ha compartit cap informació nova sobre el problema.

Etiquetes Microsoft Windows