WordPress. Orderland

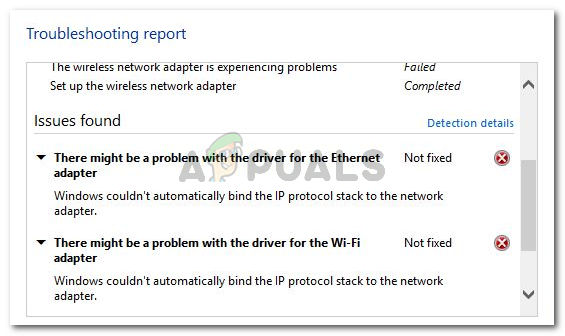

Els llocs web que utilitzen sistemes de gestió de contingut (CMS) populars, com Joomla i WordPress, estan subjectes a un script d’injecció de codi i de redirecció. La nova amenaça de seguretat sembla que envia visitants desconfiats a llocs web d’aspecte autèntic però molt maliciosos. Un cop s'ha redirigit amb èxit, l'amenaça de seguretat intenta enviar codi i programari infectats a l'ordinador de destinació.

Els analistes de seguretat han descobert una sorprenent amenaça de seguretat dirigida a Joomla i WordPress, dues de les plataformes CMS més populars i àmpliament utilitzades. Milions de llocs web utilitzen almenys un dels CMS per crear, editar i publicar contingut. Ara els analistes alerten els propietaris de llocs web Joomla i WordPress d’un script de redirecció maliciós que empeny els visitants a llocs web maliciosos. Eugene Wozniak, investigador de seguretat de Sucuri, va detallar l'amenaça de seguretat malintencionada que havia descobert al lloc web d’un client.

L'amenaça d'injector .htaccess recentment descoberta no intenta paralitzar l'amfitrió o el visitant. En lloc d'això, el lloc web afectat intenta redirigir constantment el trànsit del lloc web a llocs de publicitat. Tot i que això pot no semblar altament perjudicial, l’escriptori de l’injector també intenta instal·lar programari maliciós. La segona part de l’atac, unida a llocs web d’aspecte legítim, pot afectar greument la credibilitat de l’amfitrió.

Joomla, així com els llocs web de WordPress, utilitzen molt sovint els fitxers .htaccess per fer canvis de configuració a nivell de directori d’un servidor web. No cal esmentar que es tracta d’un component força important del lloc web perquè el fitxer conté la configuració bàsica de la pàgina web de l’amfitrió i les seves opcions que inclouen accés al lloc web, redireccions d’URL, escurçament d’URL i control d’accés.

Segons els analistes de seguretat, el codi maliciós abusava de la funció de redirecció d’URL del fitxer .htaccess: “Tot i que la majoria d’aplicacions web fan ús de redireccions, aquestes funcions també són utilitzades habitualment pels actors dolents per generar impressions publicitàries i enviar visitants del lloc desconfiats a llocs de pesca o altres pàgines web malintencionades '.

El que realment preocupa és que no està clar com els atacants van accedir als llocs web Joomla i WordPress. Tot i que la seguretat d’aquestes plataformes és bastant robusta, un cop dins, els atacants poden plantar el codi maliciós amb força facilitat als fitxers Index.php de l’objectiu principal. Els fitxers Index.php són crítics, ja que s’encarreguen de lliurar les pàgines web de Joomla i WordPress, com l’estil de contingut i les instruccions especials subjacents. Bàsicament, és el conjunt d’instruccions principals que indica què s’ha de lliurar i com s’ha de lliurar el que ofereix el lloc web.

Després d’accedir-hi, els atacants poden plantar amb seguretat els fitxers Index.php modificats. Després, els atacants van poder injectar redireccions malicioses als fitxers .htaccess. L'amenaça de l'injector .htaccess executa un codi que continua cercant el fitxer .htaccess del lloc web. Després de localitzar i injectar l'script de redirecció maliciós, l'amenaça aprofundeix en la cerca i intenta buscar més fitxers i carpetes per atacar.

El mètode principal per protegir-se de l'atac és eliminar l'ús del fitxer .htaccess per complet. De fet, el suport per defecte per a fitxers .htaccess es va eliminar a partir d’Apache 2.3.9. Però diversos propietaris de llocs web encara opten per habilitar-lo.