Microsoft Azure

S'ha observat que un darrer atac de pesca a Office 365 utilitza un atac de pesca que sembla que utilitza una tècnica diferent i bastant interessant d'emmagatzemar el seu formulari de pesca que s'allotja a l'emmagatzematge de blocs d'Azure, S'ha informat de Bleeping Computer.

Azure Blob Storage és una solució d’emmagatzematge de Microsoft que es pot utilitzar per emmagatzemar dades no estructurades, com ara vídeo, imatges i text. Un dels avantatges principals de l’emmagatzematge Blob d’Azure és que és accessible tant per HTTPS com per HTTP. En connectar-se mitjançant HTTPS, mostrarà un certificat SSL signat des de Microsoft. El nou atac de pesca (phishing) emmagatzema el formulari de pesca a Azure Blob Storage, que garantirà naturalment que el formulari mostrat estigui signat per un certificat SSL obtingut de Microsoft. D’aquesta manera, crea un mètode únic de formularis de pesca que s’orienten a serveis de Microsoft com Azure AD, Office 365 i altres inicis de sessió similars de Microsoft.

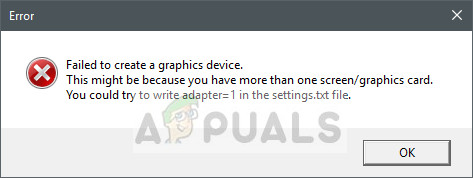

Netskope va fer un descobriment similar recent, que va demostrar que mitjançant aquest mètode innovador, els actors dolents estan enviant correus electrònics brossa amb fitxers adjunts de PDF que pretenen haver estat enviats mitjançant un formulari legal de Denver. Aquests fitxers adjunts es denominen 'Document escanejat ... Reviseu.pdf'. Contenen un senzill botó per descarregar un PDF fals d'un suposat document escanejat. Quan els usuaris fan clic en aquest enllaç PDF, es dirigeixen a una pàgina HTML que pretén ser un formulari d'inici de sessió de l'Office 365 que s'emmagatzema a la solució d'emmagatzematge Blob de Microsoft Azure. Com que aquesta pàgina també està sent allotjada per un servei de Microsoft, obté l'avantatge addicional de ser un lloc amb un certificat SSL segur. Si l'URL estranya fins i tot sorprèn els usuaris, el certificat SSL signat els confirmarà que ha estat emès per Microsoft IT TLS CA 5.

Certificat SSL signat: equip informàtic

Quan l’usuari introdueix la seva informació, el contingut serà enviat a un servidor que els atacants de phishing gestionen. La pàgina oberta pretendrà que el document comença a descarregar-se, però al final només redirigeix l'usuari a aquest URL: https://products.office.com/en-us/sharepoint/collaboration Microsoft site.

Informes informàtics de Bleeping que Netskope ha recomanat que les empreses educin adequadament els seus usuaris perquè puguin reconèixer qualsevol adreça de pàgina web no estàndard.