Navegador web Microsoft Edge. Lesoir

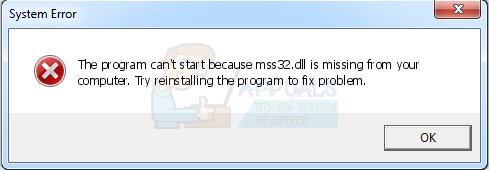

L’investigador de seguretat de Netsparker, Ziyahan Albeniz, va descobrir una vulnerabilitat al navegador Edge de Microsoft que permetia difondre programari maliciós. Va publicar les seves troballes el CVE-2018-0871 ( CVSS 3.0 Puntuació base de 4,3) al seu informe titulat “ Explotació d'una vulnerabilitat de Microsoft Edge per robar fitxers . '

Albeniz va explicar que la vulnerabilitat va sorgir per un defecte relacionat amb les funcions de la mateixa política d'origen. Quan s’explota, la vulnerabilitat es podria utilitzar per difondre programari maliciós que pugui dur a terme atacs de pesca i robatori d’informació. Un factor important en la difusió de programari maliciós a través d’aquest canal va ser la pròpia aportació de l’usuari per baixar el fitxer maliciós. És per això que la vulnerabilitat no era explotable a gran escala i, per tant, comportava un risc menor que la majoria dels defectes de seguretat del navegador.

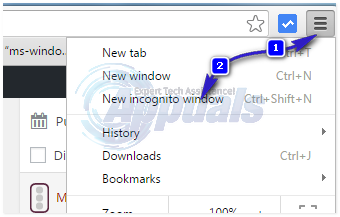

La funció de la mateixa política d’origen és un model de seguretat d’aplicacions web que s’utilitza a pràcticament tots els navegadors d’Internet. Permet als scripts d'una pàgina web accedir a dades d'una altra, sempre que les pàgines web pertanyin al mateix domini, protocol i port. Impedeix l'accés entre dominis a les pàgines web, de manera que un lloc web maliciós no pot accedir a les credencials del vostre compte bancari si heu iniciat la sessió en una altra pestanya o si oblideu tancar la sessió.

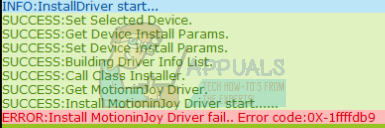

El cas en què falla el mecanisme de seguretat SOP és quan un usuari és enganyat per descarregar un fitxer HTML maliciós i executar-lo al seu ordinador. Una vegada que el fitxer es desa localment, es carrega al protocol “file: //” en el qual no té cap domini ni número de port definit. Com que a través de les pàgines web SOP només es pot accedir a la informació del mateix domini / port / protocol, ja que tots els altres fitxers locals també s’inicien al protocol “file: //”, el fitxer HTML maliciós descarregat pot accedir a qualsevol fitxer del sistema local i robar-lo dades d’ella.

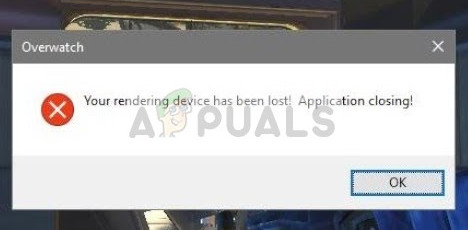

Aquesta vulnerabilitat SOP de Microsoft Edge es pot utilitzar per dur a terme atacs específics i precisos. Quan un usuari previst és enganyat per descarregar i executar el fitxer, el pirata informàtic pot explorar la informació del seu PC i robar-li la informació exacta que busca, sempre que sàpiga on buscar. Com que aquest atac no està automatitzat, conèixer l’usuari i el sistema final de l’usuari ajuda a dur a terme l’atac de manera eficient.

Zihayan Albeniz va gravar un petit vídeo que demostrava aquest atac. Va explicar que va ser capaç d'explotar aquesta vulnerabilitat a Edge, Mail i Calendar, per robar dades d'un ordinador i recuperar-les en un altre dispositiu de forma remota.

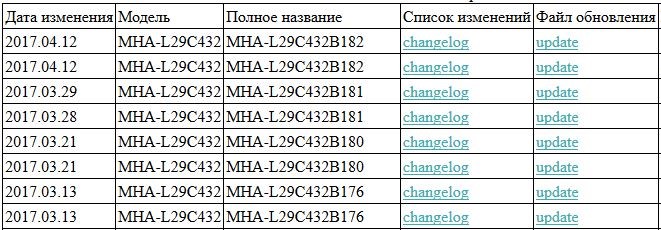

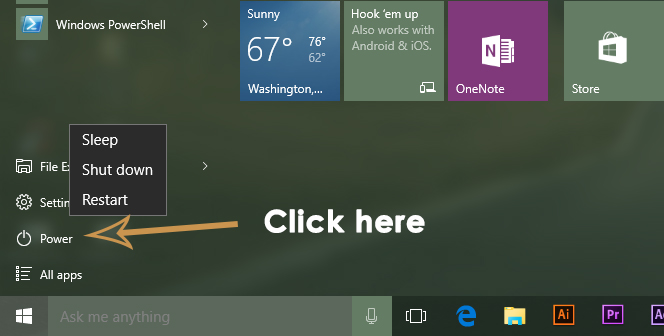

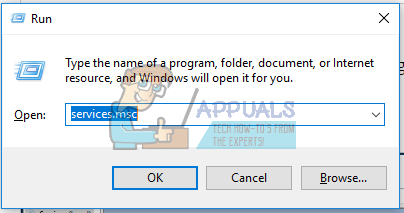

Microsoft ha publicat una actualització del seu navegador Edge que soluciona aquesta vulnerabilitat. L'actualització està disponible per a totes les versions respectives de Windows 10 de Microsoft Edge a la versió publicada assessorament butlletí. Malgrat que s'ha publicat una actualització per resoldre aquesta vulnerabilitat SOP, Albeniz encara adverteix que els usuaris haurien de desconfiar dels fitxers HTML que reben de fonts desconegudes. L’HTML no és el tipus de fitxer convencional que s’utilitza per difondre programari maliciós, motiu pel qual sovint queda insospitat i provoca danys.