Intel

Properament Les CPU de mobilitat Tiger Lake de nova generació d’Intel tindrà tecnologia de control de flux d’enforcement. Això servirà com una passarel·la eficaç per aturar diversos tipus de programari maliciós. La funció Intel CET regula essencialment el flux d’operacions dins d’una CPU i garanteix que el programari maliciós no pot accedir a diverses aplicacions mitjançant la CPU.

S’ha trobat regularment que les CPU Intel contenen vulnerabilitats de seguretat. Tot i que la companyia ha emès pegats per mitigar el risc, la majoria de les solucions han tingut un petit impacte negatiu en el rendiment. Sembla que Intel soluciona la situació de manera proactiva. Les properes CPU de Tiger Lake, que es basen en l’avançat node de 10 nm, s’incorporaran amb CET per fer front als riscos abans que penetren al sistema. La tecnologia té uns quatre anys.

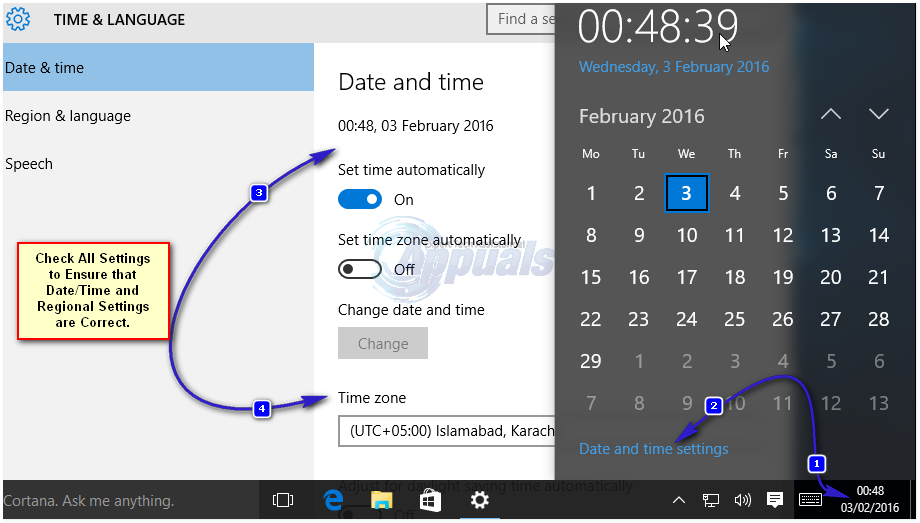

Com protegirà CET les CPU i els ordinadors Intel Tiger Lake Mobility?

Control-flow Enforcement Technology o CET tracta de 'control de flux', un terme que s'utilitza per descriure l'ordre en què s'executen les operacions dins de la CPU. Tradicionalment, el programari maliciós que intenta executar-se en un dispositiu intenta buscar vulnerabilitats en altres aplicacions per segrestar el flux de control. Si es descobreix, el programari maliciós pot inserir el seu codi maliciós per executar-lo en el context d’una altra aplicació.

Les CPU de mobilitat Tiger Lake de nova generació d’Intel confiarà en CET per protegir el flux de control mitjançant dos nous mecanismes de seguretat. CET té Shadow Stack i un seguiment indirecte de sucursal, per garantir que el programari maliciós no pugui continuar. Shadow Stack fa essencialment una còpia del flux de control previst per a una aplicació i emmagatzema la pila d’ombres en una zona segura de la CPU. Això garanteix que no es produeixin canvis no autoritzats a l’ordre d’execució previst per a una aplicació.

#Intel llança Tecnologia #AntiMalwareCETT per a les seves CPU Tiger Lake - https://t.co/7WjGlNJAZf

- Techpopx (@TechpopX) 15 de juny de 2020

El seguiment indirecte de sucursal restringeix i impedeix afegir proteccions addicionals a la capacitat d'una aplicació d'utilitzar les 'taules de salt' de la CPU. Es tracta essencialment d’ubicacions de memòria que sovint es (re) utilitzen o reutilitzen a través del flux de control d’una aplicació.

Shadow Stack protegirà els equips contra una tècnica d’ús habitual anomenada Programació Orientada al Retorn (ROP). En aquesta tècnica, el programari maliciós abusa de la instrucció RET (retorn) per afegir el seu propi codi maliciós al flux de control d’una aplicació legítima. D’altra banda, el seguiment indirecte de branca protegeix contra dues tècniques anomenades Jump Oriented Programming (JOP) i Call Oriented Programming (COP). El programari maliciós pot intentar abusar de les instruccions JMP (jump) o CALL per segrestar les taules de salt d'una aplicació legítima.

Els desenvolupadors van tenir molt temps per afegir el seu programari i assimilar CET. Reclama Intel:

La característica CET es va publicar per primera vegada el 2016. Per tant, els fabricants de programari han tingut temps d’ajustar el seu codi per a la primera sèrie de CPU Intel que la donaran suport, afirma la companyia. Ara Intel necessita enviar CPU que admetin instruccions CET. Les aplicacions i plataformes, inclosos altres sistemes operatius, poden activar el suport i optar per la protecció que proporciona CET.

Bona explicació de @intel AIXIS #seguretat #tech que tanca la vulnerabilitat crítica a #Malware . CET estarà disponible a #portàtils amb processadors mòbils Intel Tiger Lake, previstos per a la temporada de vacances. https://t.co/OU2yZvzP3q

- MikeFeibus - Estigueu bé, gent! (@MikeFeibus) 15 de juny de 2020

Intel ha escollit el Llac Tigre de 10 nm, l’evolució adequada de la microarquitectura del fabricant de CPU en molt de temps, per a la inclusió de la funció de protecció contra malware basada en maquinari. La companyia ha assegurat que la tecnologia també estarà disponible en plataformes d'escriptori i de servidor.

Etiquetes intel

![[FIX] Google Chrome no mostra els comentaris de YouTube](https://jf-balio.pt/img/how-tos/62/google-chrome-not-showing-youtube-comments.jpg)