Al 2017, un equip de recerca de Google va revelar que hi havia moltes vulnerabilitats de Dnsmasq (paquet de programari del sistema de noms de domini) que proporciona serveis de resolució de noms DNS per traduir noms de domini a les seves adreces IP corresponents amb finalitats de connectivitat. A causa de les seves conclusions, hi va haver molts debats en línia. Es va crear un pànic i tot tipus d'usuaris van començar a buscar opcions per protegir el seu sistema de les vulnerabilitats de Dnsmasq.

Les paraules exactes de l'enginyer de Google eren:

es van trobar tres possibles execucions de codi remot, una fuita d'informació i tres vulnerabilitats de denegació de servei que afecten l'última versió al servidor git del projecte a partir del 5 de setembre de 2017

Dit d’una altra manera, l’enginyer parlava de l’incompliment de la informació privada. Si l'explotació s'explotés amb totes les eines, els usuaris podrien filtrar o accedir a la seva informació sense autorització.

Què és Dnsmasq?

Dnsmasq és en realitat un reenviador de DNS. És un servidor de memòria cau i DHCP que també té moltes altres funcions. Estant present en diversos projectes, és una eina força popular. Segons Google Blog, Dnsmasq proporciona funcionalitat per a servidors com DNS i DHCP . A més, participa en l’arrencada de la xarxa i en la publicitat del router. Dnsmasq s'utilitza tant en xarxes privades com en xarxes obertes d'Internet.

L’equip de Google va trobar set problemes a les seves avaluacions de seguretat. Un cop els van trobar, el següent pas va ser comprovar l'impacte d'aquests problemes i la prova de concepte per a cada número.

Vulnerabilitat de Dnsmasq

Vulnerabilitats de Dnsmasq

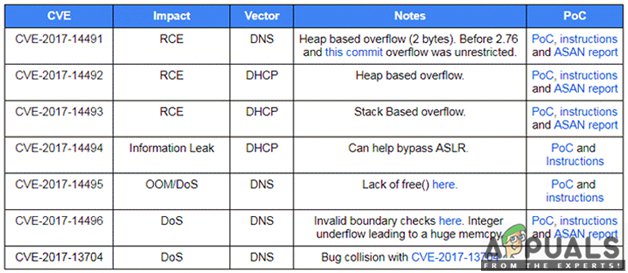

Hi ha diferents vulnerabilitats a Dnsmasq i s’expliquen algunes d’elles. CVE-2017-14491 és una vulnerabilitat que es deu a desbordament de pila . S’activa quan feu una sol·licitud de DNS. Una altra vulnerabilitat, CVE-2017-14492, es deu a Servidor DHCP . Una altra vulnerabilitat deguda a la mateixa causa és CVE-2017-14493. Tots dos es deuen a desbordaments de memòria. El primer és un desbordament de pila mentre que el segon és un desbordament de pila. La prova del concepte mostra que tots dos depenen d’IPv6.

Dnsmasq Exploits

CVE-2017-14494 és una altra vulnerabilitat relacionada amb la filtració al servidor DHCP. Mitjançant aquesta vulnerabilitat, els explotadors poden evitar ASLR. CVE-2017-14495, CVE-2017-14496 i CVE-2017-13704 són les altres tres vulnerabilitats que realment són errors al servidor DNS. Provoquen DoS. La primera causa que no alliberi memòria, la segona ho fa causant una gran memòria mentre que la tercera es bloqueja en rebre el paquet UDP, de gran mida.

La prova de conceptes es troba al lloc web, de manera que podeu comprovar si el sistema està afectat per alguna d’aquestes vulnerabilitats. Per tant, si hi ha mitigacions, podeu verificar-les i desplegar-les. Shodan va veure que hi havia 1,2 milions de dispositius que podrien veure's afectats per les vulnerabilitats de Dnsmasq. Per tant, és important comprovar el dispositiu.

Com protegir el vostre ordinador?

Per protegir el vostre equip de les vulnerabilitats de Dnsmasq, heu de pegar-los perquè no hi hagi cap problema de seguretat més endavant. Si voleu instal·lar Dnsmasq manualment, el podreu trobar aquí . L'última versió aprovada per a Dnsmasq és 2.78 .

Si feu servir un dispositiu Android, el fitxer actualització de seguretat solucionarà aquests problemes. Assegureu-vos que les actualitzacions es baixin al dispositiu per evitar Dnsmasq.

Per a aquells usuaris que utilitzen routers o dispositius IoT, heu de posar-vos en contacte amb lloc web del proveïdor per veure si els seus productes es veuen afectats. Si ho són, podeu veure el pegat disponible i aplicar-lo.

Per separar el trànsit de xarxes no desitjades, utilitzeu tallafoc regles. Sempre és una bona opció per desactivar serveis o funcions que no utilitzeu al dispositiu.

2 minuts de lectura