Si teniu un comportament imprevisible en una màquina Linux, és probable que tingueu problemes de configuració o de maquinari. Els esdeveniments estranys solen estar relacionats amb aquestes dues condicions. Alguns adaptadors gràfics no funcionen sense instal·lar programari propietari i, en cas contrari, semblen estranys. És possible que també hàgiu perdut dades com a resultat d'un desajustament del sistema de fitxers o d'una altra cosa inusual com aquesta. Tot i això, podria ser temptador culpar aquests problemes a un virus.

Virus és un terme que molta gent utilitza incorrectament per referir-se a tot tipus de programari maliciós. Les autèntiques infeccions virals són excepcionalment rares a Linux. Tingueu en compte que GNU / Linux no és la plataforma més popular per a màquines de consum. Com a resultat, relativament poques amenaces es dirigeixen als usuaris domèstics de Linux. Els servidors són molt més atractius, tot i que hi ha algunes amenaces per a les distribucions de Google Android que s’utilitzen en telèfons intel·ligents i tauletes. Assegureu-vos sempre de descartar altres possibilitats abans d’entrar en pànic. Les vulnerabilitats de Linux solen ser més esotèriques que les infeccions per virus. Sovint s’assemblen més a les gestes. Tingueu en compte aquests consells i no haureu de tractar cap problema greu. Recordeu que les ordres comentades aquí són extremadament perilloses i no s’han d’utilitzar. Només us expliquem què heu de tenir en compte. Tot i que vam fer algunes captures de pantalla durant el procés, en realitat vam utilitzar una màquina virtual amb aquest propòsit i no vam causar danys a una estructura de fitxer real.

Mètode 1: prevenció de bombes Zip

Les bombes amb cremallera són especialment problemàtiques perquè causen problemes per a tots els problemes per igual. Aquests no exploten el sistema operatiu, sinó la manera en què funcionen els arxivadors de fitxers. Una explotació de bomba amb cremallera feta per danyar els equips MS-DOS als anys vuitanta encara podria causar exactament el mateix problema per a un telèfon intel·ligent Android d’aquí a deu anys.

Prenem per exemple el famós directori comprimit 42.zip. Tot i que s’anomena clàssicament 42.zip, ja que ocupa 42 kilobytes d’espai, un bromista ho podria anomenar com vulgui. L'arxiu conté cinc capes diferents d'arxius niats organitzats en conjunts de 16. Cadascuna d'aquestes conté una capa inferior que conté aproximadament 3,99 gigabytes binaris de caràcters nuls. Es tracta de les mateixes dades brossa que surten del fitxer de dispositiu / dev / null de Linux, així com del dispositiu NUL de MS-DOS i Microsoft Windows. Com que tots els caràcters són nuls, es poden comprimir fins a un extrem i, per tant, crear un fitxer molt petit en el procés.

Totes aquestes dades nul·les junts ocupen aproximadament 3,99 petabytes binaris d’espai quan es descomprimeixen. Això és suficient per arxivar fins i tot una estructura de fitxers RAID. Mai descomprimiu els arxius que no esteu segurs de prevenir aquest problema.

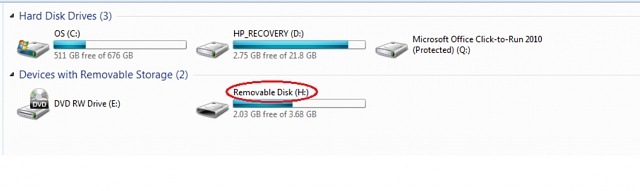

Tanmateix, si això us passés, reinicieu el sistema des d'un CD en viu de Linux, una targeta microSDHC o una memòria USB i suprimiu l'excés de fitxers nuls i, a continuació, reinicieu-lo de nou des del vostre sistema de fitxers principal. Les dades per si soles no són perjudicials. Aquest exploit només s’aprofita del fet que la majoria d’estructures de fitxers i configuracions de RAM no poden contenir tantes dades alhora.

Mètode 2: Comanda Trick Exploits

No executeu mai cap ordre Bash ni tcsh si no esteu segur del que fa. Algunes persones intenten enganyar els nous usuaris de Linux perquè executin alguna cosa que perjudiqui el seu sistema. Fins i tot usuaris experimentats poden deixar-se passar per bromistes molt astuts que autoritzen tipus específics d’ordres perilloses. El més comú consisteix en bombes de forquilla. Aquest tipus d’explotació defineix una funció, que després s’anomena a si mateixa. Cada procés fill recentment generat es crida a si mateix fins que es bloqueja tot el sistema i s'ha de reiniciar.

Si algú us demana que feu alguna cosa absurda com: ():;:, us insulten i intenten que feu caure l’equip. Cada vegada hi ha més distribucions Linux que tenen protecció contra això. Alguns us diuen que definiu un procés de manera no vàlida.

Hi ha almenys una versió de prova de FreeBSD que activa activament un insult contra qualsevol usuari que intenti fer-ho, però que no els permet danyar el seu sistema. No ho proveu mai per provar-ho.

Mètode 3: examinar scripts inusuals

Sempre que rebeu un Python, Perl, Bash, Dash, tcsh o qualsevol altre tipus de script, examineu-lo abans de provar-lo. És possible que hi hagi amagades ordres nocives. Feu una ullada a qualsevol cosa que sembli un munt de codi hexadecimal. Per exemple:

' Xff xff xff xff x68 xdf xd0 xdf xd9 x68 x8d x99'

' Xdf x81 x68 x8d x92 xdf xd2 x54 x5e xf7 x16 xf7'

Aquestes dues línies provenen d'un script que codificava l'ordre rm -rf / excepcionalment destructiva en codi hexadecimal. Si no sabíeu què feieu, podríeu haver eliminat fàcilment tota la instal·lació i potencialment un sistema d’arrencada UEFI.

Cerqueu ordres que semblen superficialment inofensives i que siguin potencialment perjudicials. És possible que conegueu com podeu utilitzar el símbol> per redirigir la sortida d'una ordre a una altra. Si veieu alguna cosa semblant redirigint cap a una cosa anomenada / dev / sda o / dev / sdb, és un intent de substituir les dades d’un volum per escombraries. No ho voleu fer.

Un altre que veuràs molt sovint és una ordre que és una cosa així:

mv / bin / * / dev / null

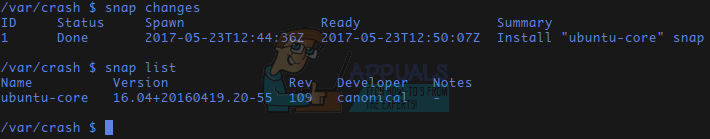

El / dev / null el fitxer del dispositiu no és més que una petita galleda. És un punt de no retorn de les dades. Aquesta ordre mou el contingut del fitxer / sóc directori a / dev / null , que elimina tot el que hi ha dins. Com que això requereix accés a l'arrel per fer-ho, alguns bromistes astuts escriuran alguna cosa així mv ~ / * / dev / null , ja que això fa el mateix amb el directori d’un usuari, però sense necessitar cap accés especial. Algunes distribucions ara retornaran missatges d'error si intenteu fer això:

Presteu molta atenció a qualsevol cosa que utilitzi dd o mkfs.ext3 o bé mkfs.vfat ordres. Aquests formataran una unitat i tindran un aspecte relativament normal.

Una vegada més, tingueu en compte que no hauríeu d'executar mai cap d'aquestes ordres en un sistema de fitxers actiu. Només us expliquem què heu de tenir en compte i no volem que ningú brindi per les seves dades. Aneu amb compte i assegureu-vos de saber què feu abans d’utilitzar un fitxer extern.

4 minuts de lectura