GrandCrab Ransomware v4.1.2. Malwarebytes Lab

GrandCrab Ransomware s’instal·la a sistemes informàtics d’amfitrió a través de descàrregues en línia disfressades, la majoria de les quals, en forma de rebuts PDF, i xifra les dades locals de l’usuari executant els fitxers .gdcb i .crab Aquest ransomware és el programari maliciós més estès d’aquest tipus i utilitza el kit d’explotació Magnitude per estendre’s a les seves preses. Recentment s’ha descobert l’última versió del GrandCrab Ransomware, la versió 4.1.2, i abans que els seus atacs guanyessin força, una empresa de ciberseguretat sud-coreana, AhnLab , ha replicat la cadena hexadecimal que s’executa en sistemes compromesos amb el ransomware 4.1.2 de GrandCrab, i l’empresa ha formulat que existeix en sistemes no afectats de manera inofensiva, de manera que quan el ransomware entra en un sistema i executa la seva cadena per xifrar-lo, enganyat per pensar que l’ordinador ja està xifrat i compromès (ja està infectat, suposadament) i, per tant, el ransomware no torna a executar el mateix xifratge que duplicaria i destruiria completament els fitxers.

La cadena hexadecimal formulada per AhnLab crea identificadors hexadecimals únics per als seus sistemes amfitrions basats en els detalls del propi amfitrió i un algorisme Salsa20 que s'utilitza conjuntament. El Salsa20 és un xifratge simètric de flux estructurat de 32 bytes de longitud de clau. S'ha observat que aquest algoritme té èxit contra multitud d'atacs i poques vegades ha compromès els seus dispositius amfitrions quan està exposat a pirates informàtics maliciosos. El xifratge va ser desenvolupat per Daniel J. Bernstein i enviat a eStream amb finalitats de desenvolupament. Ara s’utilitza en el mecanisme de lluita GrandCrab Ransomware v4.1.2 d’AhnLab.

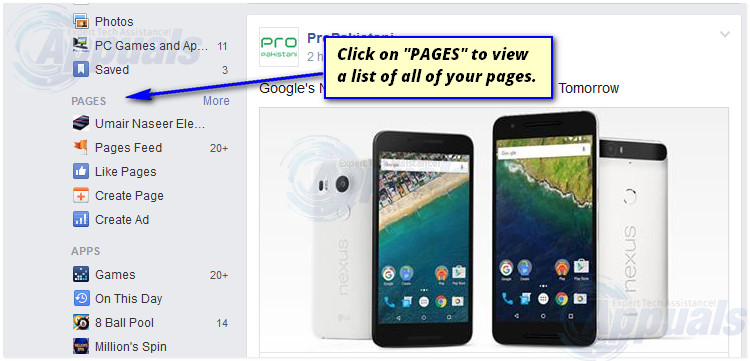

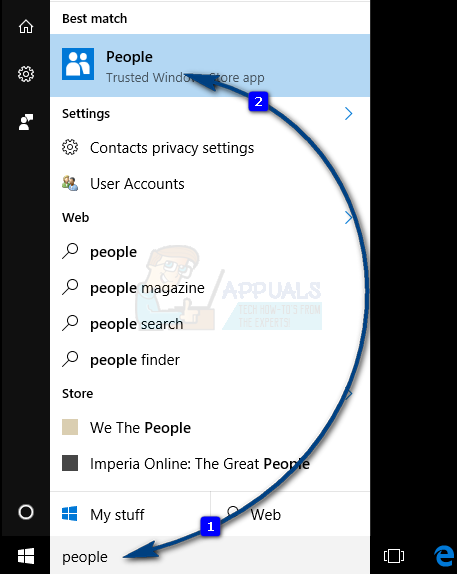

L'aplicació formulada per evitar GC v4.1.2 desa el fitxer .lock [cadena hexadecimal] en diferents ubicacions segons el sistema operatiu Windows de l'amfitrió. Al Windows XP, l'aplicació es desa a C: Documents and Settings All Users Application Data. A les versions més recents de Windows, Windows 7, 8 i 10, l'aplicació s'emmagatzema a C: ProgramData. En aquesta fase, només s’espera que l’aplicació enganyi amb èxit GrandCrab Ransomware v4.1.2. Encara no s’ha posat a prova contra versions anteriors del ransomware, però molts sospiten que si els fitxers de l’aplicació més recent es combinen amb codis de lluita contra el ransomware antics, es podrien actualitzar al mateix temps a través del backporting i ser eficaços en llançar atacats. de versions anteriors del ransomware també. Per avaluar l'amenaça que suposa aquest ransomware, Fortinet ha publicat exhaustivament recerca sobre aquest tema, i per protegir-se de l'amenaça, AhnLab ha posat la seva aplicació a disposició de la descàrrega gratuïta a través dels següents enllaços: Enllaç 1 & Enllaç 2 .

![[FIX] 'Error en carregar la configuració del joc des del lloc web' a Runescape](https://jf-balio.pt/img/how-tos/12/error-loading-game-configuration-from-website-runescape.png)