Hi ha algú que no hagi sentit parlar del Incompliment d'equifax ? Va ser la bretxa de dades més gran del 2017 que va veure compromesos 146 milions de comptes d'usuari. Què passa amb l'atac de 2018 Aadhar , el portal del govern indi per emmagatzemar la informació dels seus residents. El sistema es va piratejar i es van exposar 1.100 milions de dades d’usuaris. I ara fa només uns mesos De Toyota l’oficina de vendes del Japó es va piratejar i es van exposar les dades d’usuari de 3,1 milions de clients. Aquests són només alguns dels incompliments més importants que s’han produït durant els darrers tres anys. I és preocupant perquè sembla que empitjora a mesura que passa el temps. Els ciberdelinqüents són cada vegada més intel·ligents i presenten nous mètodes per accedir a les xarxes i accedir a les dades dels usuaris. Estem a l’era digital i les dades són or.

Però el que és més preocupant és que algunes organitzacions no tracten el tema amb la serietat que es mereix. És evident que els mètodes antics no funcionen. Teniu un tallafoc? Bé per tu. Però vegem com el tallafoc us protegeix contra atacs privilegiats.

Amenaces privilegiades: la nova gran amenaça

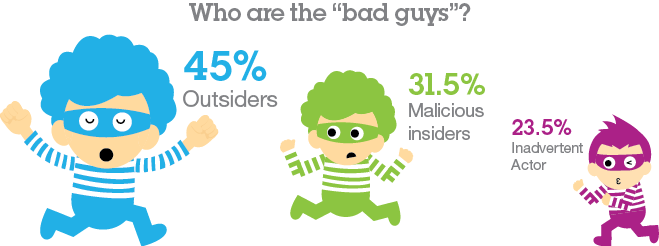

Estadístiques de seguretat cibernètica

En comparació amb l'any passat, el nombre d'atacs originats a la xarxa ha augmentat significativament. I el fet que ara les empreses contractin feina a persones externes que treballen a distància o des de l’organització no ha ajudat molt el cas. Per no mencionar que ara es permet als empleats fer servir ordinadors personals per a feines relacionades amb la feina.

Els empleats maliciosos i corruptes representen el percentatge més gran d’atacs privilegiats, però de vegades també és involuntari. Empleats, socis o contractistes externs que cometen errors que deixen la vostra xarxa vulnerable. I, com us podeu imaginar, les amenaces privilegiades són molt perilloses que els atacs externs. El motiu d’això és que està sent executat per una persona ben informada sobre la vostra xarxa. L'atacant té un coneixement pràctic de l'entorn i les polítiques de la vostra xarxa, de manera que els seus atacs estan més orientats i, per tant, causen més danys. També en la majoria dels casos, una amenaça privilegiada trigarà més a detectar-se que els atacs externs.

A més, el pitjor d’aquests atacs no és ni tan sols la pèrdua immediata resultant de la interrupció dels serveis. És un perjudici per a la reputació de la vostra marca. Els atacs cibernètics i les violacions de dades solen tenir èxit a la baixa dels preus de les accions i a la sortida massiva dels vostres clients.

Per tant, si hi ha alguna cosa clara és que necessitareu més d’un tallafoc, un servidor intermediari o un programari de protecció contra virus per mantenir la vostra xarxa completament segura. I és aquesta necessitat la que fonamenta aquesta publicació. Seguiu-ho tot ressaltant els cinc millors programes de control de les amenaces per protegir tota la vostra infraestructura de TI. Un IT Threat Monitor associa atacs a diferents paràmetres, com ara adreces IP, URL, així com detalls de fitxers i aplicacions. El resultat és que tindreu accés a més informació sobre l'incident de seguretat, com on i com es va executar. Abans, però, examinem altres quatre maneres de millorar la seguretat de la vostra xarxa.

Formes addicionals per millorar la seguretat informàtica

Supervisió de l’activitat de la base de dades

El primer que s’orientarà un atacant és la base de dades perquè és on teniu totes les dades de l’empresa. Per tant, és lògic que tingueu un monitor de base de dades dedicat. Registrarà totes les transaccions realitzades a la base de dades i us pot ajudar a detectar activitats sospitoses que tinguin les característiques d’una amenaça.

Anàlisi del flux de xarxa

Aquest concepte consisteix a analitzar els paquets de dades que s’envien entre diversos components de la vostra xarxa. És una bona manera d’assegurar-vos que no hi hagi servidors maliciosos configurats a la vostra infraestructura de TI per desviar informació i enviar-la fora de la xarxa.

Gestió de drets d’accés

Totes les organitzacions han de tenir una pauta clara sobre qui pot veure i accedir als diversos recursos del sistema. D'aquesta manera, podeu limitar l'accés a les dades organitzatives confidencials només a les persones necessàries. Un gestor de drets d’accés no només us permetrà editar els drets de permís dels usuaris de la vostra xarxa, sinó que també us permetrà veure a qui, on i quan s’accedeix a les dades.

Llista blanca

Aquest és un concepte on només es pot executar programari autoritzat dins dels nodes de la vostra xarxa. Ara, qualsevol altre programa que intenti accedir a la vostra xarxa es bloquejarà i se us notificarà immediatament. De nou, hi ha un inconvenient en aquest mètode. No hi ha una manera clara de determinar què qualifica un programari com una amenaça per a la seguretat, de manera que és possible que hagueu de treballar una mica dur amb els perfils de risc.

I ara al nostre tema principal. Els cinc millors monitors d’amenaça de la xarxa informàtica. Ho sento, he divagat una mica, però he pensat que primer hauríem de construir una base sòlida. Les eines que ara parlaré cimenten tot plegat per completar el fort que envolta el vostre entorn informàtic.

1. SolarWinds Threat Monitor

Prova-ho ara

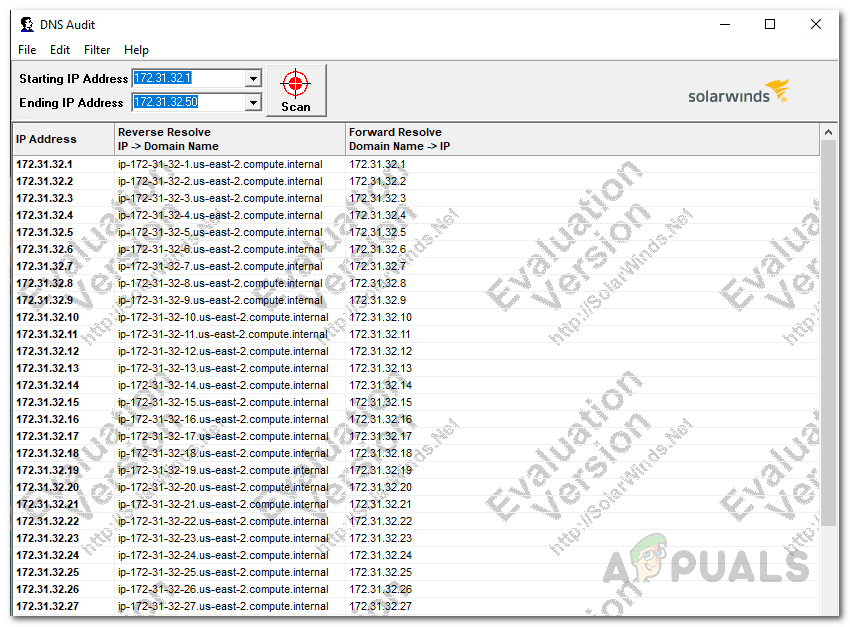

Prova-ho ara És fins i tot una sorpresa? SolarWinds és un d’aquests noms que sempre us assegura que no defraudarà. Dubto que hi hagi un administrador del sistema que no hagi utilitzat cap producte SolarWinds en algun moment de la seva carrera. I si no ho heu fet, potser és hora que ho canvieu. Us presento el SolarWinds Threat Monitor.

Aquesta eina us permet controlar la vostra xarxa i respondre a amenaces de seguretat gairebé en temps real. I per a una eina tan rica en funcions, us impressionarà el simple que és utilitzar. Només trigarà una estona a completar la instal·lació i la configuració i, a continuació, ja podreu començar a supervisar-lo. El SolarWinds Threat Monitor es pot utilitzar per protegir dispositius locals, centres de dades allotjats i entorns de núvol públics com Azure o AWS. És perfecte per a organitzacions mitjanes a grans amb grans possibilitats de creixement a causa de la seva escalabilitat. I gràcies a les seves funcions per a diversos inquilins i etiquetatge blanc, aquest monitor d'amenaces també serà una opció excel·lent per als proveïdors de serveis de seguretat gestionats.

SolarWinds Threat Monitor

A causa de la naturalesa dinàmica dels ciberatacs, és fonamental que la base de dades d’intel·ligència sobre ciberamenaces estigui sempre actualitzada. D’aquesta manera teniu més possibilitats de sobreviure a noves formes d’atacs. El SolarWinds Threat Monitor utilitza diverses fonts, com ara bases de dades de reputació IP i de domini, per mantenir actualitzades les seves bases de dades.

També compta amb un Gestor d’esdeveniments i informació de seguretat (SIEM) integrat que rep dades de registre de diversos components de la vostra xarxa i analitza les dades per detectar amenaces. Aquesta eina adopta un enfocament senzill en la detecció d’amenaces, de manera que no haureu de perdre el temps mirant els registres per identificar els problemes. Per aconseguir-ho, compara els registres amb múltiples fonts d'intel·ligència d'amenaces per trobar patrons que signifiquin amenaces potencials.

El SolarWinds Threat Monitor pot emmagatzemar dades de registre normalitzades i en brut durant un període d’un any. Això serà molt útil quan vulgueu comparar esdeveniments passats amb esdeveniments presents. Després hi ha els moments posteriors a una incidència de seguretat en què cal ordenar els registres per identificar les vulnerabilitats de la vostra xarxa. Aquesta eina us proporciona una manera senzilla de filtrar les dades de manera que no hagueu de passar per cada registre.

Sistema d'alerta SolarWinds Threat Monitor

Una altra característica interessant és la resposta automàtica i la reparació de les amenaces. A part d’estalviar-vos l’esforç, això també serà eficaç en aquells moments en què no estigueu en condicions de respondre immediatament a les amenaces. Per descomptat, s’espera que un monitor d’amenaces tingui un sistema d’alerta, però el sistema d’aquest monitor d’amenaces està més avançat perquè combina alarmes multicondicions i correlacions creuades amb el motor de resposta activa per alertar-vos de qualsevol esdeveniment significatiu. Les condicions d’activació es poden configurar manualment.

2. Digital Guardian

Prova-ho ara

Prova-ho ara Digital Guardian és una solució completa de seguretat de dades que controla la xarxa de punta a punta per identificar i aturar possibles incompliments i exfiltració de dades. Us permet veure totes les transaccions realitzades amb les dades, incloses les dades de l’usuari que accedeix a les dades.

Digital Guardian recopila informació de diferents camps de dades, agents finals i altres tecnologies de seguretat analitza les dades i intenta establir patrons que puguin significar amenaces potencials. A continuació, us ho notificarà perquè pugueu emprendre les accions de reparació necessàries. Aquesta eina és capaç de generar més informació sobre les amenaces incloent adreces IP, URL i detalls de fitxers i aplicacions que permetin detectar amb més precisió les amenaces.

digital Guardian

Aquesta eina no només controla les amenaces externes, sinó també els atacs interns dirigits a la vostra propietat intel·lectual i dades sensibles. Això és paral·lel a les diferents normatives de seguretat, de manera que, per defecte, Digital Guardian ajuda a demostrar el seu compliment.

Aquest monitor d'amenaces és l'única plataforma que ofereix la prevenció de pèrdues de dades (DLP) juntament amb la detecció i resposta de punts finals (EDR). La manera com funciona és que l'agent de punt final registra tots els esdeveniments del sistema, de l'usuari i de les dades a la xarxa i fora d'ella. A continuació, es configura per bloquejar qualsevol activitat sospitosa abans de perdre dades. Per tant, fins i tot si us perdeu una interrupció al vostre sistema, esteu segur que les dades no sortiran.

Digital Guardian s’implementa al núvol, cosa que significa que s’utilitzen menys recursos del sistema. Els sensors de xarxa i els agents de punt final transmeten dades a un espai de treball aprovat per un analista de seguretat, completat amb monitors de núvols d’anàlisi i d’informació que ajuden a reduir les falses alarmes i filtren nombroses anomalies per determinar quines requereixen la vostra atenció.

3. Monitor de seguretat de xarxa Zeek

Prova-ho ara

Prova-ho ara Zeek és una eina de control de codi obert que anteriorment es coneixia com Bro Network Monitor. L’eina recopila dades de xarxes complexes i d’alt rendiment i les utilitza com a intel·ligència de seguretat.

Zeek també és un llenguatge de programació propi i el podeu utilitzar per crear scripts personalitzats que us permetran recopilar dades de xarxa personalitzades o automatitzar el seguiment i la identificació de les amenaces. Alguns rols personalitzats que podeu realitzar inclouen la identificació de certificats SSL no coincidents o l’ús de programari sospitós.

A l’inconvenient, Zeek no us dóna accés a les dades dels vostres extrems de xarxa. Per a això, necessitareu la integració amb una eina SIEM. Però això també és bo, ja que, en alguns casos, la gran quantitat de dades recopilades per SIEMS pot ser aclaparadora i provocar moltes falses alertes. En canvi, Zeek utilitza dades de xarxa que són una font de veritat més fiable.

Monitor de seguretat de la xarxa Zeek

Però en lloc de confiar només en les dades de xarxa de NetFlow o PCAP, Zeek se centra en les dades riques, organitzades i fàcilment consultables que proporcionen informació real sobre la seguretat de la vostra xarxa. Extreu més de 400 camps de dades de la vostra xarxa i analitza les dades per produir dades accionables.

La possibilitat d’assignar identificadors de connexió únics és una característica útil que us ajuda a veure tota l’activitat del protocol per a una única connexió TCP. Les dades de diversos fitxers de registre també tenen una marca de temps i se sincronitzen. Per tant, en funció del moment en què rebi una alerta d’amenaça, podeu comprovar els registres de dades aproximadament al mateix temps per determinar ràpidament l’origen del problema.

Però, com passa amb tot el programari de codi obert, el major repte d’utilitzar el programari de codi obert és configurar-lo. Gestioneu totes les configuracions, inclosa la integració de Zeek amb els altres programes de seguretat de la vostra xarxa. I molts solen considerar aquesta feina massa.

4. Monitor de seguretat de la xarxa Oxen

Prova-ho ara

Prova-ho ara Oxen és un altre programari que recomano per controlar la vostra xarxa per detectar amenaces de seguretat, vulnerabilitats i activitats sospitoses. I el motiu principal d'això és que realitza contínuament una anàlisi automatitzada de les possibles amenaces en temps real. Això vol dir que, sempre que hi hagi un incident de seguretat crític, tindreu prou temps per actuar-hi abans que augmenti. També vol dir que serà una excel·lent eina per detectar i contenir amenaces de dia zero.

Monitor de seguretat de la xarxa Oxen

Aquesta eina també ajuda al compliment mitjançant la creació d'informes sobre la posició de seguretat de la xarxa, les violacions de dades i la vulnerabilitat.

Sabíeu que cada dia hi ha una nova amenaça a la seguretat que mai sabreu que existeix? El vostre monitor d'amenaces el neutralitza i continua amb l'activitat habitual. Però els bous són una mica diferents. Capta aquestes amenaces i us permet saber que existeixen perquè pugueu apretar les cordes de seguretat.

5. Intel·ligència d'Argos de Cyberprint

Prova-ho ara

Prova-ho ara Una altra gran eina per enfortir la vostra tecnologia de seguretat basada en perímetres és Argos Threat Intelligence. Combina la vostra experiència amb la seva tecnologia perquè pugueu recopilar intel·ligència específica i accionable. Aquestes dades de seguretat us ajudaran a identificar incidents en temps real d'atacs específics, fuites de dades i robatoris d'identitats que poden comprometre la vostra organització.

Intel·ligència d’Amenaça Argos

Argos identifica els agents amenaçadors que us orienten en temps real i proporciona dades rellevants sobre ells. Compta amb una sòlida base de dades d’uns 10.000 actors amenaçadors per treballar. A més, utilitza centenars de fonts, incloses IRC, Darkweb, xarxes socials i fòrums, per recopilar dades orientades habitualment.

![[Actualització: guanyen els proveïdors] Microsoft acabaria amb els drets d’ús intern dels seus socis, cosa que no significava l’ús gratuït dels productes i serveis de MS](https://jf-balio.pt/img/news/05/microsoft-was-end-internal-use-rights.jpg)