Internet Explorer

L'empresa de seguretat 0Patch ha fet allò que Microsoft no ha fet per Windows 7, el sistema operatiu MS ha finalitzat recentment. 0Patch ha publicat un pedaç de seguretat que soluciona una vulnerabilitat a Internet Explorer. El pegat és, per cert, el primer d’aquest tipus per a Windows 7 després d’arribar al final de la vida el 14 de gener de 2020.

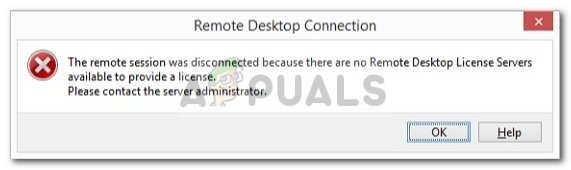

Microsoft recentment ha finalitzat l'assistència oficial gratuïta per a Windows 7 i fins i tot va indicar que ja no donaria suport a Internet Explorer 11 en el sistema operatiu obsolet. El temps ha estat força baix perquè es va descobrir una vulnerabilitat que va afectar Internet Explorer un cop finalitzada l'assistència. Per cert, la vulnerabilitat de seguretat s’ha classificat com a 'Crítica', que és la qualificació de gravetat més alta.

0Patch llança el pegat de seguretat per a la vulnerabilitat d'Internet Explorer:

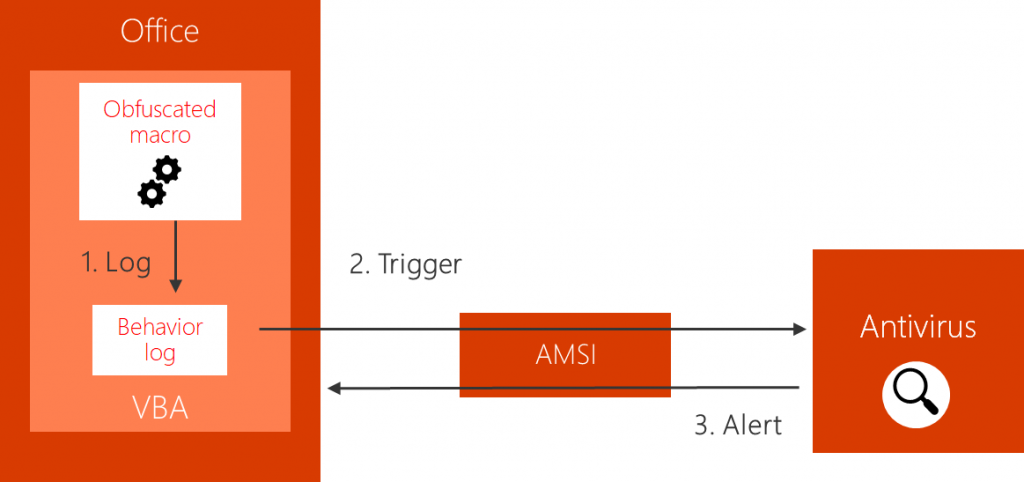

A Es va descobrir la vulnerabilitat de seguretat, considerada Crítica just després que Microsoft finalitzés oficialment l'assistència gratuïta per a Windows 7. L'empresa també ha deixat d'estendre el suport crític i d'actualització de seguretat per a Internet Explorer obsolet. Per cert, l’error crític es va descobrir a l’última versió del navegador (IE11), que també és l’última versió del navegador web per defecte del sistema operatiu Windows.

Microsoft va confirmar que era conscient dels atacs limitats dirigits a la vulnerabilitat. La companyia fins i tot va indicar que els administradors haurien d’esperar que arribés un pedaç el segon dimarts de febrer. L’horari es coneix popularment com Patch Dimarts , i en aquest dia gairebé totes les versions compatibles del sistema operatiu Windows reben actualitzacions que inclouen millores de seguretat i correcció d'errors.

0patch allibera micropatch per a la vulnerabilitat d'Internet Explorer, inclòs per a Windows 7 https://t.co/XCYDt5KEDY

- Harjit Dhaliwal [MVP] (oorHoorge) 22 de gener de 2020

Per cert, Microsoft haurà de proporcionar el pedaç per a Clients i empreses empresarials que estan subscrits al Programa d'actualitzacions de seguretat ampliada . El suport pagat que les empreses poden aprofitar té una validesa de tres anys, augmentant els costos cada any. El programa Actualitzacions de seguretat ampliada (ESU) no és vàlid per a la versió inicial de Windows 7.

Curiosament, Microsoft ha enviat actualitzacions de seguretat d'emergència a no compatibles sistemes operatius i plataformes el darrer any . El sembla que l’empresa té cura de la seguretat dels ordinadors que segueixen executant plataformes de programari obsoletes o envellides. Per tant, és molt probable que això Microsoft podria fer una excepció en aquest cas també. No obstant això, els usuaris del sistema operatiu Windows 7 que es neguin a actualitzar a Windows 10 haurien de plantejar-se fer ús dels serveis de 0Patch. A més, Microsoft té va llançar oficialment el nou navegador web Edge basat en Chromium que també funciona al Windows 7.

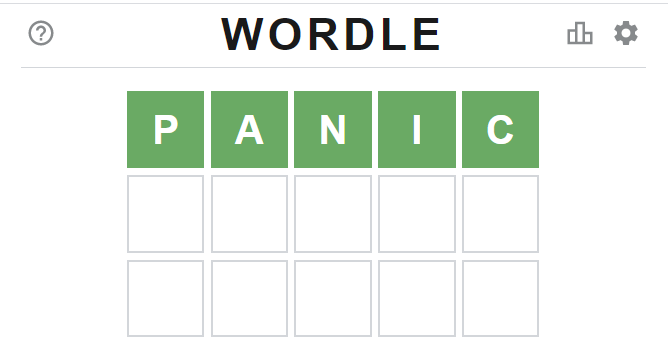

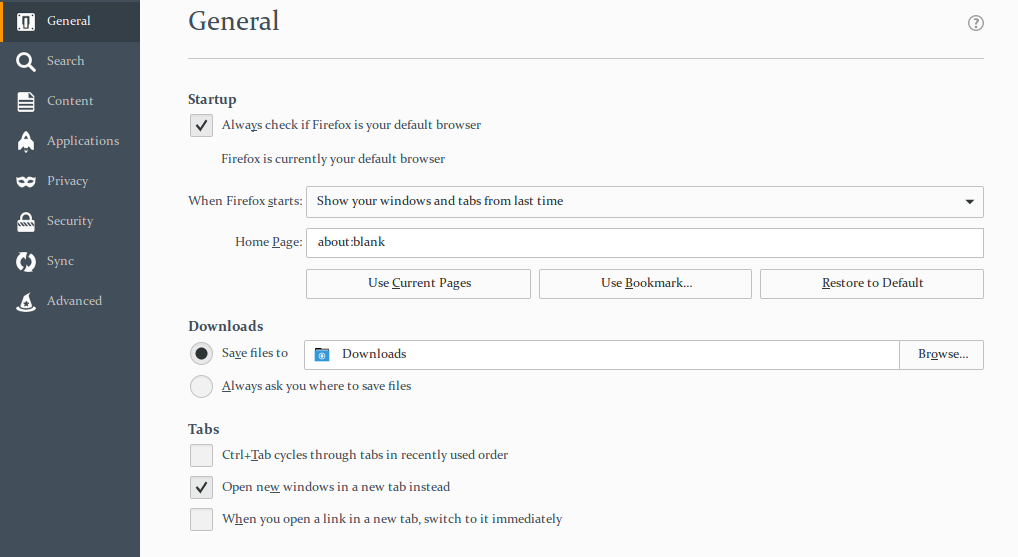

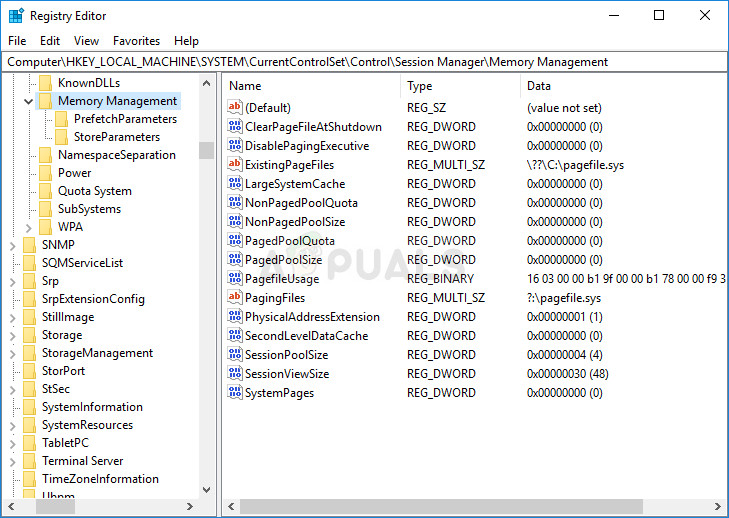

Com instal·lar actualitzacions de pedaços de seguretat de tercers des de 0Patch al Windows 7:

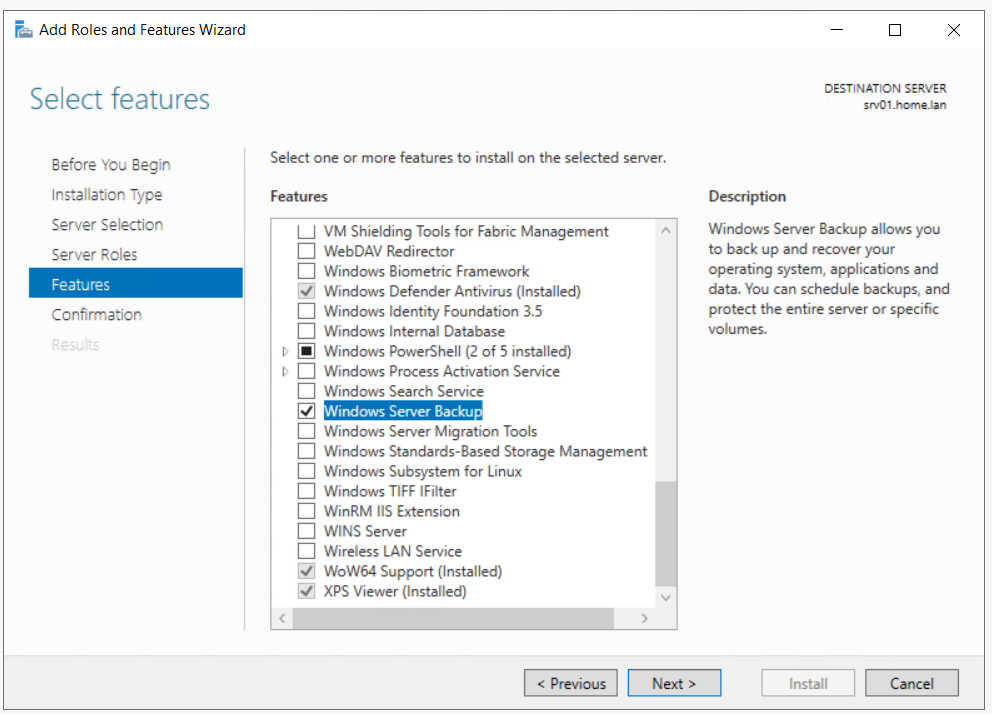

A publicació al bloc al lloc web oficial 0Patch ofereix un mètode detallat sobre com aplicar el micro-patch. Segons les afirmacions de la companyia, el pedaç està disponible i és aplicable per a Windows 7, Windows 10 versió 1709, 1803 i 1809, Windows Server 2008 R2 i Windows Server 2019.

Els administradors i usuaris finals dels sistemes operatius que necessitin el pedaç, però que no rebin el mateix de Microsoft a temps, han de descarregar l’agent 0Patch des del lloc web de l’empresa. No cal afegir-hi, 0Patch ofereix un tauler gratuït que es pot instal·lar a tots els PC amb Windows.

0Patch llança el pegat per a la vulnerabilitat d'Internet Explorer (també per a Windows 7) https://t.co/ZtsrrSeNe2 pic.twitter.com/VsrBfKMNUU

— Ziny_The_Replicant (@BotZiny) 23 de gener de 2020

Els usuaris interessats han de tenir en compte que 0patch obliga a registrar-se inicialment al compte per disposar dels micro-pegats. Tot i això, l’empresa no cobra res per la creació del compte, però alguns parches costen diners. Els administradors que executin el programari 0Patch Agent als seus dispositius poden activar o desactivar els pegats a la interfície.

Després d’instal·lar el tauler 0Patch i sincronitzar un compte, les dades es combinen entre el sistema local i el servidor per determinar l’estat del patch. El programa llista els pedaços disponibles a la interfície de forma gratuïta i de compra. Per a la vulnerabilitat actual, 0Patch ha ofert un pedaç gratuït que cal seleccionar, descarregar i instal·lar.

#darkhotel # 0 dia #exploit

CVE-2020-0674

Guia de Microsoft sobre la vulnerabilitat de la corrupció de la memòria del motor de scripts

Existeix una vulnerabilitat d'execució de codi remot en la forma en què el motor de seqüència de comandes gestiona objectes a la memòria a Internet Explorer. https://t.co/1mbqh1IMDz- Blackorbird (@blackorbird) 18 de gener de 2020

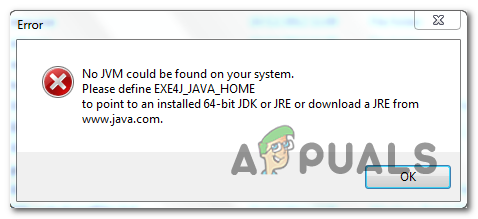

0Patch afirma que el seu pedaç no provoca els efectes secundaris que causa la solució alternativa de Microsoft. Vam tenir va informar prèviament sobre la vulnerabilitat i va oferir una solució alternativa . Tanmateix, havíem advertit que les aplicacions web que utilitzen jscript.dll podrien fallar correctament.

Etiquetes Windows