Exemple de PC sense una funció Bluetooth integrada

Segons un informe de theHackerNews Els investigadors de seguretat han trobat una nova vulnerabilitat en els xips Bluetooth que potencialment poden exposar milions d’usuaris a atacs remots. Els investigadors de la firma israeliana de seguretat Armis van descobrir la vulnerabilitat i ara es coneix com a BleedingBit .

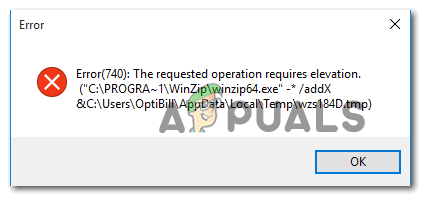

S'ha identificat la primera vulnerabilitat com a CVE-2018-16986 i existeix als xips TI CC2640 i CC2650 . La vulnerabilitat afecta els punts d’accés Wi-Fi de Cisco i Meraki i aprofita l’escletxa dels xips Bluetooth. La vulnerabilitat permet als atacants sobrecarregar el xip causant corrupció de memòria i permetent a un atacant executar codi maliciós en un dispositiu afectat.

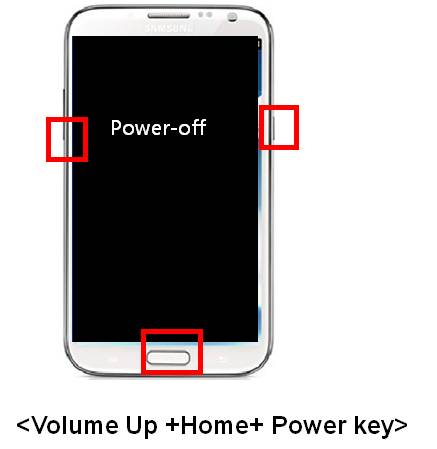

En primer lloc, l'atacant envia diversos missatges de transmissió BLE benignes, anomenats paquets publicitaris, que s'emmagatzemaran a la memòria del xip BLE vulnerable al dispositiu destinatari.

A continuació, l'atacant envia el paquet de desbordament, que és un paquet de publicitat estàndard amb una subtil alteració: un bit específic a la capçalera està activat en lloc de desactivat. Aquest bit fa que el xip assigni la informació del paquet a un espai molt més gran del que realment necessita, provocant un desbordament de memòria crítica en el procés.

La segona vulnerabilitat s’ha identificat com a CVE-2018-7080, resideix a CC2642R2, CC2640R2, CC2640, CC2650, CC2540 i CC2541 TI i afecta el punt d’accés Wi-Fi d’Aruba Sèrie 300. Aquesta vulnerabilitat permetrà a un pirata informàtic lliurar un programa maliciós actualització sense que l’usuari se n’assabenti.

Per defecte, la funció OAD no es configura automàticament per fer front a les actualitzacions segures del firmware. Permet un mecanisme d’actualització simple del firmware que s’executa al xip BLE sobre una transacció GATT.

Un atacant pot connectar-se al xip BLE en un punt d’accés vulnerable i pujar un firmware maliciós que contingui el propi codi de l’atacant, permetent eficaçment reescriure completament el seu sistema operatiu, aconseguint així un control total sobre ell.

La bona notícia és que Armis va informar de totes les vulnerabilitats el juny de 2018 a les empreses responsables i que han estat corregides des de llavors. A més, tant Cisco com Aruba van assenyalar que els seus dispositius tenen el Bluetooth desactivat per defecte. Cap venedor no és conscient que ningú exploti activament cap d’aquestes vulnerabilitats de dia zero en llibertat.

Etiquetes bluetooth Vulnerabilitat de seguretat