Formació tècnica d’interfície

SegmentSmack, una vulnerabilitat que podria permetre atacs de denegació de servei quan s’explotava, va guanyar fama i popularitat instantània quan va ser presentada per la divisió de ciberseguretat CERT / CC de la Universitat Carnegie Mellon. No obstant això, els periodistes no van reconèixer que la vulnerabilitat recentment reportada es va actualitzar dues setmanes abans tant en els nuclis Linux 4.9.116 com en 4.17.11.

Segons els investigadors de la universitat, la vulnerabilitat va provocar un atac de denegació de servei obligant el sistema a 'fer trucades molt cares a tcp_collapse_ofo_queue () i tcp_prune_ofo_queue () per a cada paquet entrant'. Tot i que això és cert, la vulnerabilitat ha estat corregida i molts distribuïdors de Linux com SUSE ja han implementat les actualitzacions. Tot i que alguns distribuïdors com Red Hat es queden enrere, continua essent cert que les actualitzacions estan disponibles i que els distribuïdors endarrerits també es posaran al dia.

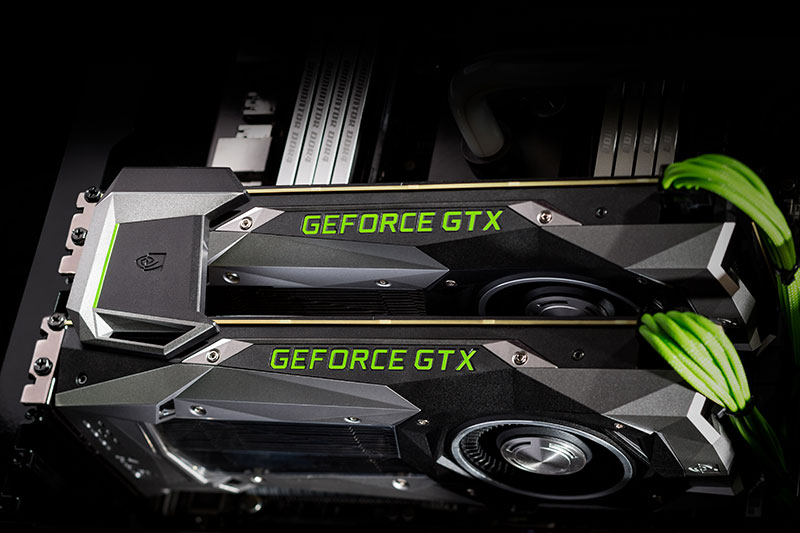

Segons un assessorament publicat al lloc web de Red Hat, a la vulnerabilitat se li va assignar l’etiqueta CVE-2018-5390 . Tot i la capacitat de l'explotació de provocar saturació de la CPU i un bloqueig de DoS, el manteniment del bloqueig de DoS requeriria 'sessions TCP bidireccionals contínues a un port obert accessible, de manera que els atacs no es poden realitzar mitjançant adreces IP falsificades'. Si l'atac es duu a terme amb 4 fluxos, pot provocar la saturació de 4 nuclis de CPU com es mostra a continuació.

4 fluxos bàsics de CPU. barret vermell

Es va comprovar que, tot i que els investigadors de la divisió CERT / CC de la Universitat Carnegie Mellon van presentar una anàlisi exhaustiva de la vulnerabilitat, no van tenir en compte els requisits necessaris per mantenir l’accident de DoS, fent que la vulnerabilitat sonés molt pitjor del que és realment.

Segons l’assessorament, la vulnerabilitat Segment Smack afecta Red Hat Enterprise Linux (RHEL) 6, RHEL 7, RHEL 7 per a temps real, RHEL 7 per ARM64, RHEL 7 per a Power i RHEL Atomic Host. Encara no s’han publicat tècniques de mitigació al lloc. No obstant això, afirma que Red Hat està treballant en la publicació de les actualitzacions i tècniques de mitigació necessàries per evitar el risc d'explotació.

![[FIXAT] Ha fallat l'afirmació: Array_Count a Ark](https://jf-balio.pt/img/how-tos/47/assertion-failed.png)