Apache Struts

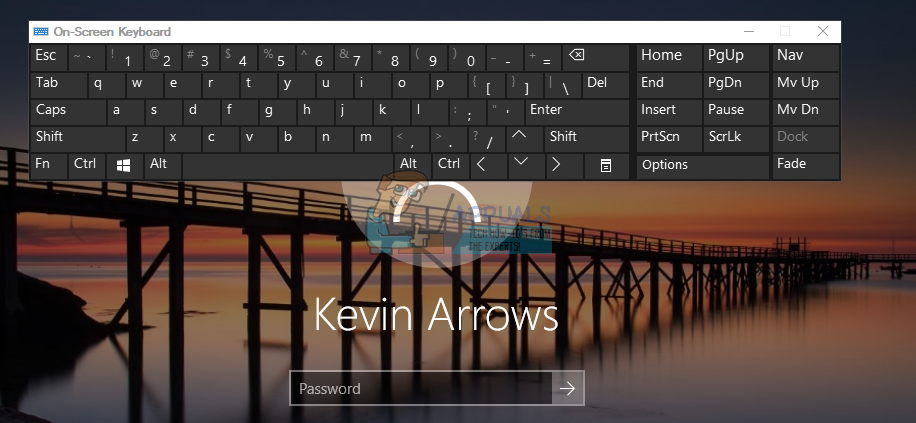

En un avís publicat al lloc web Confluence mantingut per la comunitat ASF, Yasser Zamani va descobrir una vulnerabilitat d'execució de codi remot a Apache Struts 2.x. El descobriment el va fer Man Yue Mo, de l’equip d’investigació Semmle Security. Des de llavors, la vulnerabilitat ha rebut l’etiqueta CVE-2018-11776. Es constata que afecta les versions 2.3 a 2.3.34 i 2.5 a 2.5.16 d’Apache Struts amb possibles oportunitats d’explotació de codi remot.

Aquesta vulnerabilitat sorgeix de quan s’utilitzen resultats sense espai de noms, mentre que les seves accions superiors tampoc tenen cap espai de noms ni tenen un nom de comodí. Aquesta vulnerabilitat també sorgeix de l'ús d'etiquetes URL sense valors ni accions establerts.

Es suggereix un treball al voltant de assessorament per mitigar aquesta vulnerabilitat que exigeix als usuaris assegurar-se que l’espai de noms sempre s’estableix sense fallar per a tots els resultats definits a les configuracions subjacents. A més d’això, els usuaris també s’han d’assegurar que sempre defineixen valors i accions per a les etiquetes d’URL sense fallar als seus JSP. Cal considerar aquestes coses i assegurar-les quan l’espai de noms superior no existeix o existeix com a comodí.

Tot i que el proveïdor ha assenyalat que les versions compreses entre 2.3 i 2.3.34 i 2.5 a 2.5.16 es veuen afectades, també creuen que les versions Struts no compatibles també poden estar en risc de vulnerabilitat. Per a les versions compatibles d'Apache Struts, el venedor ha publicat la versió d'Apache Struts 2.3.35 per a vulnerabilitats de la versió 2.3.x i ha llançat la versió 2.5.17 per a vulnerabilitats de la versió 2.5.x. Es demana als usuaris que actualitzin a les respectives versions per evitar el risc d'explotació. La vulnerabilitat es classifica com a crítica i, per tant, es demana una acció immediata.

A més de la mera solució d’aquestes possibles vulnerabilitats d’execució de codi remot, les actualitzacions també contenen algunes actualitzacions de seguretat que s’han implementat alhora. No s’esperen problemes de compatibilitat amb versions anteriors, ja que altres actualitzacions diverses no formen part de les versions del paquet publicades.