L’evolució del programari maliciós

L'empresa de ciberseguretat ESET ha descobert que un conegut i esquiu grup de pirateria ha estat desplegant tranquil·lament un programa maliciós que té alguns objectius específics. El programari maliciós explota una porta posterior que ha passat sota el radar amb èxit en el passat. A més, el programari realitza proves interessants per assegurar-se que s’orienta a un ordinador que s’utilitza activament. Si el programari maliciós no detecta l’activitat o no se’n satisfà, simplement s’apaga i s’esvaeix per mantenir el sigil òptim i eludir la possible detecció. El nou programari maliciós busca personalitats importants dins de la maquinària del govern estatal. En poques paraules, el programari maliciós persegueix diplomàtics i departaments governamentals de tot el món

El Ke3chang sembla que el grup avançat d'amenaces persistents ha ressorgit amb una nova campanya de pirateria informàtica centrada. El grup ha llançat i gestionat amb èxit campanyes de ciberespionatge des d’almenys el 2010. Les activitats i les gestions del grup són força eficients. Combinat amb els objectius previstos, sembla que el país està patrocinat per una nació. L 'última varietat de programari maliciós desplegat per Ke3chang el grup és força sofisticat. Els troians d’accés remot desplegats anteriorment i altres programes maliciosos també estaven ben dissenyats. No obstant això, el nou programari maliciós va més enllà de la infecció cega o massiva de les màquines objectiu. En canvi, el seu comportament és força lògic. El programari maliciós intenta confirmar i autenticar la identitat de l'objectiu i de la màquina.

Investigadors de ciberseguretat d’ESET identifiquen nous atacs de Ke3chang:

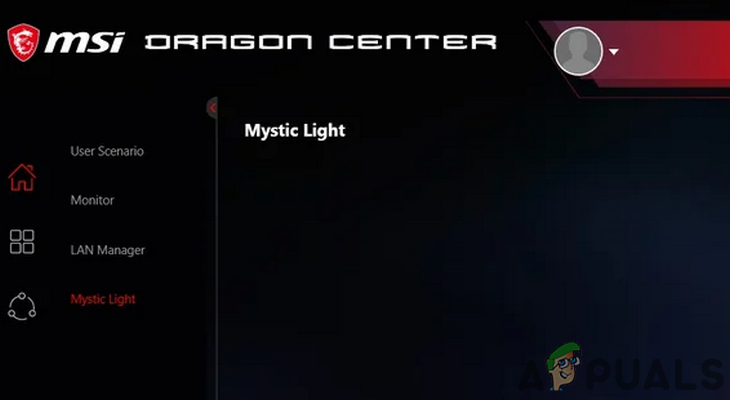

El grup d’amenaques persistents avançades Ke3chang, actiu des de 2010 com a mínim, també s’identifica com APT 15. El popular antivirus eslovac, el tallafoc i altra empresa de ciberseguretat ESET han identificat rastres confirmats i proves de les activitats del grup. Investigadors d’ESET afirmen que el grup Ke3chang utilitza tècniques de confiança i provades. Tot i això, el programari maliciós s’ha actualitzat significativament. A més, aquesta vegada, el grup intenta explotar una nova porta posterior. La porta del darrere no descoberta i no reportada anteriorment s’anomena provisionalment Okrum.

Els investigadors d’ESET van indicar, a més, que les seves anàlisis internes indiquen que el grup va a buscar organismes diplomàtics i altres institucions governamentals. Per cert, el grup Ke3chang ha estat excepcionalment actiu en la realització de campanyes de ciberespionatge sofisticades, dirigides i persistents. Tradicionalment, el grup anava darrere de funcionaris governamentals i personalitats importants que treballaven amb el govern. Les seves activitats s’han observat a països d’Europa i Amèrica Central i del Sud.

Nou programari maliciós d'Okrum utilitzat pel grup Ke3chang per dirigir-se a diplomàtics https://t.co/asgcCKWqu6 pic.twitter.com/KFSk5NW0FO

- Store4app (@ Store4app1) 18 de juliol de 2019

L’interès i el focus d’ESET continuen sent el grup Ke3chang perquè el grup ha estat força actiu al país d’origen de l’empresa, Eslovàquia. No obstant això, altres objectius populars del grup són Bèlgica, Croàcia i la República Txeca a Europa. Se sap que el grup s’ha dirigit a Brasil, Xile i Guatemala a Amèrica del Sud. Les activitats del grup Ke3chang indiquen que podria ser un grup de pirateria patrocinat per l’estat amb un potent maquinari i altres eines de programari que no estan disponibles per a pirates informàtics habituals o individuals. Per tant, els darrers atacs també podrien formar part d'una campanya sostinguda a llarg termini per obtenir informació, va assenyalar Zuzana Hromcova, investigadora d'ESET, 'El principal objectiu de l'atacant és probablement el ciberespionatge, per això van seleccionar aquests objectius'.

Com funciona el malware Ketrican i la porta posterior Okrum?

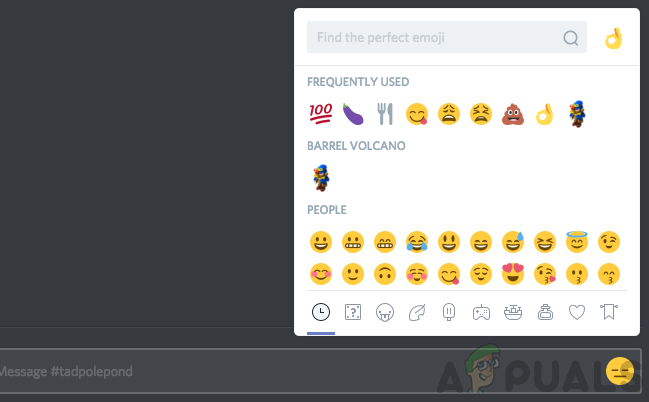

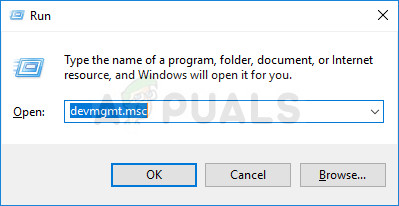

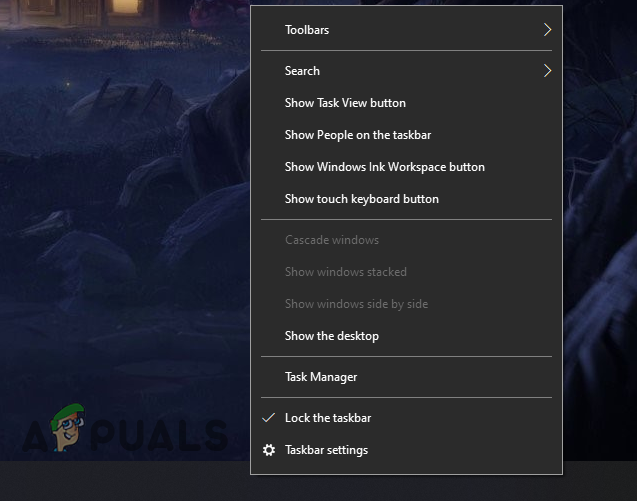

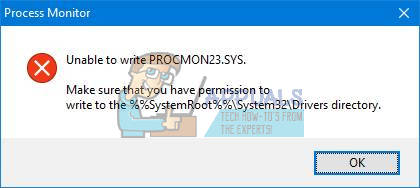

El malware Ketrican i la porta posterior Okrum són força sofisticats. Els investigadors de seguretat encara estan investigant com es va instal·lar o deixar caure la porta posterior a les màquines objectiu. Tot i que la distribució de la porta posterior Okrum continua sent un misteri, el seu funcionament és encara més fascinant. La porta posterior Okrum realitza algunes proves de programari per confirmar que no s’executa en un sandbox, que és essencialment un espai virtual segur que els investigadors de seguretat utilitzen per observar el comportament del programari maliciós. Si el carregador no obté resultats fiables, simplement s’acaba per evitar la detecció i anàlisis posteriors.

El mètode de la porta posterior Okrum per confirmar que s’executa en un ordinador que treballa al món real també és força interessant. El carregador o la porta posterior activen la ruta per rebre la càrrega útil real després de fer clic al botó esquerre del ratolí almenys tres vegades. Els investigadors creuen que aquesta prova de confirmació es realitza principalment per assegurar-se que la porta del darrere funciona en màquines reals que funcionen i no en màquines virtuals o sandbox.

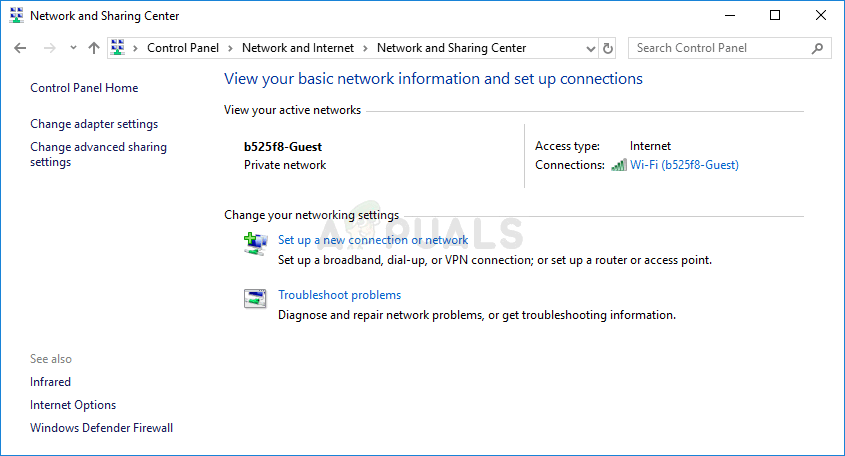

Un cop satisfet el carregador, la porta posterior Okrum es concedeix primer privilegis d'administrador complets i recopila informació sobre la màquina infectada. Tabula informació com el nom de l’ordinador, el nom d’usuari, l’adreça IP de l’amfitrió i el sistema operatiu instal·lat. Posteriorment es demanen eines addicionals. El nou malware Ketrican també és força sofisticat i inclou múltiples funcionalitats. Fins i tot té un programa de descàrrega incorporat i un programa de càrrega. El motor de càrrega s’utilitza per exportar fitxers de manera furtiva. L'eina de descàrrega del programari maliciós pot demanar actualitzacions i fins i tot executar ordres complexes de l'intèrpret d'ordres per penetrar profundament a la màquina amfitriona.

Un grup de programes maliciosos de la vella escola que es creu que opera a la Xina s’ha dirigit a diplomàtics amb el que els investigadors de la informació afirmen que és una porta posterior sense papers. El grup Ke3chang, que ha estat actiu des de fa uns quants anys, fa temps que ... https://t.co/n1TBoQ1pQX

- El registre: resum (@_TheRegister) 18 de juliol de 2019

Investigadors d’ESET havien observat anteriorment que la porta del darrere d’Okrum fins i tot podia desplegar eines addicionals com Mimikatz. Aquesta eina és essencialment un registrador de claus sigilós. Pot observar i enregistrar pulsacions de tecles i intentar robar credencials d’inici de sessió en altres plataformes o llocs web.

Per cert, els investigadors han notat diverses similituds en les ordres que utilitzen la porta posterior Okrum i el malware ketrican per evitar la seguretat, atorgar privilegis elevats i realitzar altres activitats il·lícites. La inconfusible semblança entre els dos ha fet creure que els dos investigadors estan estretament relacionats. Si no és una associació prou forta, tant el programari s’havia dirigit a les mateixes víctimes, va assenyalar Hromcova: “Vam començar a connectar els punts quan vam descobrir que la porta posterior Okrum s’utilitzava per deixar caure una porta posterior Ketrican, compilada el 2017. A més, , hem trobat que algunes entitats diplomàtiques afectades pel malware Okrum i les portes posteriors ketricanes del 2015 també es van veure afectades per les portes posteriors cetranes del 2017. ”

El grup AP3 de Ke3chang llança la bomba de la porta del darrere d'Okrum sobre objectius diplomàtics https://t.co/GhovtgTkvd pic.twitter.com/3TthDyH1iR

- 420 Cyber, Inc. (@ 420Cyber) 18 de juliol de 2019

Les dues peces relacionades de programari maliciós separades per anys i les activitats persistents del grup avançat d’amenaça persistent Ke3chang indiquen que el grup s’ha mantingut fidel al ciberespionatge. ESET confia, el grup ha anat millorant les seves tàctiques i la naturalesa dels atacs ha anat creixent en sofisticació i eficàcia. El grup de ciberseguretat fa temps que fa cròniques de les gestes del grup i ho ha estat manteniment d’un informe d’anàlisi detallat .

Fa poc vam informar sobre com un grup de pirates informàtics havia abandonat les seves altres activitats il·legals en línia i va començar a centrar-se en el ciberespionatge . És molt probable que els grups de pirateria informàtica puguin trobar millors perspectives i beneficis en aquesta activitat. Amb els atacs patrocinats per l'estat, els governs canalla també podrien estar donant suport secret als grups i oferint-los un perdó a canvi de valuosos secrets d'Estat.