Il·lustració de ciberseguretat

Els fabricants del popular programari antivirus i de seguretat digital ESET han descobert els atacants que van explotar una vulnerabilitat recent del dia zero del sistema operatiu Windows. Es creu que el grup de pirateria que hi ha darrere de l'atac està duent a terme un ciberespionatge. Curiosament, aquest no és un objectiu o metodologia típica del grup que porta el nom de 'Buhtrap' i, per tant, l'explotació indica que el grup pot haver pivotat.

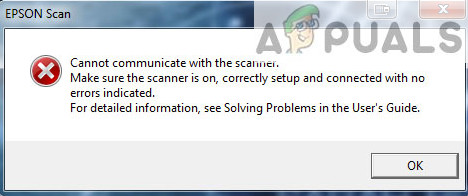

El fabricant eslovac d’antivirus ESET ha confirmat que un grup de pirates informàtics conegut com a Buhtrap està darrere d’una vulnerabilitat recent de Windows OS de dia zero que va ser explotada en llibertat. El descobriment és força interessant i preocupant perquè les activitats del grup es van reduir severament uns anys enrere quan es va filtrar en línia el seu nucli bàsic de codi de programari. Segons els informes, l'atac va utilitzar una vulnerabilitat de zero dies del sistema operatiu Windows per dur a terme un ciberespionatge. Sens dubte, es tracta d’un nou desenvolupament preocupant principalment perquè Buhtrap mai no va mostrar interès a extreure informació. Les activitats principals del grup consistien en robar diners. Quan era molt actiu, els objectius principals de Buhtrap eren les institucions financeres i els seus servidors. El grup va utilitzar el seu propi programari i codis per comprometre la seguretat dels bancs o dels seus clients per robar diners.

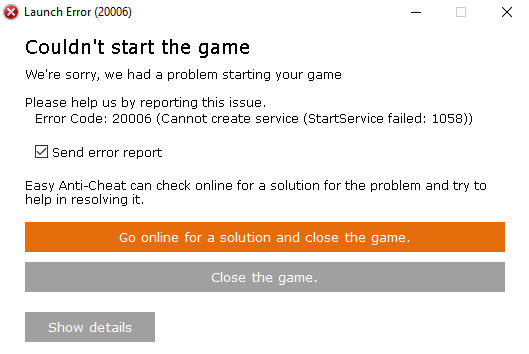

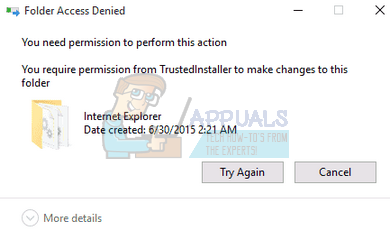

Per cert, Microsoft acaba d’emetre un pedaç per bloquejar la vulnerabilitat del sistema operatiu Windows de dia zero. L’empresa havia identificat l’error i l’ha etiquetat CVE-2019-1132 . El pegat formava part del paquet de dimarts de juliol de 2019.

Buhtrap pivota cap al ciberespionatge:

Els desenvolupadors d'ESET han confirmat la participació de Buhtrap. A més, el fabricant d'antivirus fins i tot ha afegit que el grup participava en la realització de ciberespionatge. Això va completament en contra de qualsevol exploit anterior de Buhtrap. Per cert, ESET és conscient de les darreres activitats del grup, però no ha divulgat els objectius del grup.

Curiosament, diverses agències de seguretat han indicat reiteradament que Buhtrap no és un vestit habitual de pirates informàtics patrocinats per l’estat. Els investigadors de seguretat confien que el grup opera principalment des de Rússia. Sovint es compara amb altres grups de pirateria enfocats com Turla, Fancy Bears, APT33 i Equation Group. Tot i això, hi ha una diferència crucial entre Buhtrap i altres. El grup poques vegades surt a la superfície o es fa responsable dels seus atacs obertament. A més, els seus objectius principals sempre han estat les institucions financeres i el grup va buscar els diners en lloc de la informació.

El grup Buhtrap utilitza el dia zero a les darreres campanyes d’espionatge: la investigació d’ESET revela que el grup criminal conegut també ha dut a terme campanyes d’espionatge durant els darrers cinc anys. El post Buhtrap fa servir el dia zero a les darreres campanyes d’espionatge. https://t.co/mvCyy424cg pic.twitter.com/9OJ6nXZ1sT

- Shah Sheikh (@shah_sheikh) 11 de juliol de 2019

Buhtrap va aparèixer per primera vegada el 2014. El grup es va donar a conèixer després de perseguir moltes empreses russes. Aquests negocis eren força reduïts i, per tant, els robatoris no van oferir molts beneficis lucratius. Tot i així, obtenint èxit, el grup va començar a dirigir-se a institucions financeres més grans. Buhtrap va començar a anar després de bancs russos relativament ben vigilats i amb seguretat digital. Un informe del Grup IB indica que el grup Buhtrap va aconseguir sortir amb més de 25 milions de dòlars. En total, el grup va atacar amb èxit prop de 13 bancs russos, va reclamar la companyia de seguretat Symantec . Curiosament, la majoria dels robatoris digitals es van executar amb èxit entre l'agost del 2015 i el febrer del 2016. En altres paraules, Buhtrap va aconseguir explotar uns dos bancs russos al mes.

Les activitats del grup Buhtrap van cessar sobtadament després de la seva pròpia porta posterior Buhtrap, una combinació d’eines de programari desenvolupada enginyosament en línia. Els informes indiquen que alguns membres del propi grup podrien haver filtrat el programari. Tot i que les activitats del grup es van aturar bruscament, l'accés al poderós conjunt d'eines de programari va permetre que diversos grups de pirates informàtics menors prosperessin. Mitjançant el programari ja perfecte, molts grups petits van començar a realitzar els seus atacs. El principal desavantatge va ser el gran nombre d'atacs que van tenir lloc amb la porta del darrere de Buhtrap.

Des de la filtració de la porta del darrere de Buhtrap, el grup va pivotar activament per realitzar ciberatacs amb una intenció completament diferent. No obstant això, investigadors d’ESET afirmen que han vist les tàctiques de canvi de grup des del desembre del 2015. Pel que sembla, el grup va començar a dirigir-se a organismes i institucions governamentals, va assenyalar ESET: “Sempre és difícil atribuir una campanya a un actor concret quan les seves eines 'el codi font està disponible gratuïtament al web. No obstant això, a mesura que el canvi en els objectius es va produir abans de la filtració del codi font, avaluem amb molta confiança que les mateixes persones darrere dels primers atacs de programari maliciós de Buhtrap contra empreses i bancs també participen en les institucions governamentals '.

Buhtrap segur que té una estranya evolució ... des de robar 25 milions de dòlars a bancs russos ... fins a realitzar operacions de ciberespionatge. És aquest l’efecte bogachev? pic.twitter.com/nuQ7ZKPU1Y

- Catalin Cimpanu (@campuscodi) 11 de juliol de 2019

Els investigadors d’ESET van poder reclamar la mà de Buhtrap en aquests atacs perquè van ser capaços d’identificar patrons i van descobrir diverses similituds en la manera de dur a terme els atacs. 'Tot i que s'han afegit noves eines al seu arsenal i s'han aplicat actualitzacions a les més antigues, les tàctiques, tècniques i procediments (TTP) utilitzades a les diferents campanyes de Buhtrap no han canviat dràsticament durant tots aquests anys'.

Buhtrap Utilitza una vulnerabilitat de zero dies del sistema operatiu Windows que es podria comprar a la web fosca?

És interessant observar que el grup Buhtrap va utilitzar la vulnerabilitat del sistema operatiu Windows que era força recent. En altres paraules, el grup va desplegar un defecte de seguretat que normalment s’etiqueta com a “dia zero”. Aquests defectes solen no tenir pegats i no són fàcilment disponibles. Per cert, el grup ha utilitzat anteriorment vulnerabilitats de seguretat al sistema operatiu Windows. Tot i això, normalment han confiat en altres grups de pirates informàtics. A més, la majoria de les explotacions tenien pedaços emesos per Microsoft. És molt probable que el grup realitzés cerques buscant màquines Windows sense pedaç per infiltrar-se.

Aquest és el primer cas conegut en què els operadors de Buhtrap van utilitzar una vulnerabilitat sense parches. En altres paraules, el grup va utilitzar una veritable vulnerabilitat de zero dies dins del sistema operatiu Windows. Com que el grup, òbviament, no tenia les habilitats necessàries per descobrir els defectes de seguretat, els investigadors creuen fermament que el grup hauria comprat el mateix. Costin Raiu, que dirigeix l’equip d’investigació i anàlisi global de Kaspersky, creu que la vulnerabilitat del dia zero és essencialment un defecte de “elevació de privilegis” venut per un corredor d’explotacions conegut com Volodya. Aquest grup té una història de vendes d’explotacions de dia zero tant a grups de ciberdelinqüència com a estats nació.

Buhtrap #Malware amb patró (i mida) típic de l'executable codificat en base64 incrustat al fitxer doc. https://t.co/SOt3XtZ8KH pic.twitter.com/dYBSMLFLx6

- marc ochsenmeier (@ochsenmeier) 11 de juliol de 2019

Hi ha rumors que afirmen que el pivot de Buhtrap contra el ciberespionatge podria haver estat gestionat per la intel·ligència russa. Tot i que no està fonamentada, la teoria podria ser exacta. Podria ser possible que el servei d'intel·ligència rus contractés Buhtrap per espiar-los. El pivot podria formar part d’un acord per perdonar les transgressions del grup en lloc de dades corporatives o governamentals sensibles. Es creia que el departament d’intel·ligència de Rússia havia orquestrat a gran escala a través de grups de pirateria informàtica de tercers en el passat. Investigadors de seguretat han afirmat que Rússia recluta regularment, però de manera informal, persones amb talent per intentar penetrar en la seguretat d'altres països.

Curiosament, el 2015 es creia que Buhtrap participava en operacions de ciberespionatge contra governs. Els governs d'Europa de l'Est i els països d'Àsia Central han afirmat rutinàriament que els pirates informàtics russos han intentat penetrar en la seva seguretat en diverses ocasions.

Etiquetes Seguretat cibernètica