S'ha trobat una vulnerabilitat d'escalada de privilegis de nom d'usuari al connector VPNC del gestor de xarxa. Aquesta vulnerabilitat d’injecció és aprofitada pel mòdul Metaspoilt del programa per obtenir accés al privilegi d’arrel.

Això va ser descobert per Denis Adnzakovic, que va trobar que el connector network-manager-vpnc per al suport de VPNC a NetworkManager es podia explotar amb una vulnerabilitat d’escalada de privilegis mitjançant un caràcter de nova línia per injectar un paràmetre d’ajut de contrasenya a l’esquema de configuració que s’encarrega de transmetre informació a el vpnc. Aquesta vulnerabilitat suposa un risc perquè permet a un usuari local que l’explota obtenir l’accés desitjat per canviar la configuració del sistema, així com executar ordres arbitràries amb privilegis d’arrel.

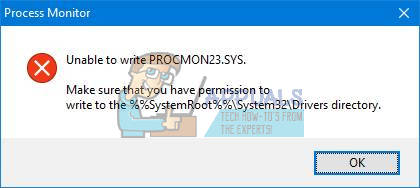

Indicadors de vulnerabilitat similars es van descobrir per primera vegada a l'11thde juliol de 2018. Després es va contactar amb la seguretat de Gnome i es va rebre un agraïment de la firma dos dies després el 13thde juliol. L'etiqueta d'identificació CVE CVE-2018-10900 s'ha assignat a la vulnerabilitat el 20thde juliol i Network Manager VPNC versió 1.2.6 es va llançar l'endemà per mitigar les preocupacions derivades de la vulnerabilitat. An assessorament va ser alliberat per Gnome Security el 21cde juliol també.

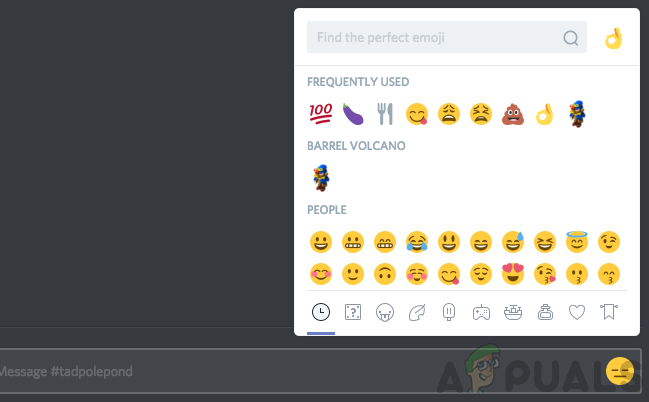

Sembla que aquesta mateixa vulnerabilitat s'està transformant, adaptant i ressorgint de diferents maneres recentment. L'informe més recent d'aquesta vulnerabilitat és el cas d'escalada de privilegis de nom d'usuari en què el mòdul Metaspoilt utilitza una nova vulnerabilitat d'injecció de línia al conjunt i executa un nom d'usuari per a una connexió VPN per introduir un mecanisme de configuració d'ajudant de contrasenya a la configuració canalitzar la pròpia connexió.

A causa de la forma en què l’assistent de contrasenya es troba amb l’accés a la ubicació root, el gestor de xarxes l’executa com a root quan s’inicia la connexió, donant-li permisos elevats per interferir amb el sistema de xarxa VPN.

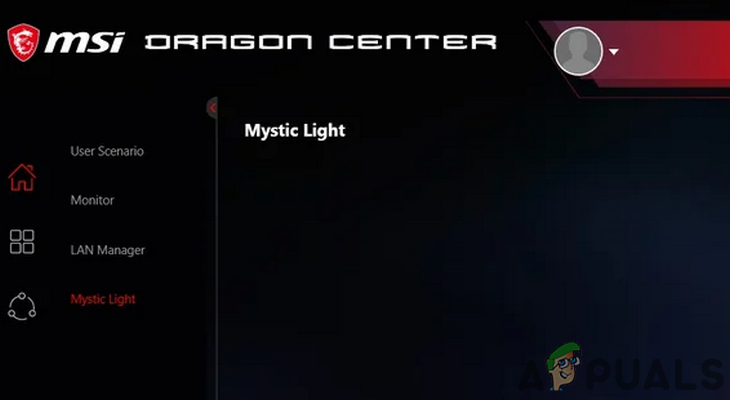

S'ha comprovat que aquesta vulnerabilitat afecta el Network Manager VPNC versions 1.2.6 i posteriors. El mòdul particular de Metaspoilt tractat aquí s’ha observat a les següents versions de VPNC: 2.2.4-1 a Debian 9.0.0 (x64) i 1.1.93-1 a Ubuntu Linux 16.04.4 (x64).

Etiquetes vpn