MySQL

Un grup dedicat d’hacker realitza una cerca bastant simplista però persistent de bases de dades MySQL. Les bases de dades vulnerables es dirigeixen a la instal·lació de ransomware. Els administradors de servidors MySQL que necessiten accés a les seves bases de dades de manera remota han de ser molt prudents.

Els pirates informàtics fan una cerca constant a tot Internet. Aquests hackers, que es creu que es troben a la Xina, busquen servidors Windows que executin bases de dades MySQL. Evidentment, el grup té previst fer-ho infectar aquests sistemes amb el ransomware GandCrab .

Ransomware és un sofisticat programari que bloqueja l’autèntic propietari dels fitxers i exigeix el pagament per enviar-los a través d’una clau digital. És interessant notar que les empreses de ciberseguretat no han vist fins ara cap actor amenaçador que hagi atacat els servidors MySQL que s’executaven en sistemes Windows, especialment per infectar-los amb ransomware. Dit d’una altra manera, és poc freqüent que els pirates informàtics cerquin bases de dades o servidors vulnerables i instal·lin codi maliciós. La pràctica normal observada habitualment és un intent sistemàtic de robar dades mentre s’intenta eludir la detecció.

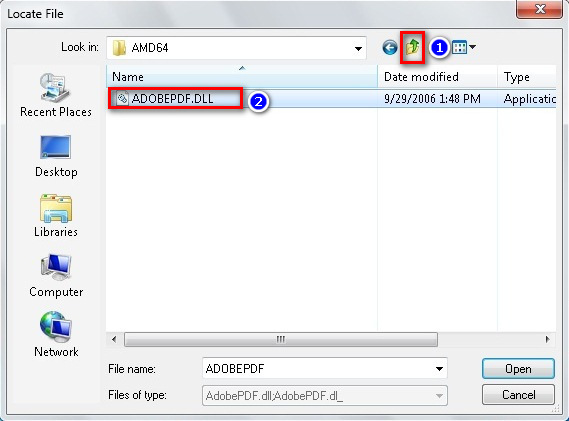

Andrew Brandt, investigador principal de Sophos, va descobrir l’últim intent de rastrejar Internet per buscar bases de dades MySQL vulnerables que s’executaven en sistemes Windows. Segons Brandt, sembla que els pirates informàtics busquen bases de dades MySQL accessibles a Internet que acceptin ordres SQL. Els paràmetres de cerca comproven si els sistemes estan executant el sistema operatiu Windows. En trobar aquest sistema, els pirates informàtics utilitzen ordres SQL malintencionades per plantar un fitxer als servidors exposats. La infecció, un cop reeixida, s’utilitza en una data posterior per allotjar el ransomware GandCrab.

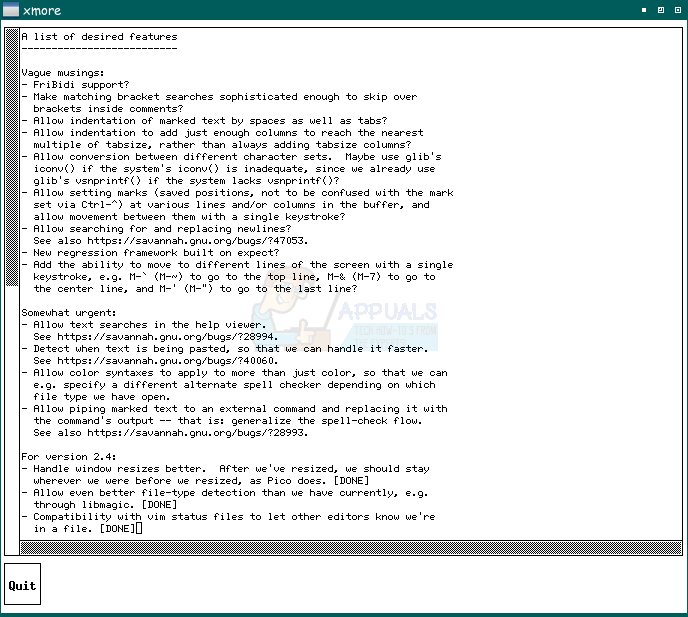

Aquests darrers intents són preocupants perquè l’investigador de Sophos va aconseguir remuntar-los a un servidor remot que podria ser un dels diversos. Evidentment, el servidor tenia un directori obert que executava un programari de servidor anomenat HFS, que és un tipus de servidor de fitxers HTTP. El programari oferia estadístiques sobre les càrregues útils malicioses de l'atacant.

En elaborar els resultats, Brandt va dir: 'Sembla que el servidor indica més de 500 descàrregues de la mostra que he vist la descàrrega MySQL honeypot (3306-1.exe). Tot i això, les mostres anomenades 3306-2.exe, 3306-3.exe i 3306-4.exe són idèntiques a aquest fitxer. Compte junts, hi ha hagut prop de 800 descàrregues en els cinc dies des que es van col·locar en aquest servidor, així com més de 2300 descàrregues de l’altra mostra (aproximadament una setmana més antiga) GandCrab al directori obert. Per tant, tot i que no es tracta d’un atac especialment massiu o generalitzat, suposa un greu risc per als administradors de servidors MySQL que han obert un forat al tallafoc perquè el port 3306 del seu servidor de base de dades sigui accessible pel món exterior ”.

És tranquil·litzador constatar que els administradors de servidor MySQL amb experiència rarament configuren malament els seus servidors, o el pitjor és que deixen les seves bases de dades sense contrasenyes. Malgrat això, aquests casos no són infreqüents . Pel que sembla, el propòsit de les exploracions persistents sembla l’explotació oportunista de sistemes o bases de dades mal configurats sense contrasenyes.