Adaptador de pantalla sense fils de Microsoft. Portàtil G7

L’Adaptador de visualització sense fils de Microsoft V2 ha estat diagnosticat amb tres vulnerabilitats: vulnerabilitat per injecció d’ordres, vulnerabilitat de control d’accés trencada i vulnerabilitat de dos atacs malvats. La primera vulnerabilitat només s’ha provat a les versions 2.0.8350 a 2.0.8372 del programari Microsoft Wireless Display Adapter V2 i s’ha comprovat que afecta totes les versions d’aquest interval. S'ha trobat que les vulnerabilitats de control d'accés trencat i d'atac bessó maligne només afecten la versió de programari 2.0.8350 de l'interval provat. No s’han provat altres versions del programari i encara no s’han aprofitat les vulnerabilitats. S'ha assignat l'etiqueta a la vulnerabilitat d'injecció d'ordres CVE-2018-8306 , i se li ha fet una avaluació del risc relativament moderada.

L'adaptador de pantalla sense fils de Microsoft és un dispositiu de maquinari que permet la difusió de pantalles des de dispositius Microsoft Windows habilitats per Miracast. El mecanisme utilitza la connexió Wi-Fi Direct i el canal de transmissió d’àudio / vídeo Miracast per transmetre la pantalla. El procés es xifra WPA2 segons el xifratge de la connexió Wi-Fi que s’utilitza per obtenir més seguretat.

Per tal d’aparellar el dispositiu amb la pantalla, el mecanisme ofereix una connexió amb botó polsador i una connexió PIN. Un cop establerta la connexió, no cal verificar el dispositiu per a cada connexió posterior.

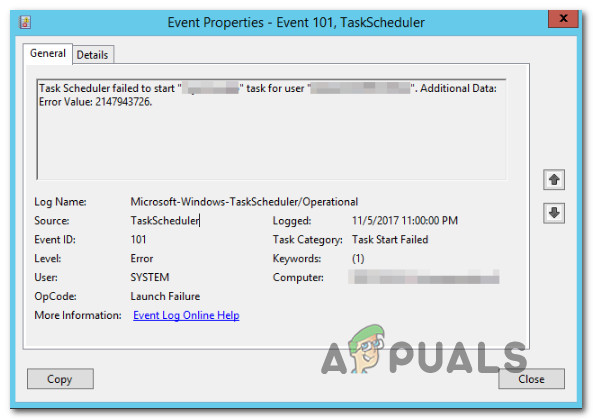

Continuant amb aquesta autorització aconseguida prèviament, es pot produir una vulnerabilitat per injecció d'ordres quan el nom de l'adaptador de pantalla es defineix al paràmetre 'NewDeviceName'. En crear una situació en què els personatges s’escapen dels scripts de la línia d’ordres, el dispositiu es configura en un bucle d’arrencada on deixa de funcionar correctament. L'escriptura afectada per aquesta vulnerabilitat és l'script '/cgi-bin/msupload.sh'.

La segona vulnerabilitat, el control d’accés trencat, es pot produir quan s’utilitza el mètode de configuració del polsador per a l’aparellament de dispositius, que només requereix que el dispositiu estigui dins del rang sense fils sense necessitat d’accés físic per verificar el PIN. Un cop establerta la primera connexió d'aquesta manera, les connexions posteriors no necessiten verificació, cosa que permet que un dispositiu compromès tingui un control sense restriccions.

La tercera vulnerabilitat, l’atac bessó maligne, es produeix quan un atacant manipula un usuari per connectar-se al seu dispositiu MSWDA connectant-se al MSWDA legítim i només publicant el propi MSWDA de l’atacant perquè l’usuari es pugui connectar. Un cop establerta la connexió, l’usuari no sabrà que s’ha connectat al dispositiu equivocat i l’atacant tindrà accés als fitxers i dades de l’usuari, transmetent el contingut al seu dispositiu.

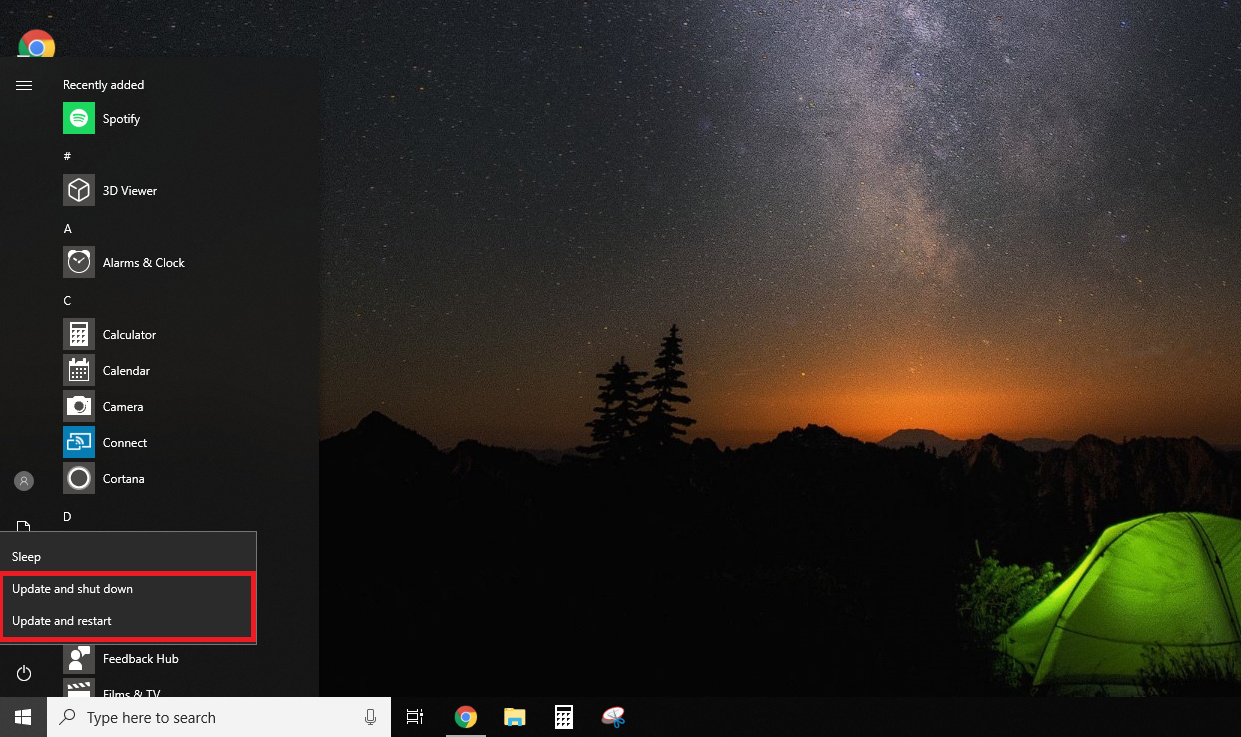

Microsoft es va contactar inicialment el 21cde març sobre aquest conjunt de vulnerabilitats. El número CVE es va assignar el 19thde juny i les actualitzacions del firmware es van publicar el 10thde juliol. Des de llavors, Microsoft acaba d’avançar amb la seva divulgació pública assessorament . Les vulnerabilitats afecten col·lectivament les versions 2.0.8350, 2.0.8365 i 2.0.8372 del programari Microsoft Wireless Display Adapter V2.

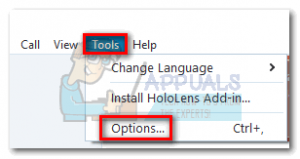

Les actualitzacions de seguretat etiquetades com a 'importants' per Microsoft estan disponibles per a les tres versions del seu lloc web com a part del butlletí de seguretat publicat. Una altra mitigació suggerida requereix que els usuaris obrin l'aplicació Windows Wireless Adapter Microsoft i marqueu la casella que hi ha al costat de 'Vincula amb codi PIN' a la pestanya 'Configuració de seguretat'. Això garanteix que es requereixi accés físic al dispositiu per visualitzar-ne la pantalla i coincidir amb els codis PIN, garantint que un dispositiu no desitjat accessible sense fils no es connecti fàcilment a la configuració. Les vulnerabilitats que afecten les tres versions van rebre un CVSS 3.0 puntuació base de 5,5 cadascuna i una puntuació temporal de 5 cadascuna.