Microsoft Azure. CirtixGuru

Mitjançant el llançament de Microsoft del mòdul AzureRM 6.6.0 Azure Resource Manager, els administradors ara poden utilitzar cmdlets VA Powershell de Structured Query Language (SQL) per a les seves avaluacions de vulnerabilitat a tota la xarxa. Els cmdlets es troben al paquet AzureRM.Sql. Aquesta actualització es pot descarregar mitjançant Galeria PowerShell .

De Microsoft Avaluació de la vulnerabilitat SQL L'eina ha proporcionat als administradors de sistemes els mitjans per descobrir, gestionar i solucionar possibles vulnerabilitats de bases de dades per millorar la seguretat dels seus sistemes. L'eina s'ha utilitzat per garantir els requisits de compliment en les exploracions de bases de dades, complir els estàndards de privadesa de l'empresa i supervisar tota la xarxa empresarial, que d'una altra manera seria difícil de fer a tota la xarxa.

Proporciona el paquet SQL Advanced Threat Protection per a la base de dades SQL d'Azure protecció de la informació mitjançant la classificació de dades sensibles. També utilitza detecció d'amenaces per resoldre problemes de seguretat i utilitza l'eina d'Avaluació de la Vulnerabilitat per identificar les àrees de risc.

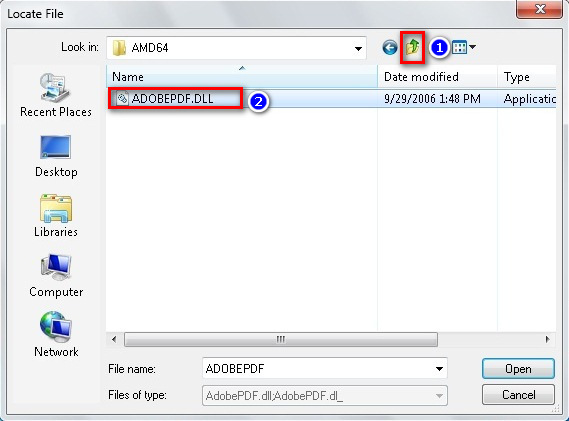

Els cmdlets inclosos a l'actualització criden a SQL Advanced Threat Protection paquet, que proporciona tres funcions principals. El primer conjunt es pot utilitzar per iniciar el paquet Advanced Threat Protection a la base de dades SQL d'Azure. El segon conjunt de cmdlets es pot utilitzar per configurar paràmetres d’avaluació de la vulnerabilitat. El tercer conjunt de cmdlets es pot utilitzar per executar exploracions i gestionar els seus resultats. L’avantatge d’aquests nous cmdlets introduïts és que aquestes operacions es poden executar directament des de la consola PowerShell a través de nombroses bases de dades amb facilitat.

Update-AzureRmSqlDatabaseVulnerabilityAssessmentSettings;

Get-AzureRmSqlDatabaseVulnerabilityAssessmentSettings;

Clear-AzureRmSqlDatabaseVulnerabilityAssessmentSettings

Set-AzureRmSqlDatabaseVulnerabilityAssessmentRuleBaseline;

Get-AzureRmSqlDatabaseVulnerabilityAssessmentRuleBaseline;

Clear-AzureRmSqlDatabaseVulnerabilityAssessmentRuleBaseline

Convert-AzureRmSqlDatabaseVulnerabilityAssessmentScan;

Get-AzureRmSqlDatabaseVulnerabilityAssessmentScanRecord;

Start-AzureRmSqlDatabaseVulnerabilityAssessmentScan

Un passeig per la utilització d’aquests cmdlets comporta l’activació de Advanced Anti-Threat Protection. A continuació, l’administrador ha de configurar les instruccions d’avaluació de la vulnerabilitat per al sistema, inclosos detalls com la freqüència d’exploracions. A continuació, cal establir paràmetres de línia de base per mesurar els escaneigs. Un cop configurats aquests detalls, l'administrador pot executar un escaneig de vulnerabilitats a la base de dades i descarregar-ne els resultats en un fitxer Excel. Aquesta trucada es realitzarà des de PowerShell. Un exemple de guió d'aquest procés el proporciona Ronit Reger a Bloc MSDN de Microsoft .