LockCrypt Ransomware. Corregiu el PC infectat

Un ransomware maliciós relativament més feble, LockCrypt, opera sota el radar per dur a terme atacs de ciberdelinqüència a baixa escala des del juny del 2017. Va estar actiu de manera més destacada el febrer i març d’aquest any, però a causa del fet que s’ha d’instal·lar el ransomware manualment en dispositius per fer-se efectius, no suposava una amenaça tan gran com alguns dels rescats cripto-criminals més notoris que hi ha, sent GrandCrab un d’ells. Després de l'anàlisi (d'un mostra obtingut de VirusTotal) per empreses antivirus com la corporació romanesa BitDefender i el MalwareBytes Research Lab, els experts en seguretat van descobrir diversos defectes en la programació del ransomware que es podrien revertir per desxifrar fitxers robats. Mitjançant la informació recollida, BitDefender ha publicat un fitxer Eina de desxifrat que és capaç de recuperar fitxers de totes les versions del ransomware LockCrypt, tret de la darrera.

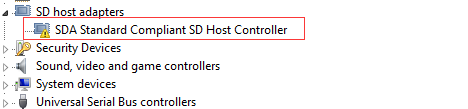

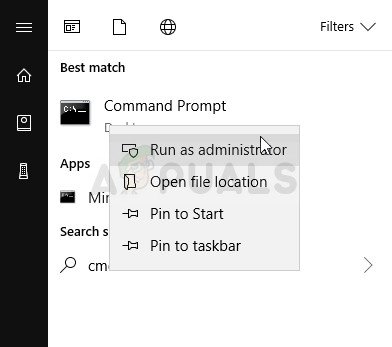

Segons una investigació exhaustiva de MalwareBytes Lab informe que analitza el malware per dins i per fora, el primer defecte descobert a LockCrypt és el fet que requereix la instal·lació manual i els privilegis d'administrador per fer-se efectius. Si es compleixen aquestes condicions, l'executable s'executa col·locant un fitxer wwvcm.exe a C: Windows i afegint també una clau de registre corresponent. Un cop el ransomware comença a penetrar al sistema, xifra tots els fitxers als quals pot accedir, inclosos els fitxers .exe, aturant els processos del sistema durant el camí per garantir que el seu propi procés continuï sense interrupcions. Els noms dels fitxers es canvien a cadenes alfanumèriques aleatòries base64 i les seves extensions es defineixen a .1btc. Al final del procés s’inicia una nota de rescat de fitxers de text i s’emmagatzema informació addicional al registre HKEY_LOCAL_MACHINE que conté l’identificador assignat a l’usuari atacat, així com recordatoris d’instruccions per a la recuperació de fitxers.

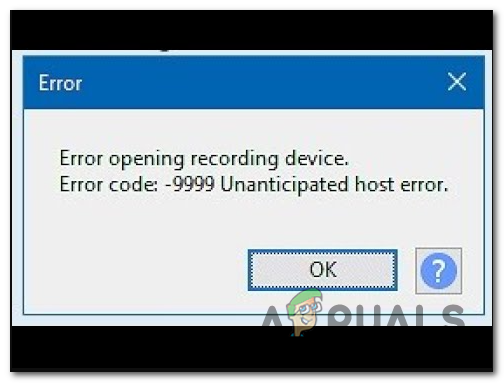

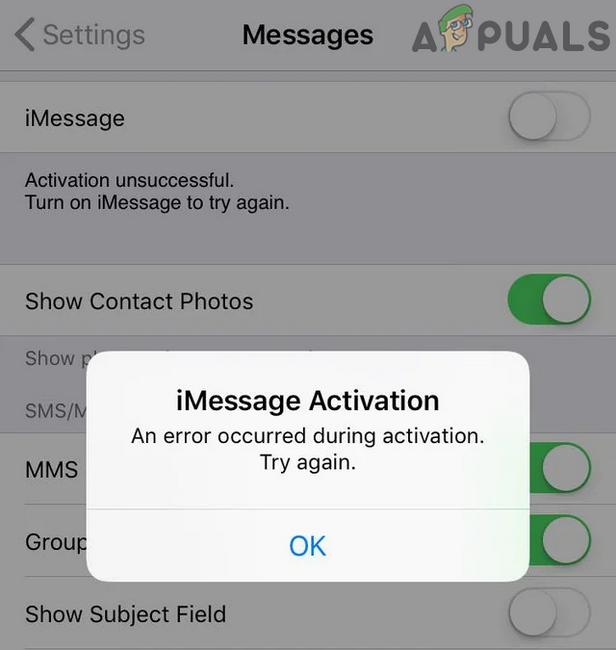

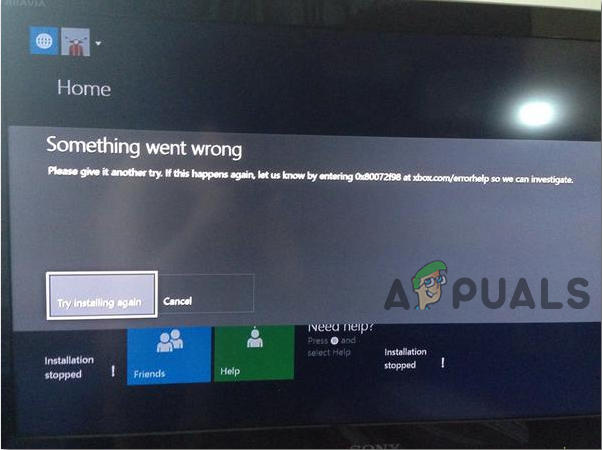

Finestra emergent de LockCrypt Ransomware Note. MalwareBytes Lab

Tot i que aquest ransomware pot funcionar sense connexió a Internet, en el cas que estigui connectat, els investigadors l’han trobat per comunicar-se amb un CnC a l’Iran, enviant-li dades alfanumèriques base64 que desxifren a la identificació, sistema operatiu i assignat del dispositiu atacat. ransomware que inhibeix la ubicació a la unitat. Els investigadors han descobert que el codi del malware utilitza la funció GetTickCount per establir noms alfanumèrics aleatoris i comunicacions que no són codis particularment forts per desxifrar. Això es fa en dues parts: la primera utilitza una operació XOR mentre que la segona utilitza XOR, així com ROL i swap bitwise. Aquests mètodes febles fan que el codi del malware sigui fàcilment desxifrable, de manera que BitDefender el va poder manipular per crear una eina de desxifratge per als fitxers .1btc bloquejats.

BitDefender ha investigat diverses versions del ransomware LockCrypt per idear una eina BitDefender disponible públicament que sigui capaç de desxifrar fitxers .1btc. Altres versions del programari maliciós també xifren els fitxers amb extensions .lock, .2018 i .mich, que també es poden desxifrar en contactar amb l’investigador de seguretat. Michael Gillespie . La versió més recent del ransomware sembla xifrar fitxers a l'extensió .BI_D per a la qual encara no s'ha dissenyat un mecanisme de desxifratge, però totes les versions anteriors ara són fàcilment desxifrables.