O'Reilly, Open Handset Alliance

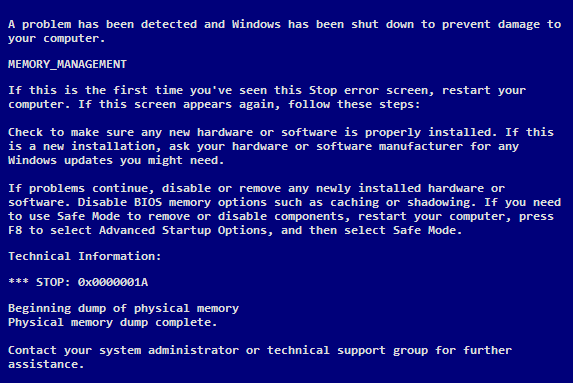

CVE-2018-9442, que es coneix com a pàgina RAM als mitjans de comunicació, pot ser un problema amb tots els dispositius Android publicats des del 2012. La vulnerabilitat és una mica una variant del problema Rowhammer, que explota un error de maquinari que es troba a les targetes de memòria modernes. Aparentment, té a veure amb la manera com funciona la tecnologia de gravació volàtil basada en semiconductors.

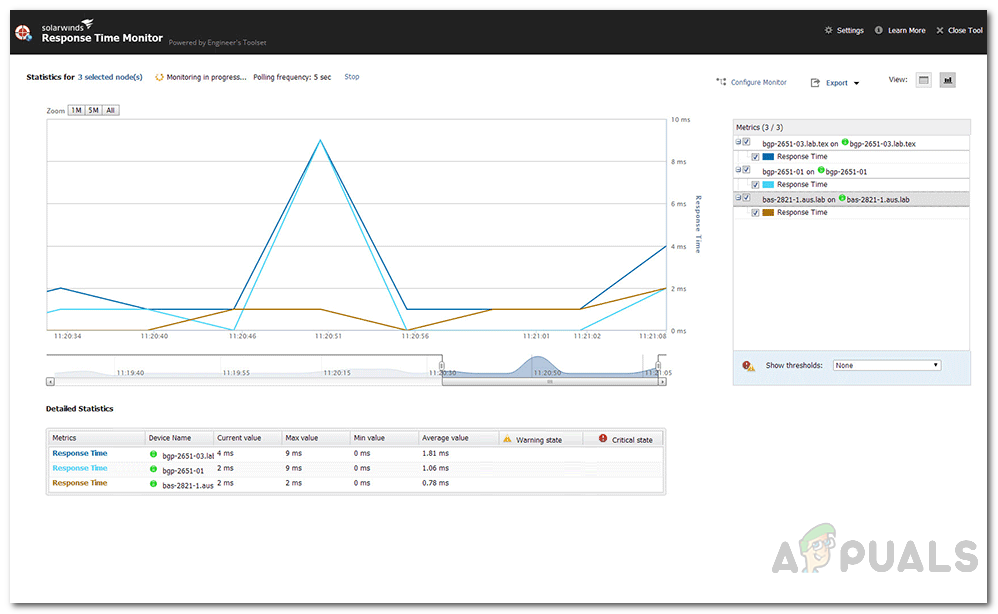

Fa uns anys, els investigadors van realitzar proves sobre com els cicles de lectura / escriptura repetits influeixen en les cèl·lules de memòria. Quan les sol·licituds s’enviaven una i altra vegada a la mateixa fila de cel·les, les operacions creaven un camp elèctric. Aquest camp teòricament podria alterar les dades emmagatzemades en altres àrees de RAM.

Aquestes alteracions anomenades Rowhammer podrien causar problemes tant en ordinadors com en dispositius Android. L'ús creatiu d'ells podria permetre l'execució de codi arbitrari.

En concret, la vulnerabilitat de la pàgina RAM podria hipotèticament permetre atacs tipus Rowhammer mitjançant paquets de xarxa i codi JavaScript. Alguns dispositius mòbils no podrien processar aquests atacs correctament i, certament, no són tan greus com els que fan servir les targetes GPU als ordinadors de sobretaula. Tot i això, els problemes amb els mòduls RAM que s’envien des del 2012 són suficientment preocupants perquè els investigadors treballin ràpidament en una mitigació.

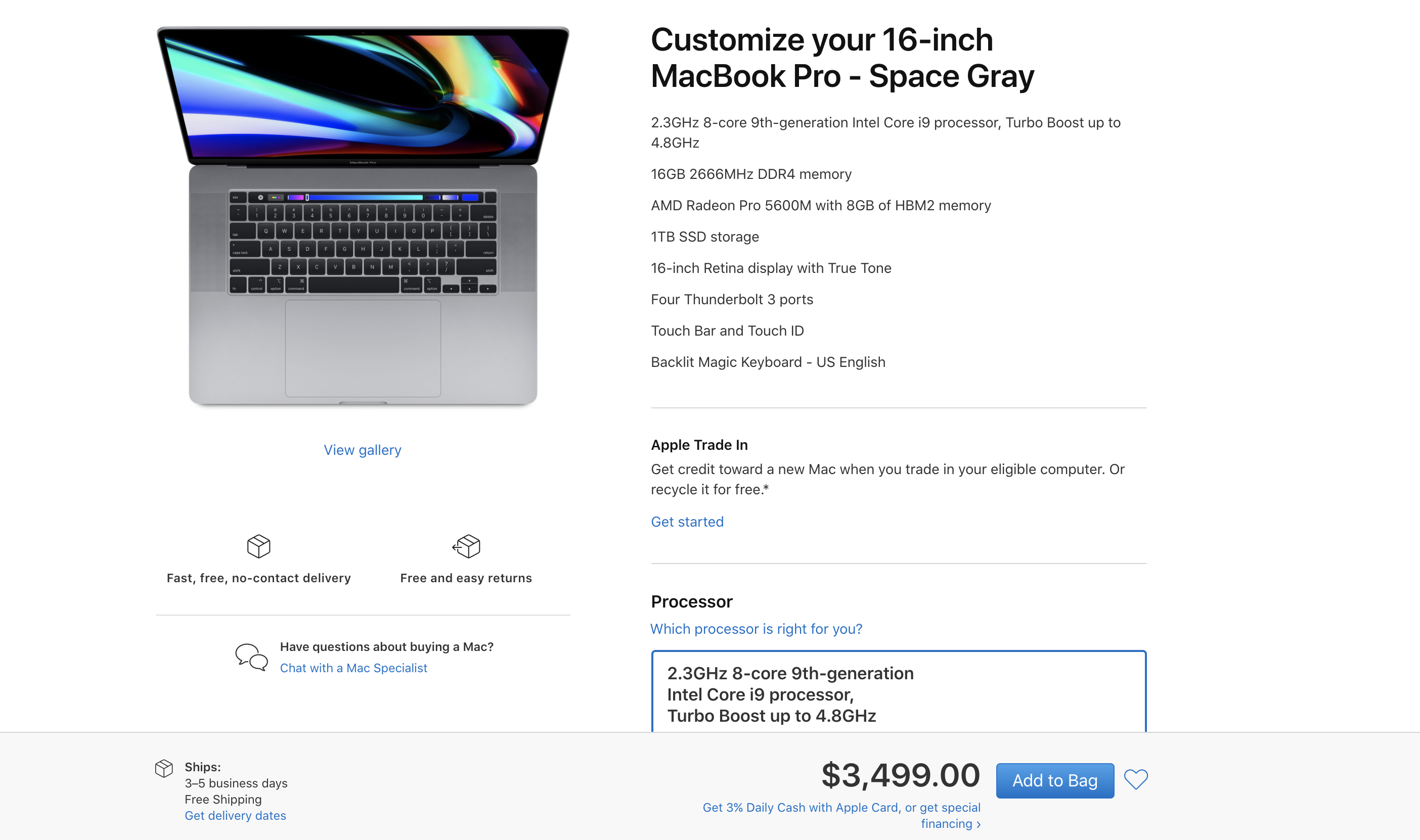

Tot i que probablement els enginyers de Cupertino desconeixien aquesta investigació en aquell moment, les diferències fonamentals en la manera com es dissenyen els dispositius Apple fan que els telèfons que funcionen amb iOS no siguin tan vulnerables com els Android. Una nova aplicació afirma que pot provar si el vostre dispositiu està subjecte a aquestes vulnerabilitats o no, i es podria convertir en una descàrrega popular en les properes setmanes.

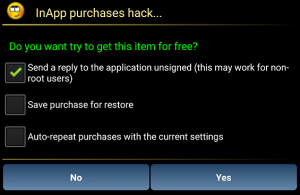

Alguns experts en seguretat d'Unix han expressat preocupacions sobre l'estat actual d'aquestes aplicacions. Tot i que l’actual sembla ser una eina ben dissenyada, hi ha el risc que en el futur no ho sigui.

Els atacants podrien publicar una versió neta de codi obert d’una futura aplicació juntament amb binaris que tinguessin exploits. Això podria provocar que els individus amb seguretat pensin en instal·lar un exploit.

L’eina actual està disponible als dipòsits oficials i els desenvolupadors insten els usuaris a instal·lar eines a mesura que estiguin disponibles des d’aquests canals. És molt improbable que qualsevol cosa que en surti resulti víctima d’aquest tipus d’enginyeria social.

Etiquetes Seguretat d'Android