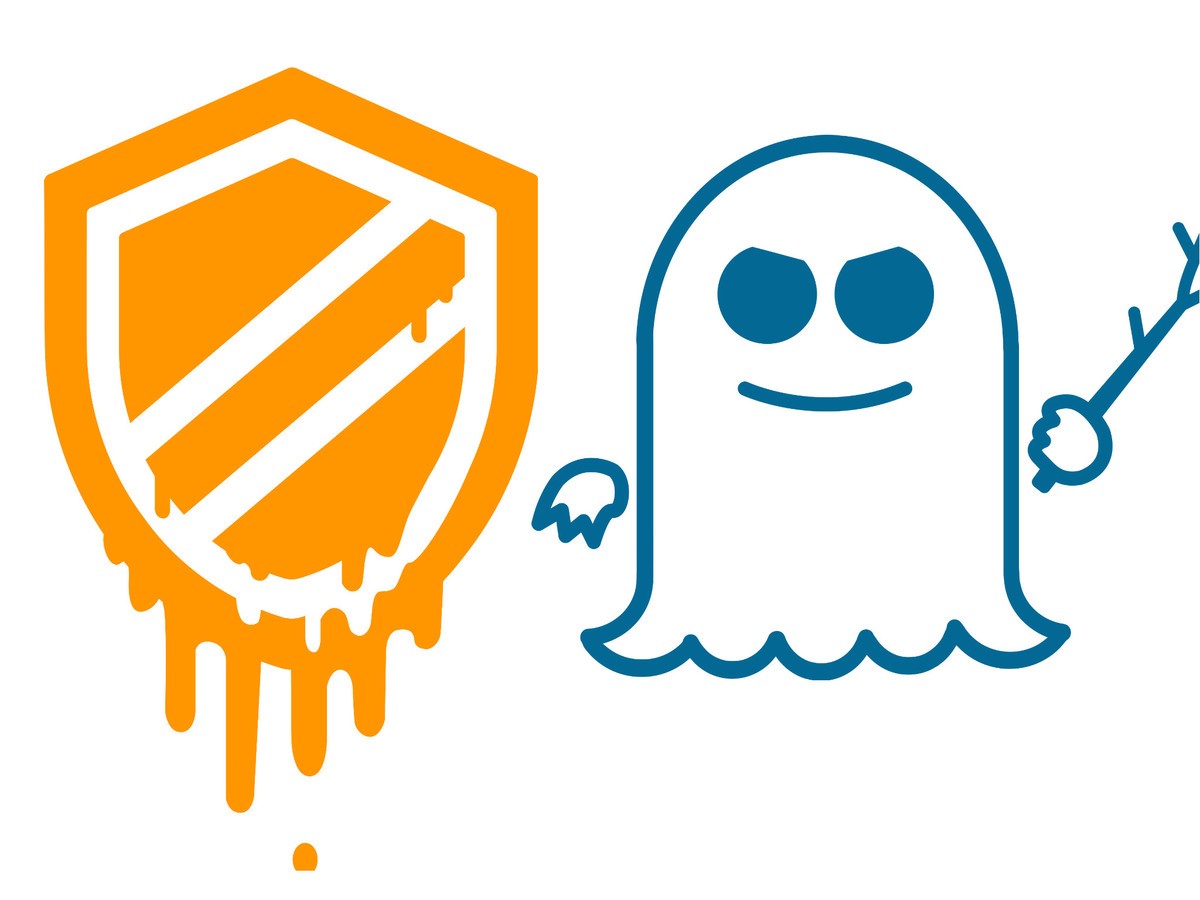

La indústria tecnològica s’està esforçant per solucionar (o almenys mitigar) les dues noves vulnerabilitats descobertes pels investigadors de seguretat a finals de 2017. Fondre i Espectre són titulars a tot el món i, per una bona raó, els dos defectes afecten gairebé tots els dispositius alimentats per un processador Intel, AMD o ARM fabricats en els darrers 20 anys.

Aquestes vulnerabilitats poden afectar els telèfons intel·ligents, els ordinadors de sobretaula, els portàtils, els servidors al núvol i la llista continua. Tingueu en compte que aquest no és un problema exclusiu de Microsoft: es veuen afectats tots els altres proveïdors de sistemes operatius.

Què són Meltdown i Spectre?

Anomenat Fondre i Espectre , les dues vulnerabilitats permeten a un atacant explotar defectes crítics en processadors moderns per accedir a la memòria protegida del nucli . Amb el conjunt d’habilitats adequat, un pirata informàtic podria explotar-los teòricament per comprometre la memòria privilegiada d’un processador i executar un codi maliciós per accedir a contingut de memòria extremadament sensible. Aquest contingut de memòria pot contenir contrasenyes, pulsacions de tecles, dades personals i altra informació valuosa.

Aquest conjunt de vulnerabilitats demostra que és possible passar per alt aïllament de l’espai d’adreces - la base de la integritat del processador des del 1980. Fins ara, aïllament de l’espai d’adreces es considerava com un mecanisme d’aïllament segur entre les aplicacions d’usuari i el sistema operatiu i entre dues aplicacions.

Totes les CPU modernes utilitzen una sèrie de processos bàsics per ajudar a accelerar les sol·licituds. Fondre i Espectre aprofiteu el moment de diverses instruccions per extreure informació sensible o personal. Tot i que els experts en seguretat van determinar que Spectre és més difícil d’explotar que Meltdown, sembla que pot causar molt més dany que Meltdown.

Com us afecta?

Mentre Fondre ignora l'aïllament entre les aplicacions d'usuari i el SO, Espectre arrenca l'aïllament entre dues aplicacions diferents. Potser el més preocupant d’Spectre és que els pirates informàtics ja no necessiten trobar una vulnerabilitat dins del programa; en teoria és possible enganyar els programes que segueixen les millors pràctiques perquè filtrin informació sensible, fins i tot si tenen una botiga de seguretat sòlida.

Si fos totalment pessimista sobre l'amenaça de seguretat, cap aplicació ja no es pot considerar 100% segura. Tot i que no hi ha hagut atacs confirmats que facin ús de Spectre i Meltdown, és probable que els hackers de barrets negres ja estiguin contemplant com aconseguir les vostres dades aprofitant aquestes vulnerabilitats.

Pedaços de seguretat

Malauradament, es tracta d’un defecte de seguretat a nivell de xip que no es pot solucionar del tot amb una actualització de programari. Com que requereix una modificació del nucli del sistema operatiu, l'única correcció permanent que eliminarà completament les violacions és un redisseny de l'arquitectura (és a dir, substituir la CPU). Això ha deixat als grans jugadors de la indústria tecnològica poques opcions. Com que no poden substituir la CPU de tots els dispositius alliberats anteriorment, la seva millor esperança és mitigar el risc tant com puguin mitjançant pedaços de seguretat.

Tots els proveïdors de sistemes operatius han publicat (o han de publicar) pedaços de seguretat per solucionar els errors. Tot i això, la solució té un preu: s’espera que els pedaços de seguretat alentiran tots els dispositius afectats entre un 5 i un 30 per cent a causa de canvis fonamentals en la manera com el nucli del sistema operatiu gestiona la memòria.

És estrany que tots els grans jugadors es reuneixin en un intent per solucionar aquests defectes, però també és un bon indicador de la gravetat del problema. Sense entrar en pànic massa, és una bona pràctica vigilar les actualitzacions de seguretat i assegurar-se que ofereix al seu dispositiu la millor protecció possible contra aquestes vulnerabilitats. Per ajudar-vos en aquesta missió, hem compilat una llista de correccions contra els dos defectes de seguretat.

Com protegir-se contra els defectes de seguretat de la CPU Meltdown i Spectre

A continuació trobareu una llista de maneres de protegir-vos contra les vulnerabilitats de Meltdown i Spectre. La guia es divideix en una sèrie de subtítols amb la gamma més popular de dispositius afectats per aquestes vulnerabilitats. Seguiu la guia adequada al vostre dispositiu i assegureu-vos de tornar a visitar aquest enllaç, ja que actualitzarem l'article amb correccions noves a mesura que es publiquin.

Nota: Tingueu en compte que els passos següents són eficaços en gran mesura contra Meltdown, que és l'amenaça més immediata per als dos defectes de seguretat. Spectre continua sent una gran incògnita, però els investigadors de seguretat el situen en segon lloc a la seva llista perquè és molt més difícil d’explotar que Meltdown.

Com solucionar els errors de seguretat de Spectre i Meltdown a Windows

Hi ha tres requisits principals que s’han de complir per garantir la màxima protecció contra els nous defectes de seguretat del Windows: actualització del sistema operatiu, actualització del navegador i actualització del firmware. Des del punt de vista de l’usuari mitjà de Windows, el millor que podeu fer ara mateix és assegurar-vos que teniu l’última actualització de Windows 10 i assegureu-vos que navegueu per Internet des d’un navegador web pedaç.

Microsoft ja ha emès un pedaç de seguretat d’emergència WU (Actualització de Windows). Tot i així, sembla que l’actualització no és visible en alguns equips a causa de suites antivirus de tercers que impedeixen els canvis del nucli. Els experts en seguretat estan treballant en una llista de programes antivirus compatibles, però les coses estan fragmentades, com a mínim.

Si no se us ha demanat que actualitzeu automàticament, obriu una finestra Executa ( Tecla Windows + R. ), escriviu “ actualització de control ” i colpejar Entra . A la actualització de Windows pantalla, feu clic a Buscar actualitzacions i instal·leu la nova actualització de seguretat si se us demana.

Microsoft també ha proporcionat enllaços de baixada manuals per solucionar aquest problema per a Windows 7, Windows 8.1 i Windows 10:

- Windows 7 SP1

- Windows 8.1

- Windows 10

Nota: Els enllaços anteriors contenen diversos paquets d’actualització segons diverses arquitectures de CPU. Descarregueu un pedaç aplicable a la configuració del vostre PC.

Tot i això, protegir el vostre PC amb Windows contra Spectre i Meltdown és una mica més complicat que descarregar un pedaç de seguretat de Microsoft. La segona línia de defensa són els pegats de seguretat per al navegador web que utilitzeu.

- Firefox ja inclou una correcció que comença amb la versió 57.

- Edge i Internet Explorer per a Windows 10 ja han rebut pegats de seguretat destinats a prevenir aquestes vulnerabilitats.

- Chrome ha anunciat un pedaç de seguretat que es publicarà el 23 de gener.

Es demana als usuaris que acceptin qualsevol actualització automàtica per garantir la protecció a nivell del navegador. Si no teniu la versió més recent del navegador o l'actualització no s'ha instal·lat automàticament, desinstal·leu-la i baixeu-la.

En una altra via, els fabricants de xips (Intel, AMD i ARM) estan treballant en actualitzacions de microprogramari per obtenir més protecció de maquinari. El més probable és que siguin distribuïdes per separat per les actualitzacions de microprogramari dels OEM. Tot i això, la feina només comença, de manera que pot passar un temps fins que vegem les actualitzacions de firmware que arriben als nostres dispositius. Com que correspon als fabricants d’OEM llançar actualitzacions de microprogramari, val la pena fer una consulta amb el lloc web d’assistència d’OEM del vostre PC per saber si hi ha novetats sobre una possible correcció.

Ja es parla que Microsoft s’estableix amb els fabricants de CPU per crear una eina que comprovi la protecció de les actualitzacions de firmware i Windows. Però fins aleshores, hem de comprovar manualment nosaltres mateixos.

Com solucionar els defectes de seguretat de Spectre i Meltdown a Android

Els dispositius Android també es veuen afectats per les vulnerabilitats Spectre i Meltdown. Bé, almenys en teoria. Va ser un equip d’investigació de Google qui va descobrir les vulnerabilitats i va notificar els fabricants d’encenalls (molt abans que la premsa se n’assabentés). Això va passar 6 mesos abans que es produís la divulgació coordinada, de manera que es podria especular que aquest retard va permetre a Google estar millor preparat que la competència.

A partir del 5 de gener, Google va començar a distribuir un nova actualització de seguretat per protegir Android contra Meltdown i Spectre. Però, atesa la naturalesa fragmentada del regne d’Android, és probable que no l’obtingueu tan aviat com vulgueu. Naturalment, els telèfons de marca Google, com Nexus i Pixel, tenien prioritat i aconseguien gairebé instantàniament OTA.

Si teniu un telèfon Android d’un altre fabricant que no sigui Google, és possible que espereu una llarga espera. No obstant això, atesa l'atenció de la premsa que estan rebent Meltdown i Spectre, poden accelerar considerablement el procés.

Però, independentment del fabricant d’Android, aneu a Configuració i veure si teniu una nova actualització pendent. Si no, feu una investigació en línia i comproveu si el fabricant del vostre telèfon té previst publicar una solució aviat.

Com solucionar els defectes de seguretat de Spectre i Meltdown iOS

Definitivament, Apple ha estat sorprès quan es van revelar les dues vulnerabilitats. Tot i que la companyia va negar inicialment que Meltdown i Spectre afectessin qualsevol dels seus dispositius, des d’aleshores han arribat admet que el defecte afecta tots els iPhones . Com que tenen una arquitectura de CPU gairebé idèntica, els iPads i iPods es veuen igualment afectats pels defectes de seguretat.

Apple ha anunciat que ha començat els 'procediments de mitigació' de Meltdown a iOS 11.2, però no s'ha anunciat cap data de llançament per a la correcció de versions anteriors. Sembla que la propera actualització estarà destinada a connectar el potencial d’explotació de Javascript a Safari.

Mentre espereu una declaració oficial d'Apple, vigileu les actualitzacions noves del vostre iPhone, iPad o iPod. Anar a Configuració> General> Actualització de programari i instal·leu qualsevol actualització pendent.

Com corregir els errors de seguretat de Spectre i Meltdown als Mac

Tot i que Apple inicialment tenia problemes amb el problema, els Mac també es veuen afectats per Meltdown i Spectre. Com resulta, gairebé tots els productes d’Apple (a més d'Apple Watches) es veuen afectats.

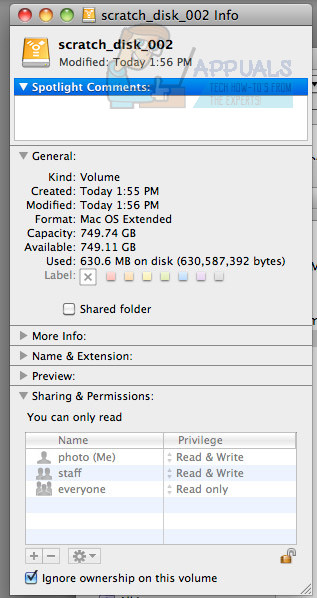

La companyia ja ha publicat una sèrie de correccions dissenyades per mitigar el problema a partir de versió de macOS 10.13.2 , i un conseller delegat superior va confirmar que hi ha més solucions en camí. També hi ha una propera actualització del navegador Safari tant en macOS com en iOS que, segons els informes, està dissenyada per mitigar un potencial exploit de Javascript.

Fins que no arribin noves correccions, apliqueu diligentment qualsevol actualització de l’App Store per al vostre OS X o macOS i assegureu-vos que utilitzeu la darrera versió possible.

Com solucionar els defectes de seguretat de Spectre i Meltdown Chrome OS

Sembla que els Chromebook són els dispositius amb la capa de protecció més forta contra Meltdown i Spectre. Google ha anunciat que tots els Chromebook recents haurien de protegir-se automàticament contra aquestes noves amenaces de seguretat. Qualsevol Chromebook funcionant Chrome OS versió 63 (publicat al desembre) ja hauria de tenir les correccions de seguretat necessàries.

Per assegurar-vos que esteu protegit, assegureu-vos que teniu la darrera actualització per a Chrome OS. La majoria d’usuaris ja tenen la versió 63, però si no ho feu, actualitzeu-la immediatament.

Si voleu obtenir més tècnica, podeu escriure ' crom: // gpu ” al vostre Omnibar i colpeja Entra . Després, utilitzeu Ctrl + F buscar ' sistema operatiu ”Això us permetrà veure la vostra versió del nucli. Versions del nucli 3.18 i 4.4 ja estan corregits per aquests defectes de seguretat.

![[FIX] 'No s'ha trobat Fsquirt.exe' en obrir l'assistent de transferència Bluetooth](https://jf-balio.pt/img/how-tos/04/fsquirt-exe-not-found-when-opening-bluetooth-transfer-wizard.png)

![[FIX] Error de Xbox One 'No podem trobar un micròfon per a aquestes persones'](https://jf-balio.pt/img/how-tos/21/xbox-one-error-we-can-t-find-microphone.png)