Google, LLC

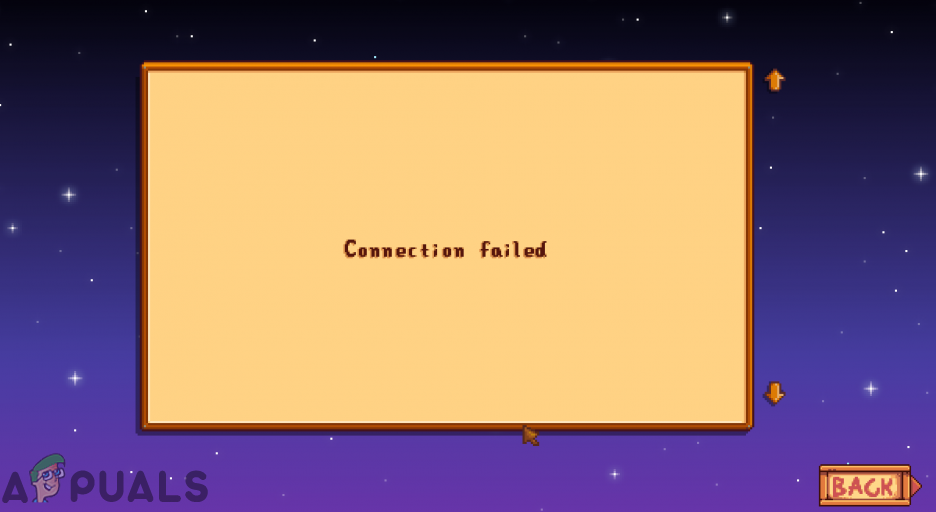

Jake Archibald, desenvolupador defensor de Google Chrome, ha descobert una vulnerabilitat bastant greu en la tecnologia moderna de navegació web que podria permetre als llocs robar detalls d’inici de sessió i altres informacions sensibles. Les explotacions podrien robar teòricament informació relacionada amb altres llocs als quals heu iniciat la sessió però que actualment no intenteu accedir-hi.

Els atacants remots podrien hipotèticament utilitzar aquesta vulnerabilitat per llegir el contingut del correu electrònic al qual accediu des d’una interfície web o publicacions privades que s’envien a les xarxes socials.

La tecnologia de sol·licituds d’origen creuat proporciona el nucli sobre el qual es podria basar la vulnerabilitat en teoria. Els navegadors moderns no permeten que els llocs facin sol·licituds d’origen creuat perquè els enginyers moderns creuen que hi ha poques raons legítimes perquè un lloc consulti la informació publicada des d’un altre.

Els navegadors web no són tan particulars a l’hora d’aconseguir altres tipus de fitxers multimèdia allotjats en orígens externs, ja que aquest tipus de sol·licitud és necessàriament per carregar àudio i vídeo en temps real.

Generalment, es permet que el codi del lloc carregui fitxers d’àudio i vídeo d’un altre domini sense que el navegador pugui mostrar un error de sol·licitud no autoritzada. Els navegadors també poden admetre alguns tipus de capçalera d’interval i respostes de càrrega de contingut parcial, que suposadament ofereixen petites peces d’un mitjà de transmissió més gran.

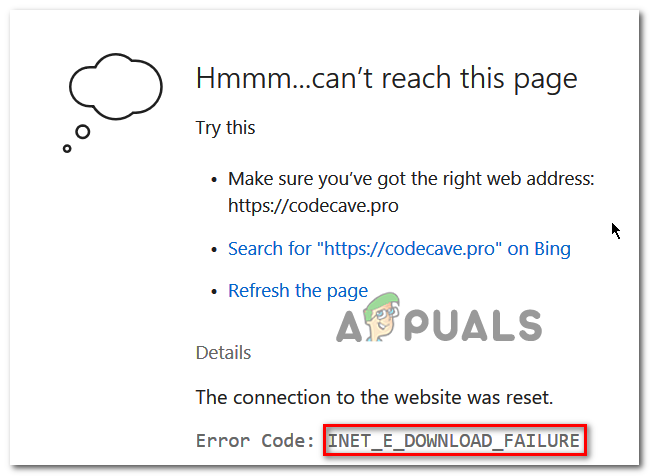

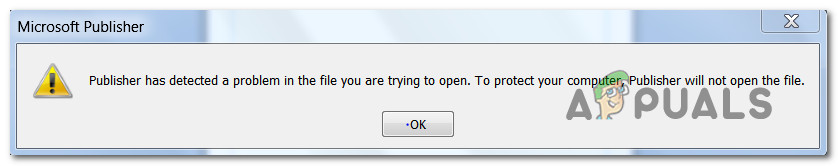

Microsoft Edge, Mozilla Firefox i altres navegadors moderns podrien ser enganyats per carregar sol·licituds irregulars mitjançant aquest mètode segons la investigació d’Archibald. S'ha demostrat que aquests navegadors permeten provar còpies de dades opaques de diverses fonts a un usuari final.

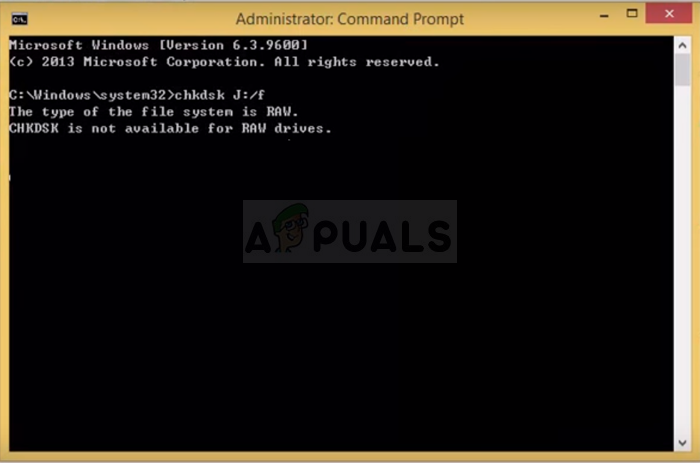

Actualment no es coneixen casos de crackers que facin ús d'aquest vector d'atac. Wavethrough, com ho diu Archibald, ja s'ha corregit a Chrome i Safari sense intentar-ho realment. Va declarar que desitjava que aquest tipus de funció de seguretat s'hagués escrit com a estàndard de navegació, de manera que tots els navegadors moderns fossin immunes a la vulnerabilitat.

Tot i que no hi ha hagut notícies sobre com Microsoft o Mozilla responguessin a l’error, no és difícil creure que els pedaços s’alliberaran amb la propera actualització important d’aquests navegadors. Els enginyers també poden pressionar algun dia perquè aquest disseny sigui estàndard com desitjava Archibald.

Etiquetes Google Chrome seguretat web